Menaces persistantes avancées

Une menace persistante avancée est une attaque informatique sophistiquée généralement lancée par des états-nations ou des cybercriminels sophistiqués, qui obtiennent un accès non autorisé aux systèmes/réseaux informatiques sans être détectés pendant une longue période. De telles attaques ne sont pas spontanées. Elles sont planifiées pendant longtemps, avec des cibles particulières en tête.

Des fuites de données continuent de se produire malgré toutes les défenses de sécurité de périmètre et de point de terminaison déployées par les organisations pour détecter et bloquer les menaces persistantes avancées sophistiquées. Ces contre-mesures ne suffisent pas à empêcher les cybercriminels sophistiqués de voler les données sensibles. Les entreprises ont compris que la protection des données sensibles par le biais de contrôles d’accès, d’un chiffrement et d’une tokénisation constitue la dernière ligne de défense afin d’empêcher l’exposition des données et de réduire les risques globaux de l’entreprise.

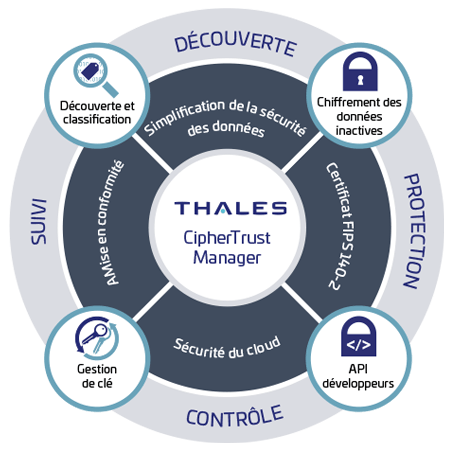

CipherTrust Data Security Platform de Thales peut permettre aux organisations de protéger leurs données sensibles et essentielles à la mission contre les menaces persistantes avancées. La plateforme CipherTrust permet aux organisations de découvrir, de protéger et de contrôler leurs données sensibles avec une protection des données unifiée nouvelle génération. Elle élimine la complexité associée à la sécurité des données, accélère la durée de mise en conformité et protège la migration vers le Cloud, réduisant ainsi les ressources dédiées aux opérations de sécurité des données nécessaires tout en offrant des contrôles de conformité continus et une réduction considérable des risques dans votre entreprise.

- Défis

- Solutions

- Avantages

Les menaces persistantes avancées sont des attaques extrêmement sophistiquées et personnalisées conçues pour contourner les mesures de sécurité de périmètre et de point de terminaison traditionnelles utilisées par les organisations. Il est difficile de les détecter et de s’en protéger des manières suivantes.

- Contournement des systèmes basés sur des signatures : les solutions antivirus traditionnelles sont inefficaces pour la détection et le blocage des menaces persistantes avancées car elles s’appuient sur les signatures utilisant des techniques de critères spéciaux. Cependant, les menaces persistantes avancées sont par nature polymorphiques et changent fréquemment leurs caractéristiques identifiables comme les noms de fichier, la taille des fichiers et le chiffrement, de sorte à rendre le logiciel malveillant méconnaissable.

- Génération d’activité utilisateur inhabituelle : les menaces persistantes avancées génèrent une activité utilisateur inhabituelle, comme une augmentation des connexions tard le soir à l’aide d’identifiants compromis ou une circulation de grands volumes de données des systèmes internes à une commande et des serveurs de contrôle externes utilisés par les cybercriminels dans le but de voler les données. Très peu de solutions de sécurité suivent les anomalies de comportement utilisateur engendrant des fuites de données.

- Nouveaux vecteurs de menaces provenant de l’adoption du Cloud : l’augmentation de l’adoption des infrastructures de Cloud hybrides présente de nombreux vecteurs de menaces, là où les contrôles de sécurité d’une organisation ne s’intègrent pas. Ceci conduit à l’apparition de zones d’ombre comme le Shadow IT, où des applications SaaS (logiciel en tant que service) non autorisées sont utilisées par des secteurs d’activités, exposant les données d’entreprise sensibles à des risques de fuite.

Les organisations ont compris que la dernière ligne de défense contre les menaces persistantes avancées consiste à investir dans une sécurité des données complète. Avec une solution de sécurité des données robuste, comprenant une découverte et une protection des données, un contrôle des accès granulaire et une gestion des clés centralisée, les organisations peuvent chiffrer/tokéniser les données sensibles comme : les informations d’identification personnelle, les informations de santé personnelles et les données financières (numéro de carte de crédit, numéro de compte). Ainsi, ces données sont rendues illisibles et sont dépourvues de valeur pour les cybercriminels.

CipherTrust Data Security Platform de Thales unifie la découverte, la classification et la protection des données et offre des contrôles d’accès granulaires uniques avec une gestion centralisée des clés, le tout sur une seule plateforme.

- Découverte et classification des données : la découverte et la classification de vos données sensibles est la première étape essentielle de ce processus. Savoir où résident les données sensibles de votre entreprise et le type de risque auquel elles s’exposent vis-à-vis de la confidentialité et de la conformité constitue une première étape majeure.

- Protection des données sensibles : la mise en place des contrôles d’accès et des politiques de chiffrement ou de tokénisation appropriés pour masquer les données empêche l’exposition des données sensibles aux utilisateurs non autorisés ou aux cybercriminels sophistiqués.

- Contrôle des clés de chiffrement : toute solution de chiffrement robuste dépend de la sécurité des clés de chiffrement utilisées pour chiffrer les données. Alors que les organisations déploient de plus en plus de solutions de chiffrement de référentiels de données en silos, elles doivent pouvoir gérer les politiques de sécurité sur des silos de données disparates avec une gestion centralisée du cycle de vie des clés et des contrôles d’accès granulaires pour les clés et les données.

CipherTrust Data Security Platform offre aux organisations les avantages suivants pour la protection contre les menaces persistantes avancées.

• Simplification de la sécurité des données : découvrez, protégez et contrôlez les données sensibles partout avec la protection des données unifiée nouvelle génération. CipherTrust Data Security Platform simplifie l’administration de la sécurité des données avec une seule console de gestion centralisée unifiée qui équipe les organisations d’outils puissants pour découvrir et classifier les données sensibles, combattre les menaces persistantes avancées, protéger contre les abus d’utilisateurs en interne et établir des contrôles continus, même si les données sont stockées dans le Cloud ou dans une autre infrastructure externe de fournisseur. Les organisations peuvent facilement découvrir et résoudre les lacunes de confidentialité, établir des priorités de protection et prendre des décisions informées quant aux exigences de confidentialité et de sécurité avant la mise en place d’une stratégie de transformation numérique.

• Durée de mise en conformité accélérée : les régulateurs et les auditeurs exigent des organisations qu’elles contrôlent les données sensibles et réglementées, avec des rapports à l’appui. Les fonctionnalités de CipherTrust Data Security Platform, comme la découverte et la classification des données, le chiffrement, le contrôle des accès, les journaux d’audit, la tokénisation et la gestion des clés, prennent en charge les exigences continues en matière de sécurité des données et de confidentialité. Il est possible d’ajouter ces contrôles rapidement à de nouveaux déploiements pour répondre aux exigences de conformité en constante évolution. La nature centralisée et extensible de la plateforme permet l’ajout rapide de nouveaux contrôles par le biais de l’ajout de licences et du déploiement avec script des connecteurs nécessaires en réponse aux nouvelles exigences en matière de protection des données.

• Migration sécurisée vers le Cloud : les solutions de chiffrement et de gestion centralisée avancées proposées permettent aux organisations de stocker les données sensibles en toute sécurité dans le Cloud. La plateforme offre des solutions BYOE (Bring Your Own Encryption) avancées dans des environnements de Cloud multiple pour éviter l’« enfermement propriétaire » dû au chiffrement du fournisseur de Cloud et garantir la mobilité des données afin de protéger efficacement les données dans plusieurs fournisseurs de Cloud grâce à une gestion des clés de chiffrement centralisée et indépendante. Les organisations ne pouvant pas apporter leur propre chiffrement peuvent néanmoins suivre les meilleures pratiques de l’industrie en procédant à une gestion externe des clés grâce à CipherTrust Cloud Key Manager. CipherTrust Cloud Key Manager prend en charge les cas d’utilisation BYOK (Bring Your Own Key) dans des infrastructures de Cloud multiple et des applications SaaS.