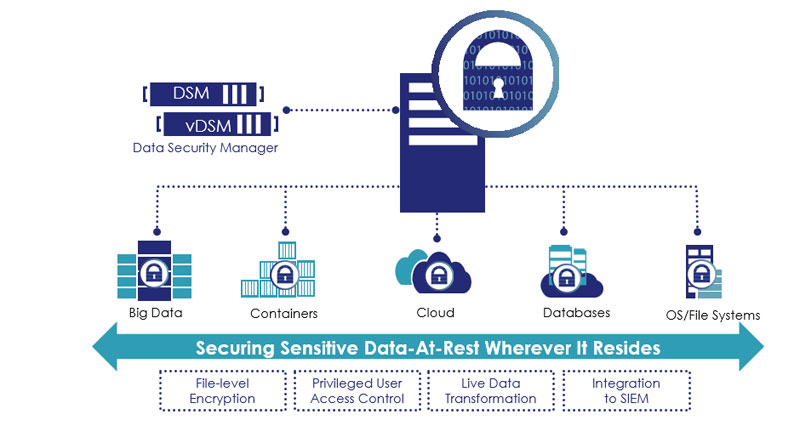

Protezione trasparente dei dati

Crittografia trasparente continua a livello di file che impedisce accessi non autorizzati da parte di utenti e processi in ambienti fisici, virtuali e cloud. L’implementazione trasparente della crittografia di file mantiene perfettamente il funzionamento dei processi sia aziendali che operativi senza introdurre cambiamenti, neppure durante il deployment o l'implementazione.

Facile da implementare e scalabile

Scalabile per deployment a decine di migliaia di server fisici o virtuali, la soluzione Vormetric Transparent Encryption è disponibile per piattaforme Windows, Linux e Unix. Il software di crittografia aziendale può essere utilizzato, distribuito e mantenuto in ambienti fisici, cloud, container e big data.

Soddisfa i requisiti di compliance e di buone pratiche

La crittografia, il controllo degli accessi e la registrazione degli accessi ai dati sono requisiti fondamentali o best practice raccomandate per quasi tutti gli obblighi normativi e standard in materia di compliance e privacy dei dati come PCI DSS, HIPAA/Hitech, GDPR e altri.

Definisci i controlli granulari degli accessi

I criteri di accesso basati sui ruoli controllano chi, cosa, quando e in che modo può accedere ai dati. I controlli degli accessi sono disponibili sia per utenti e gruppi a livello di sistema sia per utenti e gruppi LDAP, Active Directory, Hadoop e container. Implementa in modo facile i controlli degli accessi degli utenti privilegiati per permettere agli amministratori di continuare indisturbati il proprio lavoro, ma contando sulla protezione da utenti e gruppi che rappresentano potenziali minacce ai dati

Crittografia con accelerazione hardware ad alte prestazioni

Vormetric Transparent Encryption utilizza esclusivamente protocolli di crittografia sicuri basati su standard, quali l'Advanced Encryption Standard (AES) per la crittografia dei dati e la crittografia su curve ellittiche (ECC) per lo scambio delle chiavi. L'agente dispone di certificazione FIPS 140-2 Livello 1. Le spese per la crittografia sono ridotte al minimo grazie alle funzionalità di crittografia disponibili sulle CPU moderne. Un modello di deployment distribuito con agente elimina i colli di bottiglia e i tempi di latenza che affliggono le soluzioni di crittografia basate su proxy legacy.

Massimo supporto a livello di sistema e di ambiente

Proteggi i database strutturati e i file non strutturati in data center, cloud, container e ambienti big data su Linux, Windows e Unix grazie a un'unica infrastruttura e un solo ambiente di gestione. La crittografia, i controlli degli accessi e le registrazioni del controllo degli accessi ai dati sono disponibili senza dover modificare applicazioni, infrastrutture o flussi di lavoro: ne risulta il massimo controllo con costi e risorse minimi.

Security Intelligence completa.

Identifica e blocca le minacce più rapidamente grazie a registri di accessi ai dati che non solo soddisfano i requisiti forensi e di compliance, ma permettono anche l'analisi della sicurezza dei dati. L'integrazione predefinita e le dashboard che permettono di individuare con facilità i tentativi di accesso negati ai dati protetti sono disponibili per i principali fornitori di sistemi.

Trasformazione dei dati senza interruzioni

Elimina i tempi di inattività necessari per la crittografia iniziale aggiungendo l'opzione Live Data Transformation. Questa tecnologia brevettata consente di crittografare database e file o di rigenerarne le chiavi mentre i dati sono in uso e senza scollegare le applicazioni. Non esiste altra soluzione di crittografia che offra questa funzionalità esclusiva.

Supporto per piattaforme:

Microsoft—Windows Server 2019, 2016 e 2012; Linux—Red Hat Enterprise Linux (RHEL), SuSE Linux Enterprise Server, AWS Linux e Ubuntu; UNIX—IBM AIX.

Supporto database:

IBM DB2, MySQL, NoSQL, Oracle, SQL Server, Sybase, e altri

Supporto applicazioni:

trasparente per tutte le applicazioni, fra cui Microsoft, Documentum, SAP, SharePoint, applicazioni personalizzate e altro

Supporto big data:

Hadoop—Cloudera, Hortonworks, IBM; NoSQL—Couchbase, DataStax, MongoDB; SAP HANA; Teradata

Crittografia con accelerazione hardware:

AMD e Intel AES-NI, coprocessore crittografico IBM P9

Certificazione agente:

FIPS 140-2 Livello 1

Supporto container:

Docker, OpenShift

Supporto archiviazione cloud

AWS: EBS, EFS, S3, S3I, S3 Glacier

AZURE: archivio su disco, file Azure