Identità del cliente

Offri ai tuoi clienti la possibilità di vivere un'esperienza senza soluzione di continuità, sicura e conforme alle normative

Scopri di piùDal momento in cui entriamo in contatto con una piattaforma o un servizio, la nostra identità dà forma all'esperienza: il modo in cui veniamo riconosciuti, il livello di personalizzazione che riceviamo e la fiducia che riponiamo nell'interazione. Ecco perché Thales si impegna a fornire alle aziende tutto il necessario per gestire con successo le identità.

Le soluzioni di Gestione delle identità e degli accessi di Thales garantiscono che gli utenti giusti abbiano accesso alle risorse giuste al momento giusto e per i motivi giusti. Siamo qui per fornire l'esperienza, le funzionalità e il supporto di cui hanno bisogno le aziende per rendere i processi IAM semplici, senza inconvenienti e più affidabili.

Thales è orgogliosa di essere stata nominata vincitrice nella categoria Identity Trailblazer ai Microsoft Security Excellence Awards 2024 come riconoscimento delle nostre innovative soluzioni IAM.

Offri ai tuoi clienti la possibilità di vivere un'esperienza senza soluzione di continuità, sicura e conforme alle normative

Scopri di più

Modernizza la collaborazione con i partner. Stabilisci esperienze di fiducia con soluzioni IAM su misura per le relazioni esterne

Scopri di più

Semplifica l'on-boarding e l'off-boarding dei lavoratori a chiamata

Scopri di più

Aumenta la produttività e l'efficienza garantendo ai dipendenti un accesso sicuro ed efficiente alle applicazioni

Scopri di piùL'identità è la pietra miliare della fiducia nell'attuale mondo digitale. Si tratta di garantire che ogni interazione sia sicura, personalizzata, trasparente e senza interruzioni. Senza di essa, l'ecosistema digitale non può prosperare".

Thales offre soluzioni complete di Gestione dell'identità e degli accessi dei clienti progettate per gestire e autenticare in modo sicuro le identità dei clienti che accedono ai servizi digitali. Il nostro personale e le nostre tecnologie forniscono alle aziende le funzionalità necessarie per migliorare l'esperienza degli utenti, stabilire la fiducia dei clienti e modernizzare l'amministrazione delle identità.

Miglioramento della esperienza degli utenti con un accesso e una creazione di account senza inconvenienti. Rafforzamento della sicurezza e garanzia di compliance con metodi di autenticazione aggiuntivi o graduali.

Consente agli utenti di portare la propria identità da una piattaforma all'altra senza soluzione di continuità.

Proteggi i clienti da accessi non autorizzati con ulteriori livelli di sicurezza.

Dimostra e convalida l'identità dei clienti on-line con i requisiti KYC (Know Your Customer).

Migliora la sicurezza e soddisfa i requisiti normativi con chiavi d'accesso e misure di autenticazione forti.

Riduci al minimo i rischi di frode con le funzionalità di autenticazione adattiva.

Consenti ai clienti di eliminare le password e di facilitare un nuovo coinvolgimento con il tuo marchio.

Assicurati che solo gli utenti legittimi possano accedere ai servizi bancari digitali.

Orchestra dei percorsi del cliente con personalizzazione e compliance in primo piano. Crea dei ricchi profili di clienti in modo non invasivo. Promuovi la fiducia, e la fedeltà, dei clienti mostrando loro l'impegno aziendale nella protezione della loro privacy e del loro spazio digitale.

Ottimizza il coinvolgimento, personalizza le interazioni e favorisci le conversioni con percorsi utente personalizzati.

Promuovi la fiducia dei clienti e garantisci la compliance con processi trasparenti di gestione del consenso.

Sviluppa profili ricchi di clienti raccogliendo gradualmente i dati di prima mano, senza sopraffarli.

Semplifica il controllo degli accessi, applica politiche di autorizzazione coerenti e rafforza la sicurezza delle API per favorire una crescita digitale senza interruzioni.

Semplifica il controllo degli accessi e assegna e gestisci facilmente i ruoli degli utenti.

Stabilisci politiche di autorizzazione coerenti e consenti il controllo degli accessi in base agli attributi dell'utente.

Applica criteri di accesso adattivo a livello individuale, di gruppo o di applicazione, con un'ampia gamma di opzioni di autenticazione.

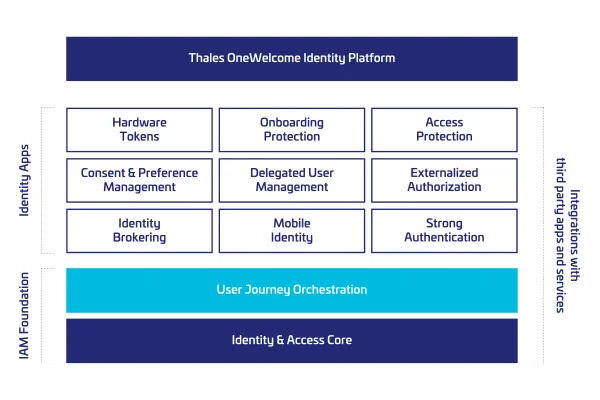

La Piattaforma OneWelcome Identity Platform mette a disposizione delle aziende una serie versatile di applicazioni di identità adatte a un'ampia gamma di casi d'uso, tra cui le identità di clienti, partner e fornitori. Le app per l'identità possono essere abbinate per raggiungere gli obiettivi IAM aziendali in modo rapido e meno complesso.

La piattaforma supporta diversi metodi di autenticazione: passkey FIDO2, token hardware, smart card e autenticatori software, garantendo un accesso sicuro in diversi ambienti e dispositivi.

Gli autenticatori Thales rispondono a numerosi casi d'uso, livelli di garanzia e vettori di attacco, sfruttando sia i protocolli attuali che quelli emergenti (One-Time Password - OTP, Infrastruttura a chiave pubblica - PKI, Fast IDentity Online - FIDO), nonché molteplici fattori di forma (smart card e token hardware e virtuali, autenticatori software e mobili).

SafeNet Trusted Access, il nostro servizio di IAM del personale basato sul cloud, consente di creare percorsi di autenticazione intuitivi e sicuri. Accelera la trasformazione del cloud, proteggi le infrastrutture ibride, riduci il rischio di Shadow IT e semplifica la vita lavorativa.

SafeNet Authentication Service Private Cloud Edition (SAS PCE) è una piattaforma di autenticazione on-premise che rende l'autenticazione facile e comoda da implementare e gestire. Il nostro approccio è stato quello di progettare una soluzione che elimina molti dei punti dolenti tradizionali dell'autenticazione.

Thales aiuta le banche a trarre vantaggio dalla trasformazione digitale in atto, garantendo la fiducia dei clienti e la compliance alle normative. IdCloud, da adesso parte della piattaforma OneWelcome Identity Platform, è una suite di servizi gestiti basati sul cloud che consente agli istituti finanziari (IF) di combinare l'autenticazione dell'identità, l'Autenticazione forte del cliente (SCA) e la gestione del rischio per garantire l'on-boarding e l'accesso ai servizi bancari digitali.