CipherTrust Transparent Encryption para Teradata Database

Al agregar enormes volúmenes de datos empresariales en entornos de bases de datos de Teradata, las organizaciones pueden obtener nuevos conocimientos y valor estratégico de sus datos. Sin embargo, estos entornos con volúmenes y complejidad de Big Data requieren un rendimiento extremadamente alto. CipherTrust Transparent Encryption para Teradata Database proporciona los niveles más altos de protección de datos al tiempo que preserva el rendimiento de Teradata. Esta solución simplifica el proceso de protección de registros confidenciales, con cifrado a nivel del sistema de archivos respaldado por una administración de claves centralizada, controles a usuarios con acceso privilegiado y un registro de auditoría de acceso a datos detallado, lo que hace que sea rápido y eficiente emplear un cifrado sólido de datos en reposo en entornos de Teradata, in situ o en la nube.

- Ventajas

- Características

• Proteger los datos confidenciales mientras se preserva el rendimiento de Teradata

CipherTrust Transparent Encryption para Teradata Database permite un cifrado eficiente a nivel de bloque en las bases de datos de Teradata al tiempo que aprovecha el alto rendimiento que se requiere para admitir el procesamiento de cargas de trabajo intensivas de Big Data

• Simplifique la administración de seguridad de datos

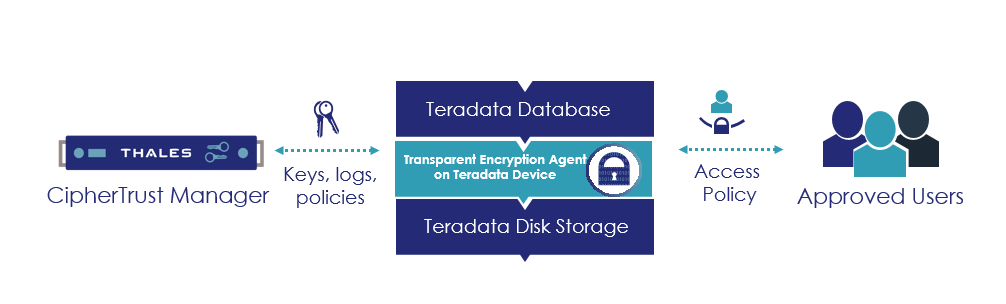

CipherTrust Transparent Encryption para Teradata Database funciona a la perfección con CipherTrust Manager, por lo que puede administrar de forma centralizada las claves y las políticas de acceso para los productos de cifrado de Thales y otros proveedores.

• Fácil de implementar

CipherTrust Transparent Encryption para Teradata Database aborda el cumplimiento de la seguridad de los datos y los requisitos de mejores prácticas con una interrupción, un esfuerzo y un costo mínimos. La implementación es perfecta y mantiene los procesos operativos y comerciales funcionando sin cambios, incluso durante la implementación y el despliegue.

• Controles de acceso granular privilegiado

Las políticas de acceso basadas en roles controlan a quién, qué, dónde, cuándo y cómo se puede acceder a los datos. Implemente fácilmente controles para usuarios con acceso privilegiado para permitir que los administradores trabajen como de costumbre, pero protegidos contra usuarios y grupos que son amenazas potenciales a los datos.

• Solución de cifrado de alto rendimiento

Las organizaciones pueden aprovechar el cifrado de alto rendimiento para proteger sus cargas de trabajo de Big Data. El modelo de implementación basado en agentes elimina los cuellos de botella y la latencia que afecta las soluciones heredadas de cifrado basadas en proxy.

• Aumente la seguridad sin comprometer el valor de la analítica de Big Data

Identifique y detenga las amenazas más rápido con registros detallados de auditoría de acceso a datos que no solo satisfacen los requisitos de cumplimiento y de informes forenses, sino que también permiten el análisis de seguridad de Big Data.