Amenazas persistentes avanzadas (APTs)

Una amenaza persistente avanzada (APT) es un ciberataque sofisticado que suele lanzar estados nacionales o ciberdelincuentes avanzados, que obtienen acceso no autorizado a sistemas/redes informáticos y permanecen sin ser detectados durante un período prolongado. Estos ataques no se conciben de forma espontánea. Más bien, se planifican deliberadamente durante períodos de tiempo prolongados con objetivos específicos en mente.

Las brechas de datos continúan ocurriendo, a pesar de todas las defensas de seguridad perimetrales y de terminales que las organizaciones han implementado para detectar y bloquear APTs sofisticadas. Estas contramedidas no han sido suficientes para evitar que los ciberdelincuentes sofisticados roben datos confidenciales. Las empresas se han dado cuenta de que proteger los datos confidenciales mediante controles de acceso, cifrado y tokenización es la última línea de defensa para prevenir la exposición de los datos y reducir los riesgos comerciales generales.

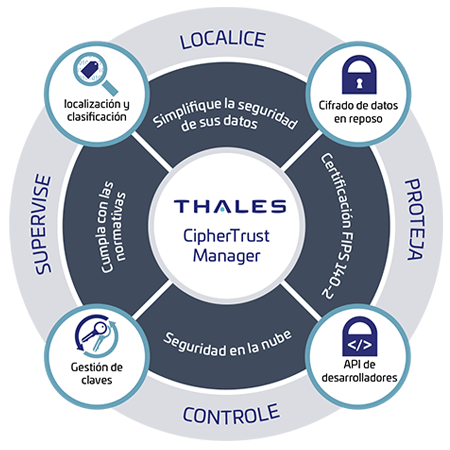

CipherTrust Data Security Platform de Thales les permite a las organizaciones proteger los datos comerciales críticos y confidenciales de las APTs. La plataforma CipherTrust les permite a las organizaciones descubrir, proteger y controlar los datos confidenciales de una organización con protección de datos unificada de próxima generación. Elimina la complejidad de la seguridad de los datos, acelera el tiempo de cumplimiento y asegura la migración a la nube, lo que resulta en menos recursos dedicados a las operaciones de seguridad de datos, controles de cumplimiento omnipresentes y una reducción significativa del riesgo en su empresa.

- Desafíos

- Soluciones

- Ventajas

Las amenazas persistentes avanzadas son ataques altamente sofisticados y personalizados que están diseñados para sortear el perímetro de red tradicional y las medidas de seguridad de punto final que utilizan las organizaciones. Son difíciles de detectar y proteger de las siguientes formas.

- Omita sistemas basados en firmas: las soluciones antivirus tradicionales son ineficaces para detectar y bloquear APTs, ya que se basan en firmas que utilizan técnicas de coincidencia de patrones. Mientras que las APTs son de naturaleza polimórfica y con frecuencia cambian características identificables como nombres de archivo, tamaño de archivo y cifrado para hacer que el malware sea irreconocible.

- Genere actividad de usuario inusual: las APTs generan actividad de usuario inusual, como el aumento de inicios de sesión a altas horas de la noche utilizando credenciales comprometidas, o una gran cantidad de flujos de datos desde sistemas internos a servidores externos de comando y control operados por ciberdelincuentes para robar datos. Muy pocas soluciones de seguridad rastrean las anomalías del comportamiento del usuario que conducen a brechas de datos.

- Nuevos vectores de amenazas por la adopción de la nube: la mayor adopción de infraestructuras de nube híbrida introduce una serie de vectores de amenazas, donde los controles de seguridad actuales de una organización no se integran. Esto introduce puntos ciegos de seguridad como Shadow IT, donde las líneas de negocios utilizan aplicaciones de software como servicio (SaaS) no autorizadas que ponen en riesgo los datos corporativos confidenciales.

Las organizaciones se han dado cuenta de que invertir en una seguridad de datos integral es la última línea de defensa contra las APTs. Con una sólida solución de seguridad de datos, que incluye descubrimiento y protección de datos, control de acceso detallado y solución de administración de claves centralizada, cualquier organización puede cifrar/tokenizar datos confidenciales tales como: información de identificación personal (PII), información de salud personal (PHI) y datos financieros (números de tarjetas de crédito, números de cuenta). Por lo tanto, esos datos se vuelven ilegibles y no tienen valor para el atacante cibernético.

CipherTrust Data Security Platform de Thales unifica el descubrimiento de datos, clasificación, protección de datos, controles de acceso granular sin precedentes con administración de claves centralizada, todo en una sola plataforma.

- Descubra y clasifique datos: Descubrir y clasificar sus datos confidenciales es el primer paso crítico en este proceso. Saber dónde reside su negocio sensible en la empresa y qué tipo de riesgo representa con respecto a la privacidad y el cumplimiento de los datos es un primer paso importante

- Proteja los datos confidenciales: implementar el tipo correcto de controles de acceso y políticas de cifrado o tokenización para ofuscar los datos evita que los datos confidenciales se expongan a usuarios no autorizados o ciberdelincuentes avanzados.

- Controle las claves de cifrado: cualquier solución criptográfica sólida depende de la seguridad de las claves criptográficas utilizadas para cifrar los datos. A medida que las organizaciones implementan un número cada vez mayor de soluciones de cifrado de repositorios de datos en silos, necesitan poder administrar las políticas de seguridad en distintos silos de datos, con una administración centralizada del ciclo de vida de las claves y un control de acceso detallado a las claves y los datos.

CipherTrust Data Security Platform ofrece los siguientes beneficios a las organizaciones en la defensa contra las APTs.

• Simplifique la seguridad de los datos: descubra, proteja y controle los datos confidenciales en cualquier lugar con la protección de datos unificada de próxima generación. CipherTrust Data Security Platform simplifica la administración de la seguridad de los datos con una consola de administración centralizada de 'panel único' que equipa a las organizaciones con herramientas poderosas para descubrir y clasificar datos confidenciales, combatir amenazas persistentes avanzadas, protegerse contra el abuso de usuarios con acceso a información privilegiada y establecer controles persistentes, incluso cuando los datos se encuentran almacenados en la nube o en la infraestructura de cualquier proveedor externo. Las organizaciones pueden descubrir y cerrar fácilmente las brechas de privacidad, priorizar la protección y tomar decisiones informadas sobre los mandatos de privacidad y seguridad antes de una implementación de transformación digital.

• Tiempo de cumplimiento acelerado: los reguladores y auditores exigen que las organizaciones controlen los datos e informes regulados y confidenciales para demostrarlo. Las capacidades de CipherTrust Data Security Platform tales como el descubrimiento y la clasificación de datos, el cifrado, el control de acceso, los registros de auditoría, la tokenización y la administración de claves, apoyan la predominancia de la seguridad de datos y requisitos de seguridad. Estos controles se pueden agregar rápidamente a nuevas implementaciones o en respuesta a los requisitos de cumplimiento en evolución. La naturaleza centralizada y extensible de la plataforma permite que se agreguen nuevos controles rápidamente a través de la adición de licencias y la implementación por script de los conectores necesarios en respuesta a los nuevos requisitos de protección de datos.

• Migración segura a la nube: ofrece cifrado avanzado y soluciones de administración de claves centralizadas que permiten a las organizaciones almacenar de forma segura datos confidenciales en la nube. La plataforma ofrece soluciones avanzadas de múltiples nubes Bring Your Own Encryption (BYOE) para evitar el bloqueo del cifrado del proveedor de la nube y garantizar la movilidad de los datos para proteger de manera eficiente los datos en varios proveedores de la nube con una administración de claves de cifrado centralizada e independiente. Las organizaciones que no pueden traer su propio cifrado aún pueden seguir las mejores prácticas de la industria al administrar claves externamente usando el CipherTrust Cloud Key Manager. CipherTrust Cloud Key Manager admite casos de uso de Bring Your Own Key (BYOK) en múltiples infraestructuras de nube y aplicaciones SaaS.