¿Cómo se protegen mis datos?

¿Qué certificaciones tiene Data Protection on Demand de Thales?

Data Protection on Demand (DPoD) de Thales ha sido auditado de forma independiente y recibió certificaciones para FIPS 140-2 Nivel 3, ISO 27001 y SOC Tipo 2.

¿Cuenta Data Protection on Demand de Thales con una certificación FIPS?

Los HSMs utilizados en Data Protection on Demand de Thales cuentan con la certificación FIPS 140-2 Nivel 3.

¿Cómo se protegen mis datos?

¿Cómo se separan "mis datos" de los datos de otros clientes?

Los administradores de inquilinos solo tienen acceso a los datos que pertenecen a su cuenta. Los detalles y/o metadatos específicos del inquilino se protegen en reposo mediante el cifrado de volumen.

¿Thales, mi proveedor de servicios o cualquier otra persona, cuenta con acceso a mis claves de cifrado almacenadas en un servicio Luna Cloud HSM?

Cuando se inicia la instancia del HSM On Demand, el propietario del servicio crea contraseñas o frases para los roles de Oficial de seguridad y Oficial de cifrado.

Esos secretos se utilizan en un esquema de derivación y son necesarios para permitir que el HSM abra el material criptográfico.

Solo el Oficial de seguridad/Oficial de cifrado está en posesión de esos secretos. Se deja a la discreción de esos oficiales compartir las credenciales según sea necesario.

¿Cuán fuerte es su cifrado y la integridad de sus datos?

Los detalles y/o metadatos específicos del inquilino se protegen en reposo mediante el cifrado de volumen.

Dentro de cada PoP, una red sofisticada de enrutadores y firewalls asegura la separación, integridad y confidencialidad de la red de los datos y el acceso a esos datos.

Dentro de la propia red, los cortafuegos internos segregan el tráfico entre la aplicación y los niveles de la base de datos para garantizar la confidencialidad e integridad, además de ofrecer un alto nivel de disponibilidad.

Prueba de penetración del servicio

¿Data Protection on Demand de Thales se somete a pruebas periódicas de penetración de aplicaciones y redes?

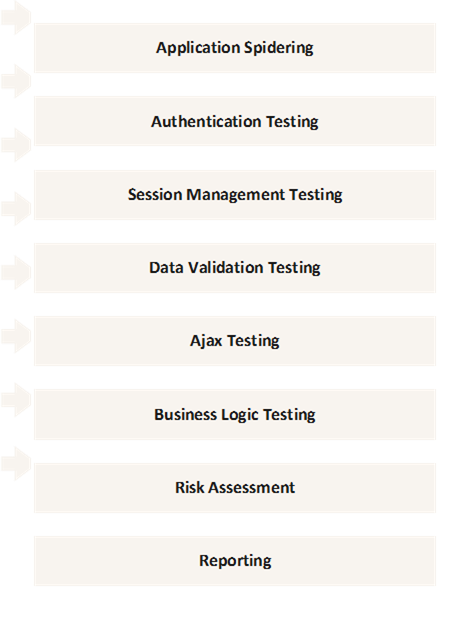

Las aplicaciones de Thales se someten a pruebas periódicas de penetración de redes y aplicaciones por parte de terceros y Thales Data Protection On Demand se adhiere a esta práctica. La metodología de evaluación incluirá procesos de revisión estructurados basados en prácticas reconocidas como las "mejores en su clase", definidas por metodologías tales como el Manual de metodología de pruebas de seguridad de código abierto de ISECOM (OSSTMM), el Proyecto de seguridad de aplicaciones web abiertas (OWASP), el Consorcio de seguridad de aplicaciones web (WASC) e ISO 27001:2013 Estándar de seguridad de la información.

Se adopta un enfoque de caja gris de la auditoría de seguridad de la aplicación para el propósito de la auditoría. La siguiente figura muestra algunos de los vectores de ataque de seguridad que se están poniendo a prueba. Los problemas encontrados se resuelven como parte del ciclo de desarrollo regular.

Administración de Vulnerabilidades

¿Puede mostrar evidencia de su programa de gestión de vulnerabilidades?

Las aplicaciones de software de Thales se someten a pruebas periódicas de penetración de redes y aplicaciones por parte de terceros.

La metodología de evaluación incluirá procesos de revisión estructurados basados en prácticas reconocidas como las "mejores en su clase", definidas por metodologías tales como el Manual de metodología de pruebas de seguridad de código abierto de ISECOM (OSSTMM), el Proyecto de seguridad de aplicaciones web abiertas (OWASP), el Consorcio de seguridad de aplicaciones web (WASC) e ISO 27001:2013 Estándar de seguridad de la información.

¿Cuál es su proceso de corrección de vulnerabilidades?

Cuando se detecta un incidente de seguridad potencial, el personal autorizado inicia un proceso de gestión de incidentes definido. Las acciones correctivas se implementan de acuerdo con políticas y procedimientos definidos.

Antes de la actualización del servicio real, se realizan las siguientes tareas:

- Prueba de aprovisionamiento: esto se realiza en el servicio actualizado en un entorno controlado y lo realiza el equipo de operaciones de servicio de Thales. Con la conclusión de estas pruebas, el código ha pasado con éxito 3 rondas de pruebas, cada una realizada por un grupo diferente: pruebas unitarias realizadas por el desarrollador, pruebas de código Sprint realizadas por el grupo de control de calidad y pruebas de aprovisionamiento de actualizaciones del servicio realizadas por operaciones de servicio.

- Se envía una Notificación de lanzamiento planificado (PRN) a todos los clientes existentes notificándoles sobre el alcance de la actualización y la fecha planificada de la actualización real del servicio.

- Pruebas de penetración: Las pruebas de penetración se realizan en un sistema dedicado que no es de producción, pero se ejecuta en el mismo entorno que el servicio operativo.

- En la última etapa, se realiza una copia de seguridad de todos los datos del servicio operativo, lo que permite que Thales retroceda inmediatamente en caso de cualquier desafío inesperado.

¿Con qué frecuencia busca vulnerabilidades en su red y aplicaciones?

Realizamos revisiones mensuales de todos los parches para servidores y equipos de red.

Controles y procedimientos internos de Thales

¿Thales realiza una serie de controles de servicio internos?

Sí, Thales realiza una serie de controles de servicios internos en línea con nuestros alcances ISO27001 y SOC2 que incluyen, entre otros: Seguridad de la información y redes internas, controles basados en tecnología, acceso físico y controles ambientales, gestión de problemas, gestión de cambios, separación de funciones, gestión de cambios de software del sistema.

Seguridad física del centro de datos

¿Qué implica la seguridad física del centro de datos?

La seguridad física es la base de cualquier servicio basado en la nube, por lo que todos los centros de datos tienen seguridad con personal las 24 horas, incluidas patrullas e inspecciones perimetrales con controles de acceso que cumplen con las mejores prácticas de la industria. Esto puede variar según el centro de datos, pero puede incluir proximidad, datos biométricos, clave, PIN o una combinación de cualquiera de los controles enumerados.

Los centros de datos están completamente equipados con videovigilancia en todas las instalaciones y sus perímetros con detección de la eliminación de activos, procurando que el equipo y la seguridad de los datos almacenados dentro de ese equipo estén garantizados. Los centros de datos también utilizan tecnologías de vanguardia que garantizan redundancias en conectividad, energía, seguridad y protección.

¿Cuáles son las características de seguridad física del servicio Thales Data Protection on Demand (DPoD)?

- Las cámaras de videovigilancia están distribuidas por todas las instalaciones.

- Protección tripulada las 24 horas, los 7 días de la semana: sin acceso no seguro al centro de datos

- La autenticación de múltiples factores se utiliza en todo momento para ingresar al centro de datos.

Resistencia de la red

¿Cómo conserva Thales la capacidad de seleccionar la red más resistente en cualquier momento?

El centro de datos privado cuenta con conexiones de red neutra y de múltiples proveedores para los principales proveedores de servicios de Internet (ISP) y está ubicado cerca de los principales centros del Internet.

¿Cómo se proporcionan las conexiones de red a los centros de datos?

Las conexiones de red a los centros de datos se proporcionan mediante enlaces seguros con ancho de banda de alta capacidad a través de conexiones de fibra para garantizar una latencia mínima de respuesta a las solicitudes de autenticación. Todas las conexiones basadas en fibra entran en los edificios del centro de datos a través de bóvedas de hormigón seguras.

¿En qué se basa la infraestructura de red interna del PoP?

La infraestructura de red interna del PoP se basa en una red basada en fibra de alta velocidad para garantizar un rendimiento de alta capacidad. Esta infraestructura utiliza múltiples conexiones a través de enrutadores y firewalls de red altamente seguros para brindar redundancia total, así como una entrega de tráfico óptima.

¿Cuáles son las funciones de seguridad de red de los PoP del servicio Data Protection on Demand de Thales?

- Los centros de datos son neutrales con los operadores de red

- Canales de fibra múltiples en cada centro de datos

- Uso de múltiples proveedores de servicios de Internet para garantizar acceso continuo a Internet de alto ancho de banda.

Redundancia de la fuente de alimentación

¿Cómo se entrega la energía a los centros de datos?

La energía se entrega a los centros de datos mediante una alimentación eléctrica subterránea, que luego se complementa y respalda con generadores diésel redundantes (N+1) en el lugar con almacenamiento local de combustible diésel.

La energía se entrega a las habitaciones a través de sistemas CPS/UPS redundantes (N+1) para garantizar el suministro continuo, con energía entregada a los racks de equipos PoP utilizando unidades de distribución de energía (PDU) redundantes. Esto asegura un acceso a internet continuo y de gran ancho de banda.

Copia de seguridad y recuperación de datos

¿En qué confía Thales para mantener copias de los volúmenes de almacenamiento?

Dentro de la nube, Thales se basa en instantáneas para mantener copias de los volúmenes de almacenamiento asociados con las instancias de la aplicación.

Las instantáneas se toman y eliminan con frecuencia. Las copias de seguridad de la base de datos se administran mediante copias de seguridad de la base de datos relacional. Los registros de aplicaciones se mantienen en línea y se almacenan de forma segura durante un período de tiempo determinado. Los datos se conservan durante un período de tiempo relacionado con el cumplimiento relativo específico de la región donde se almacenan los datos.

¿Con qué frecuencia se realizan las pruebas de restauración de todo el servicio?

Anualmente se realiza una prueba de restauración de todo el servicio. Para esta prueba, se recupera una cinta del almacenamiento externo y los datos se restauran en un entorno de prueba.

¿Tiene Thales un plan de recuperación ante desastres?

Sí. Thales implementa un plan formal de recuperación ante desastres. Al plan se le realiza mantenimiento y se pone a prueba de forma anual. Cualquier problema identificado durante la prueba se discute formalmente y se implementan planes de remediación. Además, Thales cuenta con un plan formal de continuidad comercial, que se revisa anualmente para determinar si se requieren actualizaciones. Se documentan los procedimientos para abordar los errores menores de procesamiento y las interrupciones.