¿Qué es la criptografía poscuántica (PQC) y por qué es tan importante prepararse?

La computación cuántica avanza rápidamente; No pasará mucho tiempo antes de que sea posible un ciberataque cuántico. Los ciberataques cuánticos podrán paralizar grandes redes en cuestión de minutos. Todo lo que utilizamos hoy para proteger nuestras conexiones y transacciones se verá amenazado por las computadoras cuánticas, comprometiendo todas las claves, certificados y datos. Los ciberdelincuentes, armados con poder cuántico para romper los algoritmos de cifrado tradicionales, pueden analizar cantidades masivas de datos o piratear infraestructuras críticas en segundos.

Criptografía poscuántica (PQC), también conocida como Criptografía resistente a cuántica (QRC), se centra en el desarrollo de algoritmos y protocolos criptográficos capaces de resistir la potencia de la computación cuántica.

Adopte una estrategia cripto ágil ahora, si aún no lo ha hecho, y comience a prepararse para PQC lo antes posible.

Comience hoy con nuestra herramienta gratuita de evaluación de riesgos PQC de 5 minutos.

Comprensión de la criptografía poscuántica (PQC)

Respondents in the Thales Data Threat REPORT said

62 %

de los encuestados en la encuesta Thales Data Threat dijo que el descifrado de la red era la amenaza de mayor preocupación para la seguridad de la criptografía post-cuántica, siendo Harvest Now Decrypt Later (HNDL) la preocupación más inmediata con respecto a la computación cuántica.

Preguntas que nuestros clientes suelen hacer

La computación cuántica utiliza bits cuánticos conocidos como qubits, que se basan en la física cuántica que les confiere propiedades diferentes a las de los ordenadores actuales. Las computadoras cuánticas no están obligadas a procesar cada combinación en orden secuencial como lo hacen las computadoras actuales. Los Qubits pueden procesar diferentes piezas de información simultáneamente produciendo cientos de posibles soluciones a la vez.

La criptografía de clave pública actual se basa en la factorización de algoritmos RSA o problemas de registros discretos con DSA, Diffie-Hellman y criptografía de curva elíptica (ECC). Aunque hoy en día son protección suficiente, al utilizar una computadora cuántica, un hacker podría romper los algoritmos o reducir la solidez de las claves criptográficas simétricas y los hashes criptográficos en minutos. La criptografía poscuántica utiliza un nuevo conjunto de algoritmos resistentes a los cuánticos, creados por investigadores y probados por organismos de estándares de la industria como NIST y ANSSI que están en proceso de convertirse en parte de los requisitos de cumplimiento.

Para empezar, las computadoras cuánticas coexistirán con las computadoras actuales y se utilizarán principalmente para fines especializados. Es probable que en un principio las computadoras cuánticas no suplantarán a los servidores en la nube, sino que trabajarán junto con la nube proporcionando a las empresas y negocios capacidades de computación cuántica en un estilo como servicio. Sin embargo, prometen revolucionar nuestra idea de la computación, por lo que es importante prepararnos, en la medida de lo posible, para futuros cambios con anticipación practicando la criptoagilidad.

Para prepararse para Post-Quantum Crypto (PQC), evalúe su exposición al riesgo y cree un plan para mitigarlo. Un enfoque recomendado consiste en utilizar soluciones híbridas que dependan de algoritmos tanto clásicos como de seguridad cuántica. Comience a prepararse hoy evaluando su inventario de criptomonedas y su preparación general para PQC. Comience por planificar una arquitectura cuántica segura, que incluya la compatibilidad con nuevos algoritmos.

Primero, comience mirando todas sus aplicaciones que administran información confidencial. Si llegase a cambiar un algoritmo, ¿seguiría funcionando la aplicación? Si no, ¿qué necesita hacer para que funcionen? Asegúrese de hacer esto para cada aplicación dependiente de criptomonedas en su organización para trazar un plan que permita la continuidad del negocio. Empezar temprano le ayudará a su organización a tener una transición sin problemas para proteger sus datos en un mundo de PQC.

Existen fuertes indicios de que la era cuántica comenzará en los próximos años. Las organizaciones generalmente tardan un par de años en implementar cambios en toda su infraestructura. Para prepararse para un mundo PQC, las organizaciones deben tomar medidas ahora para proteger sus datos, propiedad intelectual y más aún contra los hackers que utilizan computadoras cuánticas. Por ejemplo, a menudo las organizaciones no saben dónde están sus claves, dónde se utiliza el cifrado o qué datos se protegen y cómo. Esperar hasta que las computadoras cuánticas estén generalmente disponibles es prepararse para años de robo, compromiso e incumplimiento de las regulaciones cuánticas, como CSNA 2.0 sobre firma de códigos cuánticos seguros. Dado que los requisitos de almacenamiento de datos son a largo plazo, los hackers están utilizando una estrategia de cosechar ahora y descifrar después (Harvest Now, Decrypt Later) la cual crea aún mayores riesgos en el futuro.

Ciertas industrias son particularmente vulnerables a los ataques cuánticos ahora y en el futuro, en parte debido a la vida útil de los datos o las claves, pero también en parte debido a la estrategia Harvest Now, Decrypt Later que utilizan los ciberdelincuentes. Cualquier software que requiera autenticación para dispositivos inteligentes en IoT, comunicaciones confidenciales mediante VPN, identidades digitales utilizadas por gobiernos y empresas para validar a los usuarios, así como cualquier clave o dato con una larga vida útil como en certificaciones de firma de código, la infraestructura de clave pública o dispositivos para servicios médicos.

Preparando a su organización para un futuro cuántico hoy

En lugar de estar reservadas para películas de ciencia ficción, las computadoras cuánticas existen hoy en día a medida que las organizaciones avanzan hacia la comercialización.

La preparación poscuántica comienza con la criptoagilidad

La criptoagilidad es una estrategia empresarial que le permite preparar su organización para el futuro mediante:

- Contar con la flexibilidad para cambiar rápidamente protocolos, claves y algoritmos

- Uso de tecnología flexible y actualizable

- Reaccionar rápidamente a amenazas criptográficas, como la computación cuántica

- Ampliar su pila tecnológica con mínima o ninguna interrupción

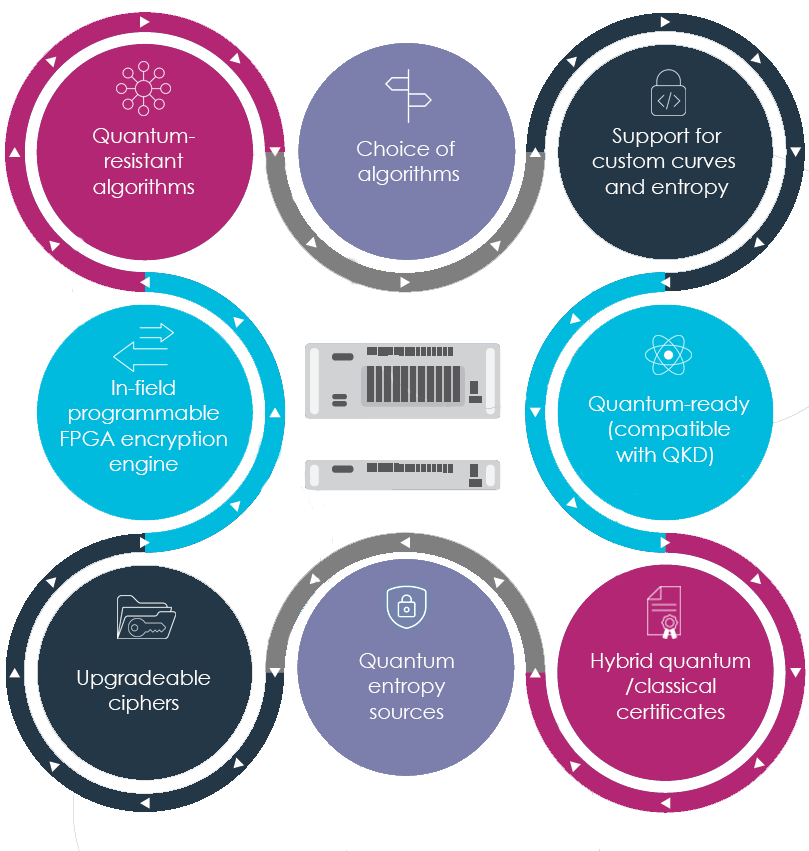

Los productos de Thales se han diseñado específicamente para ayudarle a ser criptoágil y seguro en computación cuántica.

Construir una estrategia poscuántica preparada para el futuro

Proteger a una empresa contra las amenazas cuánticas requiere soluciones de ciberseguridad que admitan algoritmos resistentes a los cuánticos (QRA) y que también ofrezcan opciones para la distribución de claves cuánticas (QKD), así como la generación de números aleatorios cuánticos (QRNG). Thales se compromete a ofrecer soluciones que respalden una estrategia criptográfica ágil post-cuántica.

Algoritmos resistentes a lo cuántico

Los QRA son fundamentales para proteger contra ataques cuánticos, ya sea criptografía basada en celosía, multivariante, basada en hash o basada en código.

Distribución de claves cuánticas

QKD distribuye claves de cifrado entre partes compartidas basadas en los principios de la física cuántica y las propiedades de la mecánica cuántica.

Generación cuántica de números aleatorios

QRNG es una fuente de números aleatorios de alta velocidad de bits que aprovecha la aleatoriedad inherente a la mecánica cuántica para crear claves de cifrado.

Hay tres componentes de una solución cuántica segura, que realizamos en nuestro trabajo con Wells Fargo para eliminar algunos riesgos. Comienza en la etapa de generación de claves: ¿Cómo se crean las claves que se utilizan en el sistema? ¿Qué tipo de claves son? Luego están los algoritmos y ¿cómo hacer para cuidarlos? Ese es el aspecto de gestión. Finalmente, en el frente generacional, buscamos producir claves que sean fundamentalmente impredecibles. Estos tres elementos son la definición de una clave fuerte.

Inicie la preparación poscuántica con el kit de inicio de PQC

Thales y Quantinuum se han asociado para crear un kit de inicio de PQC que acelera el proceso de prueba de medidas de resiliencia cuántica en un entorno seguro.

Soluciones cuánticas preparadas por Thales

Confíe en los HSM Luna como la base ágil y criptográfica de confianza digital líder en el mercado para reducir el riesgo, garantizar la flexibilidad, administrar claves fácilmente y simplificar las integraciones.

Proteja las claves de cifrado con los Módulos de seguridad de hardware Luna

Los HSM protegen claves cuánticas seguras:

- Firma basada en hash (SP 800-208)

- HSS – Esquema de firma jerárquica (versión de múltiples árboles de LMS)

- XMSS: esquema de firma Merkle extendido

- XMSSMT – Multiárbol XMSS

- ESFINCAS+ (SLH-DSA)

- Kyber (ML-KEM)

- Dilitio (ML-DSA)

Implemente su propia criptografía postcuántica utilizando el módulo de funcionalidad (FM) de Luna o con varios socios FMs/integraciones

Inyecte entropía cuántica con el almacenamiento seguro de claves de QRNG y los HSM Luna

Abordar aplicaciones críticas donde los números aleatorios de alta calidad resultan vitales

Datos seguros en tránsito con cifradores de alta velocidad (HSE)

Los HSE de Thales incluye un marco para admitir QRA mediante la actualización del firmware. Las soluciones HSE de Thales admiten los cuatro algoritmos de clave pública resistente a cuántica del NIST (finalistas) en todos los productos (además de otros algoritmos no finalistas).

Los HSE de Thales están preparados para la tecnología cuántica y son compatibles con QKD desde hace más de una década.

La generación cuántica de números aleatorios está integrada en la solución HSE.

Las soluciones de cifrado de red HSE de Thales admiten la criptografía poscuántica con una arquitectura criptoágil basada en FPGA.