CipherTrust Transparent Encryption for Teradata Database

En regroupant d’énormes volumes de données d’entreprise dans les environnements des bases de données Teradata, les organisations peuvent obtenir plus d’informations et de valeur stratégique de leurs données. Cependant, ces environnements ont besoin de performances très élevées en raison du nombre de Big Data et de leur complexité. CipherTrust Transparent Encryption for Teradata Database fournit le niveau le plus élevé de protection des données tout en préservant la performance Teradata. Cette solution simplifie le processus de sécurisation des informations sensibles, avec le chiffrement au niveau du système associé à la gestion des clés centralisées, les contrôles des accès d’utilisateur privilégie, et les journaux d’audit d’accès aux données. Tout ceci facilite l’utilisation d’un chiffrement des données au repos robuste et le rend plus efficace, que ce soit dans les environnements Teradata, sur site, ou dans le cloud.

- Avantages

- Fonctionnalités

• Sécurisez les données sensibles tout en préservant la performance Teradata

CipherTrust Transparent Encryption for Teradata Database permet un chiffrement par bloc efficace dans les bases de données Teradata tout en exploitant la performance élevée nécessaire pour prendre en charge le traitement de charges de travail de Big Data importantes.

• Simplifiez l’administration de la sécurité des données

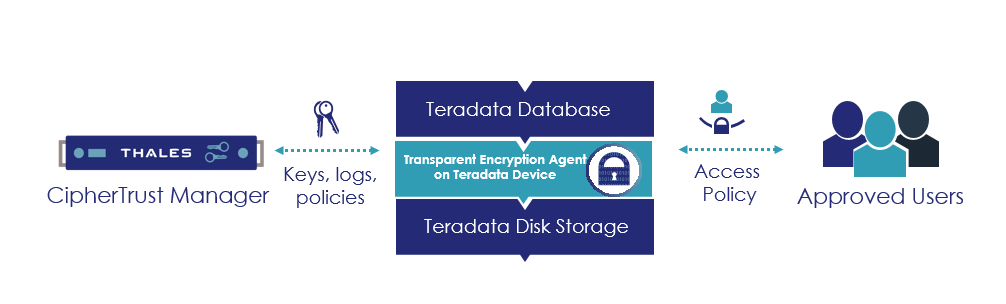

CipherTrust Transparent Encryption for Teradata Database fonctionne parfaitement avec CipherTrust Manager. Vous pouvez donc gérer vos clés de manière centralisée et accéder aux politiques de chiffrement des produits de Thales ou d’autres fournisseurs.

• Facile à déployer

CipherTrust Transparent Encryption for Teradata Database répond aux exigences de conformité et de meilleures pratiques en matière de sécurité des données sans rupture, effort ou investissement considérable. La mise en place s’effectue simplement et permet aux opérations commerciales et aux processus opérationnels de continuer à fonctionner sans changement, même pendant le déploiement et le lancement.

• Des contrôles d’accès granulaires

Des politiques d’accès basées sur les rôles contrôlent qui accède à quelles données, où, quand, et comment. Mettez facilement en place le contrôle des accès d’utilisateur privilégié pour permettre aux administrateurs de continuer à travailler sans changement, tout en vous protégeant des utilisateurs ou groupes qui représentent une menace potentielle pour vos données.

• Solution de chiffrement hautement performant

Les organisations peuvent bénéficier du chiffrement hautement performant pour sécuriser leurs charges de travail de Big Data. Le modèle de déploiement basé sur l’agent élimine les ralentissements et la latence typique des solutions de chiffrement traditionnelles basées sur le proxy.

• Renforcez la sécurité sans compromettre la valeur des analyses de Big Data

Identifiez et neutralisez les menaces plus rapidement grâce aux journaux d’audit d’accès aux données, qui non seulement répondent exigences de conformité et de création de rapports scientifiques, mais permettent également des analyses de la sécurité des Big Data.