Identité des clients

Donnez à vos clients les moyens de vivre des expériences transparentes, sécurisées et conformes

En savoir plusDès que nous entrons en contact avec une plateforme ou un service, notre identité façonne notre expérience : la manière dont nous sommes reconnus, le niveau de personnalisation que nous recevons et la confiance que nous accordons à l’interaction. C’est pourquoi Thales s’engage à vous fournir tout ce dont vous avez besoin pour gérer les identités avec succès.

Les solutions de gestion des identités et des accès de Thales garantissent que les bonnes personnes ont accès aux bonnes ressources, au bon moment et pour les bonnes raisons. Nous sommes là pour vous offrir l’expertise, les capacités et le support dont vous avez besoin pour rendre les processus d’IAM plus simples, plus fluides et plus fiables.

Thales est fière d’avoir été nommée lauréate dans la catégorie Pionnier de l’identité lors des Microsoft Security Excellence Awards 2024, en reconnaissance de ses solutions d’IAM innovantes.

Donnez à vos clients les moyens de vivre des expériences transparentes, sécurisées et conformes

En savoir plus

Modernisez la collaboration avec les partenaires. Construire des expériences de confiance avec des solutions d’IAM adaptées aux relations externes

En savoir plus

Intégration et départ simples et sécurisés des travailleurs occasionnels

En savoir plus

Augmentez la productivité et l’efficacité en s’assurant que les employés disposent d’un accès sécurisé et efficace aux applications

En savoir plusDans le monde numérique d’aujourd’hui, l’identité est la pierre angulaire de la confiance. Il s’agit de veiller à ce que chaque interaction soit sécurisée, personnalisée, transparente et fluide. Sans elle, l’écosystème numérique ne peut pas prospérer ».

Thales offre des solutions de gestion des identités et des accès complètes conçues pour gérer et authentifier en toute sécurité les identités des individus qui accèdent aux services numériques. Notre personnel et nos technologies offrent aux organisations les fonctionnalités nécessaires pour améliorer l’expérience des utilisateurs, instaurer la confiance des clients et moderniser l’administration des identités.

Améliorez le confort de l’utilisateur en facilitant la connexion et la création de comptes. Améliorez la sécurité et garantissez la conformité en renforçant les méthodes d’authentification ou en en ajoutant des nouvelles.

Autorisez les utilisateurs à transférer leur identité d’une plateforme à l’autre en toute transparence.

Protégez vos clients contre les accès non autorisés grâce à des couches de sécurité supplémentaires.

Vérifiez et validez les identités de vos clients en ligne selon les exigences KYC.

Améliorez la sécurité et répondez aux exigences réglementaires grâce à des clés d’accès et à des mesures d’authentification fortes.

Réduisez les risques de fraude grâce à des fonctionnalités d’authentification adaptative.

Simplifiez l’accès des clients à plusieurs services grâce à l’authentification SSO.

Donnez à vos clients les moyens d’éliminer les mots de passe et de se réengager plus facilement avec votre marque.

Veillez à ce que seuls les utilisateurs légitimes aient accès aux services bancaires numériques.

Planifiez les parcours clients en mettant la personnalisation et la conformité au premier plan. Créez des profils clients riches de manière non invasive. Renforcez la confiance de vos clients - et leur fidélité - en leur montrant que vous vous engagez à protéger leur vie privée et leur espace numérique.

Optimisez l’engagement, personnalisez les interactions et générez des conversions grâce à des parcours utilisateurs sur mesure.

Renforcez la confiance des clients et assurez la conformité grâce à des processus de gestion des consentements transparents.

Développez des profils clients riches en collectant progressivement des données de première main, sans les submerger.

Rationalisez le contrôle d’accès, appliquez des politiques d’autorisation cohérentes et renforcez la sécurité des API pour faciliter la croissance numérique.

Rationalisez le contrôle d’accès et attribuez et gérez sans effort les rôles des utilisateurs.

Établissez des politiques d’autorisation cohérentes et permettez un contrôle d’accès basé sur les attributs des utilisateurs.

Appliquez des politiques d’accès adaptatif au niveau de l’individu, du groupe ou de l’application, avec un large éventail d’options d’authentification.

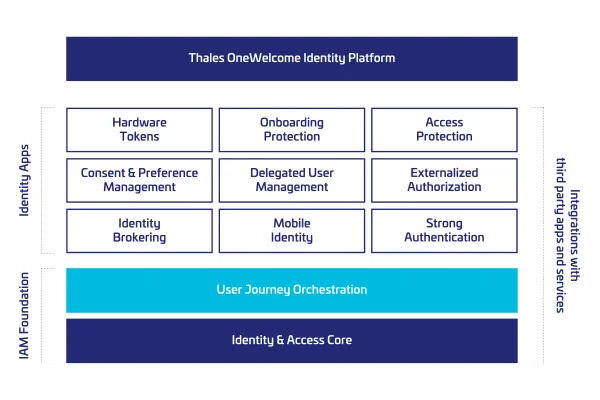

OneWelcome Identity Platform permet aux organisations de disposer d’un ensemble polyvalent d’applications de gestion des identités adaptées à un large éventail de cas d’utilisation, y compris les identités des clients, des partenaires et des fournisseurs. Les applications de gestion des identités peuvent être combinées pour vous aider à atteindre vos objectifs en matière d’IAM rapidement et avec une complexité réduite.

La plateforme prend en charge diverses méthodes d’authentification : clés FIDO2, tokens matériels, cartes à puce et authentificateurs logiciels, garantissant ainsi un accès sécurisé sur différents environnements et appareils.

Les authentificateurs Thales répondent à de nombreux cas d’utilisation, niveaux d’assurance et vecteurs de menace, en exploitant les protocoles actuels et émergents (OTP, PKI, FIDO) ainsi que de multiples facteurs de forme (cartes à puce et tokens matériels et virtuels, authentificateurs logiciels et mobiles).

SafeNet Trusted Access, notre service d’IAM pour le personnel basé sur le cloud, vous aidera à fournir des parcours d’authentification intuitifs et sécurisés. Accélérez votre transformation cloud, sécurisez les infrastructures hybrides, réduisez le risque d’informatique parallèle et facilitez le travail.

SafeNet Authentication Service Private Cloud Edition (SAS PCE) est une plateforme d’authentification sur site qui facilite la mise en œuvre et la gestion de l’authentification à moindre coût. Notre approche a consisté à concevoir une solution qui élimine la plupart des problèmes traditionnels liés à l’authentification.

Thales aide les banques à tirer parti de leur transformation numérique en cours en garantissant la confiance des clients et la conformité réglementaire. IdCloud, qui fait désormais partie de OneWelcome Identity Platform, est une suite de services gérés basés sur le cloud qui permet aux institutions financières de combiner la preuve d’identité, l’authentification forte du client (SCA) et la gestion des risques pour sécuriser l’accueil et l’accès aux services bancaires numériques.