CipherTrust Transparent Encryption per database Teradata

Aggregando enormi volumi di dati aziendali in ambienti di database Teradata, le organizzazioni possono trarre nuove informazioni e valore strategico dai propri dati. Tuttavia, questi ambienti con volumi e complessità legati ai big data richiedono prestazioni estremamente elevate. CipherTrust Transparent Encryption per database Teradata fornisce i massimi livelli di protezione dei dati preservando le prestazioni di Teradata. Questa soluzione semplifica il processo di protezione dei record sensibili, con crittografia a livello di file system supportata dalla gestione centralizzata delle chiavi, controlli degli accessi degli utenti privilegiati e registrazioni dettagliate degli accessi ai dati, velocizzando e migliorando l'utilizzo della crittografia avanzata di dati a riposo in ambienti Teradata, on-premises o nel cloud.

- Vantaggi

- Caratteristiche

• Proteggi i dati sensibili preservando le prestazioni di Teradata

CipherTrust Transparent Encryption per database Teradata consente una crittografia efficiente a livello di block nelle banche dati Teradata sfruttando le alte prestazioni necessarie a supportare l'elaborazione intensiva di carichi di lavoro Big Data

• Semplifica l’amministrazione della protezione dei dati

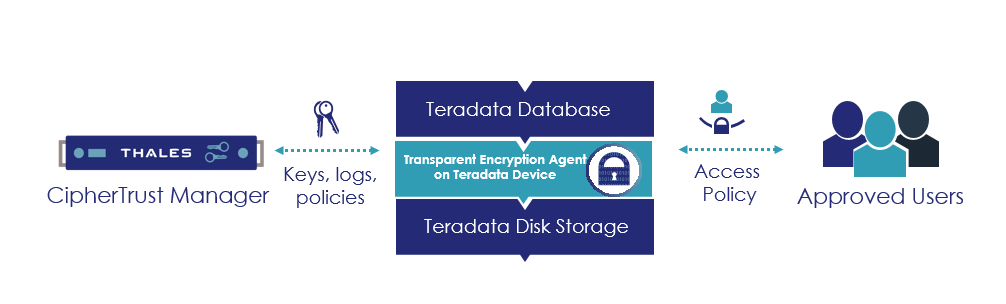

CipherTrust Transparent Encryption per database Teradata opera perfettamente con CipherTrust Manager, in modo da poter gestire centralmente le chiavi e i criteri di accesso per i prodotti di crittografia Thales e di altri fornitori.

• Facilità di implementazione

CipherTrust Transparent Encryption per database Teradata affronta i requisiti di compliance e best practice in materia di sicurezza dei dati con il minimo disagio, sforzo e costo. L'implementazione è perfetta e mantiene funzionanti i processi aziendali e operativi senza dover modificare nulla persino durante l’implementazione e la distribuzione.

• Controlli granulari degli accessi

I criteri di accesso basati sui ruoli controllano chi, cosa, quando e in che modo può accedere ai dati. Implementa facilmente controlli degli accessi degli utenti privilegiati per consentire agli amministratori di eseguire i propri compiti, ma proteggendo da utenti e gruppi potenzialmente dannosi.

• Soluzione di crittografia ad alte prestazioni

Le organizzazioni possono sfruttare la crittografia ad alte prestazioni per proteggere i propri carichi di lavoro Big Data. Il modello di implementazione basato sugli agenti elimina i colli di bottiglia e la latenza che affliggono le soluzioni di crittografia basate su proxy legacy.

• Aumento della sicurezza senza compromettere il valore dell'analisi dei Big Data

Identifica e blocca le minacce più velocemente grazie a registrazioni dettagliate degli accessi ai dati che non solo soddisfano i requisiti di conformità e di reportistica forense, ma permettono anche l'analisi della sicurezza dei Big Data.