Como meus dados são protegidos?

Quais certificações a Thales possui para proteção de seu Data Protection on Demand?

O Data Protection on Demand (DPoD) da Thales foi auditado independentemente e recebeu certificação FIPS 140-2 de nível 3, ISO 27001 e SOC Tipo 2.

O Thales Data Protection on Demand (DPoD) tem certificação FIPS?

Os HSMs utilizados para o Data Protection on Demand da Thales têm certificação FIPS 140-2 de nível 3.

Como meus dados são protegidos?

Como vocês separam "meus dados" dos dados de outros clientes?

Os administradores locatários têm acesso apenas aos dados que pertencem à conta deles. As informações específicas do tenant e/ou metadados são protegidos em repouso usando criptografia de volume.

A Thales, meu provedor de serviços, ou qualquer outra pessoa tem acesso às minhas chaves de criptografia armazenadas em um serviço de HSM Luna Cloud?

Quando a instância HSM On Demand é inicializada, o proprietário do serviço cria senhas ou frases para o responsável pela segurança e para responsável pela criptografia.

Esses segredos são usados em um esquema de derivação e são necessários para permitir que o HSM possa desbloquear o material criptográfico.

Somente os responsáveis pela segurança/criptografia detêm esses segredos. Fica a critério desses responsáveis compartilhar as credenciais conforme necessário.

Quão forte é a criptografia e integridade dos dados?

As informações específicas do tenant e/ou metadados são protegidos em repouso usando criptografia de volume.

Em cada PoP, uma rede sofisticada de roteadores e firewalls garante a separação da rede, integridade e confidencialidade dos dados e o acesso aos mesmos.

Dentro da própria rede, os firewalls internos segregam o tráfego entre as camadas do aplicativo e dos níveis do banco de dados para garantir a confidencialidade e a integridade, bem como proporcionar um alto nível de disponibilidade.

Teste de penetração de serviço

O Data Protection on Demand da Thales passa por testes regulares de penetração de aplicativos e rede?

Os aplicativos da Thales passam por testes regulares de penetração de aplicativos e rede por terceiros, e o Thales Data Protection On Demand adere a esta prática. A metodologia de avaliação inclui processos de revisão estruturados baseados em práticas reconhecidas como "as melhores" e definidas por metodologias como ISECOM’s Open Source Security Testing Methodology Manual (OSSTMM), Open Web Application Security Project (OWASP), Web Application Security Consortium (WASC) e ISO 27001:2013 Information Security Standard.

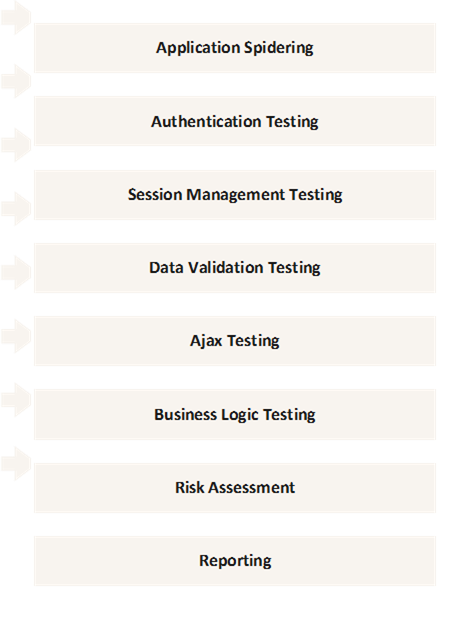

Uma abordagem de caixa cinza da auditoria de segurança do aplicativo é adotada para o propósito da auditoria. A figura a seguir mostra alguns dos vetores de ataque à segurança que estão sendo testados. Quaisquer problemas encontrados são resolvidos como parte do ciclo regular de desenvolvimento.

Gerente de vulnerabilidade

Vocês podem mostrar evidências de seu programa de gerenciamento de vulnerabilidades?

Os aplicativos da Thales passam por testes regulares de penetração de aplicativos e rede por terceiros.

A metodologia de avaliação inclui processos de revisão estruturados baseados em práticas reconhecidas como "as melhores" e definidas por metodologias como o Open Source Security Testing Methodology Manual (OSSTMM) da ISECOM, Open Web Application Security Project (OWASP), Web Application Security Consortium (WASC) e ISO 27001:2013 Information Security Standard.

Como é o processo de remediação de vulnerabilidade?

Quando um potencial incidente de segurança é detectado, um processo de gerenciamento de incidentes definido é iniciado pelo pessoal autorizado. As ações de correção são implementadas de acordo com políticas e procedimentos definidos.

Antes da atualização real do serviço, são realizadas as seguintes tarefas:

- Testes de provisionamento: é realizado no serviço atualizado em um ambiente controlado e feito pela equipe de Operações de Serviço de Vendas da Thales. Com a conclusão desses testes, o código passou por 3 rodadas de testes com sucesso, cada uma feita por um grupo diferente: teste unitário feito pelo desenvolvedor, teste de código sprint feito pelo grupo de controle de qualidade, e teste de provisionamento da atualização do serviço feito pelo pessoal de operações de serviço.

- Uma Notificação de Lançamento Planejado (PRN) é enviada a todos os clientes existentes, notificando-os sobre o escopo da atualização e a data planejada da atualização real do serviço.

- Teste de penetração: o teste de penetração é realizado em um sistema dedicado sem produção, mas que funciona no mesmo ambiente que o serviço operacional.

- No último estágio, todos os dados são copiados do serviço operacional, o que permite à Thales retroceder imediatamente no caso de qualquer problema inesperado.

Com que frequência vocês procuram por vulnerabilidades em sua rede e aplicativos

Realizamos revisões mensais de todos os patches para servidores e equipamentos de rede.

Controles e procedimentos internos da Thales

A Thales realiza uma série de controles internos de serviços?

Sim, a Thales realiza um número de controles internos do serviço de acordo com nossos escopos ISO27001 e SOC2 que incluem, mas não se limitam, à segurança de redes internas e informações, controles baseados em tecnologia, controles de acesso físico e ambiental, gerenciamento de problemas, gerenciamento de mudanças, separação de funções e gerenciamento de mudanças de software do sistema.

Segurança do centro de dados

Como é feita a segurança física do centro de dados?

A segurança física sustenta qualquer serviço baseado em nuvem, de modo que todos os centros de dados têm segurança 24 horas por dia, incluindo patrulhas a pé e inspeções perimetrais com controles de acesso em conformidade com as melhores práticas do setor. Isso pode variar com base no centro de dados, mas pode incluir proximidade, biometria, chave, PIN ou uma combinação de quaisquer desses controles listados.

Os centros de dados são totalmente equipados com vigilância por vídeo em todas as instalações e seus perímetros com rastreamento de remoção de ativos, garantindo que o equipamento e a segurança dos dados mantidos dentro do equipamento fiquem protegidos. Os centros de dados também utilizam tecnologias de ponta que garantem redundâncias de conectividade, energia, segurança e proteção.

Quais são os recursos de segurança física do serviço de Data Protection on Demand (DPoD) da Thales?

- Câmeras de vigilância por vídeo estão espalhadas por todas as instalações

- Proteção 24 horas - nenhum acesso inseguro ao centro de dados

- A autenticação multi-fator é sempre utilizada para a entrada no centro de dados

Resiliência da rede

Como a Thales tem a capacidade de selecionar a rede mais resiliente a qualquer momento?

O centro de dados privado possui conexões com redes neutras de vários provedores com os principais Provedores de Serviços de Internet (ISPs), e está localizado próximo aos principais hubs de internet.

Como são fornecidas as conexões de rede com os centros de dados?

As conexões de rede com centros de dados são fornecidas usando links seguros com alta capacidade de largura de banda através de conexões de fibra para garantir a latência mínima dos pedidos de autenticação. Todas as conexões baseadas em fibra entram nos centros de dados através de vaults sólidos e seguros.

Como é criada a infraestrutura de rede interna do PoP?

A infraestrutura de rede interna do PoP é criada em uma rede baseada em fibra de alta velocidade para garantir um desempenho de alta capacidade. Esta infraestrutura utiliza múltiplas conexões através de firewalls e roteadores de rede altamente seguros para proporcionar total redundância, bem como prover o tráfego ideal.

Quais são as características de segurança de rede dos Thales Data Protection on Demand Service PoPs?

- Os centros de dados são neutros em relação aos provedores de rede

- Múltiplos canais de fibra em cada centro de dados

- Uso de múltiplos Provedores de Serviços de Internet para garantir acesso contínuo e de alta largura de banda à internet

Redundância do fornecimento de energia

Como a energia chega aos centros de dados?

A energia é fornecida aos centros de dados usando uma alimentação de energia subterrânea, que é então suplementada e suportada por geradores a diesel redundantes (N+1) locais com armazenamento local de combustível diesel.

A energia é entregue nas salas através de sistemas CPS/UPS redundantes (N+1) para garantir o fornecimento contínuo, com a energia entregue nos racks de equipamentos PoP utilizando unidades de distribuição de energia (PDUs) redundantes. Isso garante o acesso contínuo e de alta largura de banda à internet.

Backup e recuperação de dados

Como a Thales faz para manter cópias dos volumes de armazenamento?

Na nuvem, a Thales depende de snapshots para manter cópias dos volumes de armazenamento associados às instâncias de aplicativo.

Os snapshots são criados e excluídos com frequência. Os backups de bancos de dados são gerenciados utilizando backups de banco de dados relacionais. Os logins no aplicativo são mantidos online e armazenados de forma segura por um determinado período de tempo. Os dados são mantidos por um período de tempo de acordo com a conformidade específica da região onde eles estão sendo armazenados.

Com que frequência são realizados os testes de restauração?

Um amplo serviço teste de restauração é realizado anualmente. Para este teste, uma fita é retirada do armazenamento externo e os dados são restaurados para um ambiente de teste.

A Thales possui um plano de recuperação de desastres?

Sim. A Thales utiliza um plano formal de recuperação de desastres. O plano tem manutenção e é testado anualmente. Quaisquer problemas identificados durante o teste são formalmente discutidos e planos de correção são postos em prática. Além disso, a Thales tem um plano formal de continuidade de negócios, que é revisado anualmente para determinar se são necessárias atualizações. Os procedimentos para tratar de pequenos erros de processamento e interrupções são documentados.