CipherTrust Transparent Encryption für Teradata Database

Durch die Ansammlung enormer Mengen von Unternehmensdaten in Teradata-Datenbankumgebungen können Unternehmen neue Einblicke und strategische Erkenntnisse aus ihren Daten ableiten. Diese Umgebungen in Big-Data-Größenordnungen und mit hoher Komplexität erfordern jedoch eine extrem hohe Leistung. CipherTrust Transparent Encryption für Teradata Database bietet ein Höchstmaß an Datenschutz bei gleichbleibender Teradata-Leistung. Diese Lösung vereinfacht den Prozess der Sicherung sensibler Datensätze durch Verschlüsselung auf Dateisystemebene, die durch eine zentralisierte Schlüsselverwaltung, Zugriffskontrollen für privilegierte Benutzer und eine detaillierte Protokollierung des Datenzugriffs unterstützt wird. So können Sie schnell und effizient eine robuste Data-at-Rest-Verschlüsselung in Teradata-Umgebungen on-premise oder in der Cloud bereitstellen.

- Vorteile

- Funktionen

• Sicherung sensibler Daten bei gleichbleibender Teradata-Leistung

CipherTrust Transparent Encryption für Teradata Database ermöglicht eine effiziente Verschlüsselung auf Blockebene in Teradata-Datenbanken bei gleichzeitiger Gewährleistung der hohen Leistung, die zur Unterstützung verarbeitungsintensiver Big-Data-Workloads erforderlich ist.

• Einfachere Verwaltung der Datensicherheit

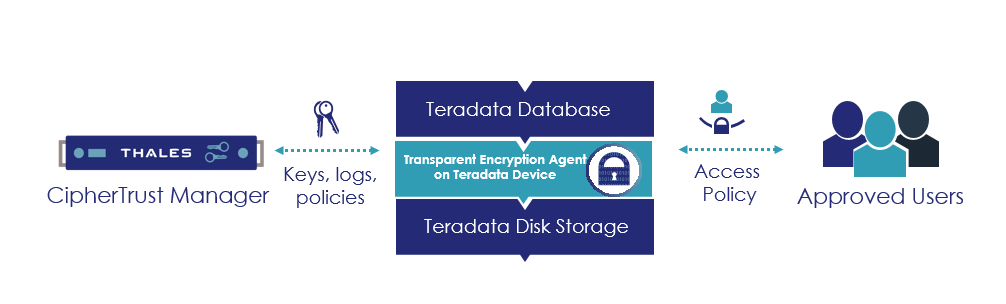

CipherTrust Transparent Encryption für Teradata Database arbeitet nahtlos mit dem CipherTrust Manager zusammen, sodass Sie Schlüssel und Zugriffsrichtlinien für Verschlüsselungsprodukte von Thales und anderen Anbietern zentral verwalten können.

• Einfache Bereitstellung

CipherTrust Transparent Encryption für Teradata Database erfüllt die Anforderungen an Datensicherheit und Best Practices bei minimalen Unterbrechungen, Aufwand und Kosten. Die Bereitstellung erfolgt nahtlos und sorgt dafür, dass die Geschäfts- und Betriebsprozesse auch während der Einführung und Bereitstellung unverändert funktionieren.

• Granulare Zugriffskontrollen

Rollenbasierte Zugriffsrichtlinien steuern, wer, was, wo, wann und wie auf Daten zugreifen kann. Einfache Implementierung von Zugriffskontrollen für privilegierte Benutzer, damit Administratoren wie gewohnt arbeiten können und der Schutz vor Benutzern und Gruppen, die eine potenzielle Bedrohung für Daten darstellen, dennoch gewährleistet ist

• Leistungsstarke Verschlüsselungslösung

Unternehmen können die leistungsstarke Verschlüsselung zur Sicherung ihrer Big-Data-Workloads nutzen. Das agentenbasierte Bereitstellungsmodell beseitigt die Engpässe und Latenzzeiten herkömmlicher proxybasierter Verschlüsselungslösungen.

• Erhöhen Sie die Sicherheit, ohne den Wert von Big-Data-Analysen zu beeinträchtigen

Identifizieren und stoppen Sie Bedrohungen schneller mit detaillierten Prüfprotokollen für den Datenzugriff, die nicht nur Compliance- und forensische Berichtsanforderungen erfüllen, sondern auch Big-Data-Sicherheitsanalysen ermöglichen.