Kundenidentität

Ermöglichen Sie Ihren Kunden ein nahtloses, sicheres und konformes Kundenerlebnis

Weitere InformationenVon dem Moment an, in dem wir mit einer Plattform oder einem Dienst in Kontakt treten, prägt unsere Identität das Erlebnis. Sie bestimmt, wie wir erkannt werden, welchen Grad der Personalisierung wir erhalten und welches Vertrauen wir in die Interaktion setzen. Deshalb hat sich Thales verpflichtet, Ihnen alle Funktionen zur Verfügung zu stellen, die Sie für eine erfolgreiche Identitätsverwaltung benötigen.

Die Lösungen von Thales für die Identitäts- und Zugriffsverwaltung stellen sicher, dass die richtigen Personen zur richtigen Zeit und aus den richtigen Gründen Zugriff zu den richtigen Ressourcen haben. Wir bieten Ihnen das Fachwissen, die Funktionen und den Support, den Sie benötigen, um IAM-Prozesse einfach, reibungslos und zuverlässig zu gestalten.

Thales ist stolz darauf, bei den Microsoft Security Excellence Awards 2024 für seine innovativen IAM-Lösungen als Gewinner in der Kategorie Identity Trailblazer ausgezeichnet worden zu sein.

Ermöglichen Sie Ihren Kunden ein nahtloses, sicheres und konformes Kundenerlebnis

Weitere Informationen

Modernisieren Sie die Zusammenarbeit mit Ihren Partnern. Schaffen Sie vertrauensvolle Erlebnisse mit IAM-Lösungen, die auf externe Beziehungen zugeschnitten sind

Weitere Informationen

Einfaches und sicheres Onboarding und Offboarding von Gig-Arbeitern

Weitere Informationen

Steigern Sie die Produktivität und Effizienz, indem Sie Ihren Mitarbeitern einen sicheren und effizienten Zugriff auf Anwendungen ermöglichen

Weitere InformationenThales bietet umfassende Lösungen für die Identitäts- und Zugriffsverwaltung, um die Identitäten von Personen, die auf digitale Dienste zugreifen, sicher zu verwalten und zu authentifizieren. Unsere Mitarbeiter und Technologien bieten Unternehmen alle notwendigen Funktionen zur Verbesserung des Benutzererlebnisses, der Steigerung des Kundenvertrauens und der Modernisierung der Identitätsverwaltung.

Verbessern Sie die Benutzerfreundlichkeit durch reibungslose Anmeldung und Kontoerstellung. Erhöhen Sie die Sicherheit und gewährleisten Sie die Compliance mit zusätzlichen oder erweiterten Authentifizierungsmethoden.

Ermöglichen Sie Benutzern die nahtlose Übertragung ihrer Identität von einer Plattform auf eine andere.

Schützen Sie Ihre Kunden mit zusätzlichen Sicherheitsebenen vor unberechtigtem Zugriff.

Prüfen und validieren Sie die Identität Ihrer Kunden online mit KYC-Anforderungen.

Verbessern Sie die Sicherheit und erfüllen Sie die gesetzlichen Anforderungen mit Passkeys und starken Authentifizierungsmaßnahmen.

Minimieren Sie das Risiko für Betrug mit adaptiven Authentifizierungsfunktionen.

Vereinfachen Sie den Kundenzugriff auf mehrere Dienste mit SSO.

Geben Sie Ihren Kunden die Möglichkeit, auf Passwörter zu verzichten, und erleichtern Sie ihnen die erneute Kontaktaufnahme mit Ihrer Marke.

Gewährleisten Sie, dass nur rechtmäßige Benutzer Zugriff zu digitalen Banking-Diensten erhalten.

Erschaffen Sie Customer Journeys, bei denen Personalisierung und Compliance im Vordergrund stehen. Erstellen Sie umfassende Kundenprofile auf nicht-invasive Weise. Bauen Sie Vertrauen und Loyalität bei Ihren Kunden auf, indem Sie ihnen zeigen, dass Sie sich für den Schutz ihrer Privatsphäre und ihres digitalen Raums einsetzen.

Optimieren Sie das Engagement, personalisieren Sie Interaktionen und fördern Sie Konversionen mit maßgeschneiderten User Journeys.

Fördern Sie das Vertrauen Ihrer Kunden und gewährleisten Sie die Compliance durch transparente Prozesse für die Verwaltung von Einwilligungen.

Entwickeln Sie aussagekräftige Kundenprofile, indem Sie nach und nach Daten aus erster Hand erheben, ohne Ihre Kunden zu überfordern.

Optimieren Sie die Zugriffskontrolle, setzen Sie einheitliche Autorisierungsrichtlinien durch und verstärken Sie die API-Sicherheit, um ein nahtloses digitales Wachstum zu fördern.

Optimieren Sie die Zugriffskontrolle und ermöglichen Sie eine mühelose Zuweisung und Verwaltung von Benutzerrollen.

Erstellen Sie einheitliche Autorisierungsrichtlinien und ermöglichen Sie eine Zugriffskontrolle auf der Grundlage von Benutzerattributen.

Setzen Sie adaptive Zugriffsrichtlinien auf Einzel-, Gruppen- oder Anwendungsebene mit einer breiten Palette von Authentifizierungsoptionen durch.

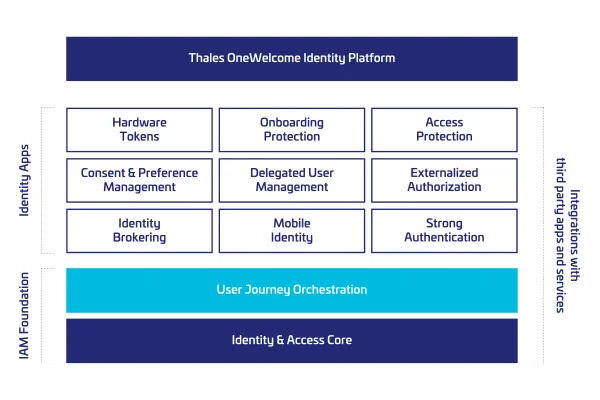

Die OneWelcome Identity Platform bietet Unternehmen ein vielseitiges Set von Identitätsanwendungen, die für eine Vielzahl von Anwendungsfällen geeignet sind, einschließlich der Identitäten von Kunden, Partnern und Lieferanten. Darüber hinaus können die Identitätsanwendungen kombiniert werden, damit Sie Ihre IAM-Ziele schnell und mit weniger Komplexität erreichen.

Die Plattform unterstützt verschiedene Authentifizierungsmethoden wie FIDO2-Passkeys, Hardware-Tokens, Smartcards und Software-Authentifikatoren und gewährleistet so einen sicheren Zugriff über verschiedene Umgebungen und Geräte hinweg.

Thales Authenticators deckt zahlreiche Anwendungsfälle, Sicherheitsstufen und Bedrohungsvektoren ab und nutzt dafür sowohl aktuelle als auch neue Protokolle (OTP, PKI, FIDO) sowie verschiedene Formfaktoren (Hardware und virtuelle Smart Cards und Token, Software und mobile Authentifikatoren).

SafeNet Trusted Access, unser cloud-basierter IAM-Service für Mitarbeiter, unterstützt Sie bei der Bereitstellung intuitiver und sicherer Authentifizierungsverfahren. Beschleunigen Sie Ihre Cloud-Transformation, sichern Sie hybride Infrastrukturen, reduzieren Sie das Risiko von Schatten-IT und erleichtern Sie Ihre Arbeit.

SafeNet Authentication Service Private Cloud Edition (SAS PCE) ist eine On-premise-Authentifizierungsplattform, die eine einfache und kostengünstige Implementierung und Verwaltung der Authentifizierung ermöglicht. Unser Ansatz bestand in der Entwicklung einer Lösung, die viele der traditionellen Probleme bei der Authentifizierung beseitigt.

Thales hilft Banken bei der Nutzung der Vorteile der digitalen Transformation, indem es das Vertrauen der Kunden und die Einhaltung gesetzlicher Vorschriften sicherstellt. IdCloud – ab sofort Teil der OneWelcome Identity Platform – ist eine Suite cloud-basierter Managed Services, die es Finanzinstituten ermöglicht, Identitätsnachweis, starke Kundenauthentifizierung (Strong Customer Authentication – SCA) und Risikomanagement zu kombinieren, um Onboarding und Zugriff zu digitalen Bankdienstleistungen zu sichern.