Sicherheitsintelligenz

CipherTrust Transparent Encryption liefert detaillierte Prüfprotokolle für den Datenzugriff, die für die Einhaltung von Vorschriften, die Identifizierung unberechtigter Zugriffsversuche und die Erstellung von Baseline-Mustern von autorisierten Benutzerzugriffen nützlich sind. Die Protokolle und Berichte von CipherTrust Security Intelligence (ehemals Vormetric Security Intelligence) optimieren die Compliance-Berichterstattung und beschleunigen die Erkennung von Bedrohungen mithilfe führender SIEM-Systeme (Security Information and Event Management). Diese Lösung ermöglicht eine sofortige automatische Eskalation und Reaktion auf unberechtigte Zugriffsversuche und stellt alle Daten bereit, die zur Erstellung von Verhaltensmustern erforderlich sind, um verdächtige Nutzungen durch autorisierte Benutzer zu identifizieren.

- Vorteile

- Funktionen

Schnelle Reaktion

Nutzen Sie sofortige Warnmeldungen, um bei Problemen schnell und effizient reagieren zu können.

Erhöhte Sichtbarkeit

Erzeugt einen prüfbaren Nachweis über gestattete und verweigerte Zugriffsversuche von Benutzern und Prozessen.

Stärkere Datensicherheit

Entdecken Sie anomale Prozess- und Benutzerzugriffsmuster, die auf einen APT-Angriff oder schädliche Insider-Aktivitäten hindeuten könnten.

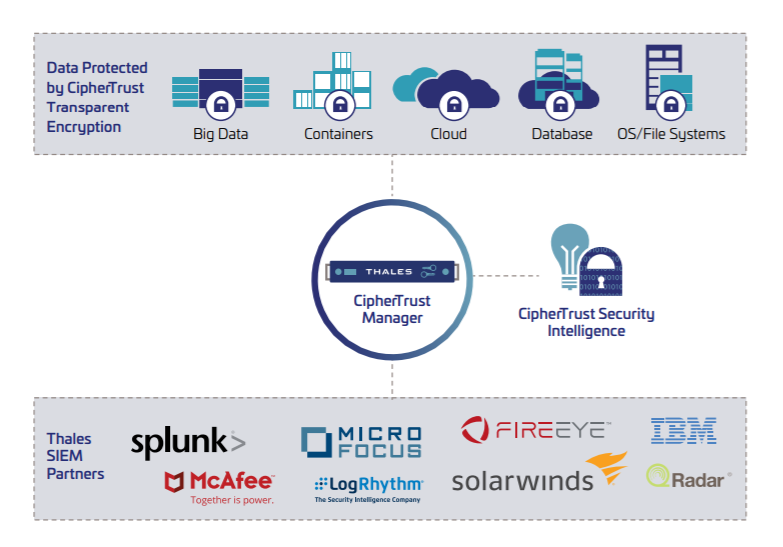

Vorkonfigurierte SIEM-Integrationen

Die auf Systemebene gesammelten Protokolle von CipherTrust Transparent Encryption melden autorisierte und unautorisierte Zugriffsversuche auf verschlüsselte Dateien und Volumes – einschließlich Benutzer, Zeit, Prozess und vielen weiteren Parametern. Die Protokolle und Berichte von CipherTrust Security Intelligence optimieren die Compliance-Berichterstattung und beschleunigen die Erkennung von Bedrohungen mithilfe führender SIEM-Systeme (Security Information and Event Management). Zugriffsdaten von autorisierten Benutzern sind verfügbar, um Baselines für die Datennutzung der Benutzer zu erstellen, und können mit anderen Sicherheitsdaten, wie z. B. dem Standort des Benutzers und den Zugangspunkten, integriert werden, um Bedrohungen genau zu identifizieren.

Granulare, verwertbare Sicherheitsinformationen

Die Protokolle von CipherTrust Security Intelligence liefern eine nachvollziehbare Übersicht über erlaubte und verweigerte Zugriffsversuche von Benutzern und Prozessen. Die detaillierten Protokolle der Lösung können überprüft werden, um festzustellen, wann Benutzer und Prozesse auf Daten zugegriffen haben, unter welchen Richtlinien dies geschehen ist und ob die Zugriffsanfragen zugelassen oder verweigert wurden.

Optimierte Compliance- und Prüfberichte

Um zahlreiche Compliance-Anforderungen und -Vorschriften einzuhalten, müssen Unternehmen nachweisen, dass Datensicherheit gewährleistet ist und den erforderlichen Standards entspricht. Die Integration von CipherTrust Security Intelligence in SIEM-Systeme kann genutzt werden, um Prüfern auf einfache Weise zu zeigen, dass Verschlüsselung, Schlüsselverwaltung und Zugriffsrichtlinien effektiv und angemessen sind. Dank seiner detaillierten Transparenz und seinen Integrationsfunktionen trägt CipherTrust Security Intelligence dazu bei, den Aufwand für Prüfungen und laufende Compliance-Berichte zu rationalisieren.