Principes clés des modèles de sécurité Zero Trust

- Ne faites confiance à personne – vérifiez partout

- Adoptez une position de « blocage par défaut »

- Sécurisez les applications au point d’accès

Architectures de sécurité Zero Trust

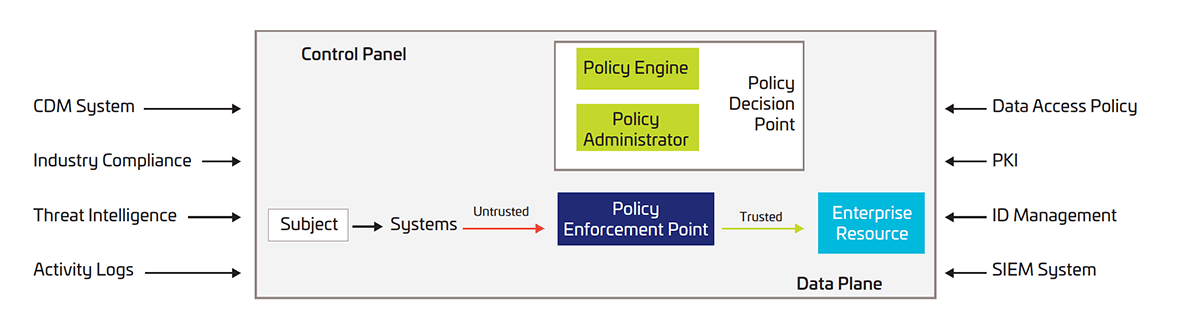

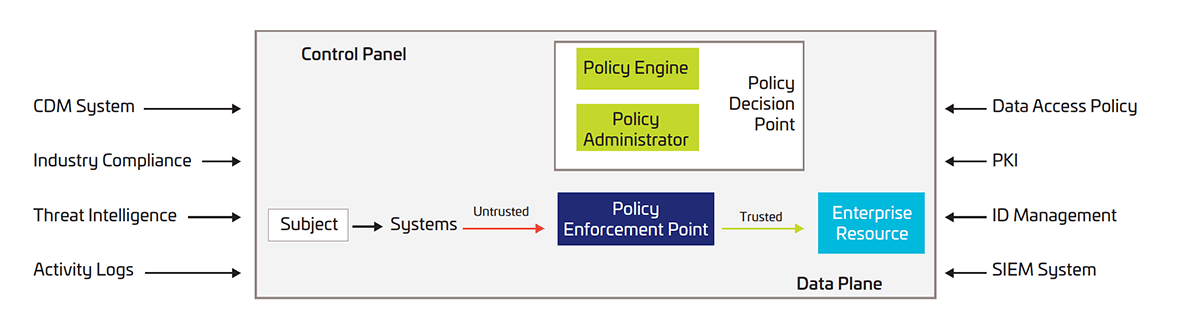

Le NIST (National Institute of Standards and Technology) décrit trois approches de construction d’une architecture de sécurité Zero Trust efficace.

Axée sur l’identité

L’approche d’architecture Zero Trust axée sur l’identité place l’identité des utilisateurs, des services et des dispositifs au cœur de la création de politiques. Les politiques d’accès aux ressources de l’entreprise reposent sur l’identité et les attributs assignés. La première exigence pour accéder aux ressources d’une entreprise est basée sur les privilèges d’accès accordés à un utilisateur, à un service ou à un dispositif donné. Afin d’accommoder une authentification plus adaptative, l’application de la politique peut également prendre en compte d’autres facteurs, tels que le dispositif utilisé, l’état de l’actif et les facteurs environnementaux.

Axée sur le réseau

L’approche d’architecture Zero Trust axée sur le réseau repose sur une micro-segmentation du réseau des ressources d’entreprises protégées par un composant de sécurité de passerelle. Pour mettre en place cette approche, l’entreprise doit utiliser des appareils d’infrastructure tels que des commutateurs (ou routeurs) intelligents, des pare-feux de nouvelle génération ou des réseaux définis par logiciel (SDN) pour servir à la mise en place de politique de protection de chaque ressource ou groupe de ressources associées.

Approches combinées

Une approche d’architecture Zero Trust combinée basée sur le cloud optimise la gestion des accès basée sur le cloud et le modèle SASE (Secure Access Service Edge). La solution Access Management basée sur le cloud protège et applique les identités des applications et des services cloud, tandis que les composants SASE, tels que les réseaux SDN ou les pare-feux de nouvelle génération protègent les ressources sur site.