Principi chiave dei modelli di sicurezza Zero Trust

- Mai fidarsi, verifica sempre

- Adotta una posizione di “negazione di default”

- Proteggi le applicazioni al punto di accesso

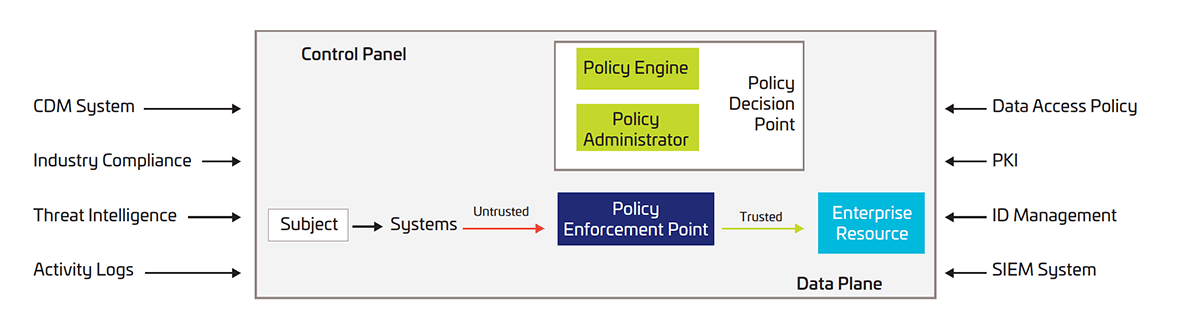

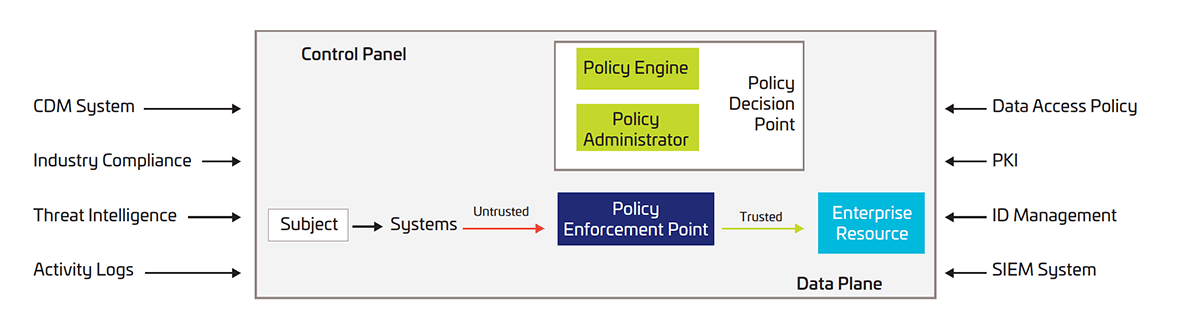

Architetture di sicurezza Zero Trust

Il NIST descrive tre approcci per creare un’architettura efficace di sicurezza Zero Trust.

Incentrato sulle identità

L’approccio incentrato sulle identità dell’architettura Zero Trust pone l’identità di utenti, servizi e dispositivi al centro della creazione di criteri. Le politiche di accesso alle risorse aziendali si basano sulle identità e sugli attributi assegnati. Il requisito primario per accedere alle risorse aziendali si basa sui privilegi di accesso concessi a un determinato utente, servizio o dispositivo. Per garantire un’autenticazione più adattiva, l’applicazione dei criteri può prendere in considerazione altri fattori, come il dispositivo utilizzato, lo stato delle attività e i fattori ambientali.

Incentrato sulle reti

L’approccio incentrato sulle reti dell’architettura Zero Trust si basa sulla microsegmentazione di rete delle risorse aziendali protette da un componente di sicurezza del gateway. Per implementare questo approccio, l’impresa dovrebbe utilizzare dispositivi di infrastruttura come gli switch (o router) intelligenti, firewall di nuova generazione (Next Generation Firewalls - NGFW) o Software-defined network (SDN) per applicare i criteri proteggendo ogni risorsa o gruppo di risorse correlate.

Combinazione di approcci

Un approccio all’architettura Zero Trust basato sul cloud sfrutta soluzioni di gestione degli accessi basate sul cloud e il SASE (Secure Access Service Edge). La soluzione di gestione degli accessi basata sul cloud protegge e rinforza le identità su applicazioni e servizi cloud, mentre i componenti SASE, come i Software-defined network (SDN) o i firewall di nuova generazione (NGFW) proteggono le risorse on-premises.