Cos'è la crittografia post-quantistica (PQC) e perché è così importante prepararsi?

Il quantum computing sta progredendo rapidamente; non passerà molto tempo prima che un attacco informatico quantistico diventi possibile. Gli attacchi informatici quantici saranno in grado di paralizzare grandi reti in pochi minuti. Tutto ciò su cui facciamo affidamento oggi per proteggere le nostre connessioni e transazioni sarà minacciato dai computer quantistici, compromettendo tutte le chiavi, i certificati e i dati. I criminali informatici, dotati di potenza quantistica per violare gli algoritmi di crittografia tradizionali, possono analizzare enormi quantità di dati o hackerare infrastrutture fondamentali in pochi secondi.

Post-Quantum Cryptography (PQC), nota anche come Quantum-Resistant Cryptography (QRC), si concentra sullo sviluppo di algoritmi e protocolli crittografici in grado di resistere alla potenza di calcolo quantistica.

Adotta subito una strategia cripto-agile, se non l'hai già fatto, e inizia a prepararti per PQC il prima possibile.

Inizia oggi con il nostro strumento gratuito di valutazione del rischio PQC di 5 minuti.

Comprendere la crittografia post-quantistica (PQC)

Respondents in the Thales Data Threat REPORT said

Il 62%

degli intervistati nel sondaggio "Thales Data Threat" ha affermato che la crittografia di rete è stata la minaccia maggiore alla sicurezza della crittografia post-quantistica, con Harvest Now Decrypt Later (HNDL) come maggiore preoccupazione immediata riguardo il quantum computing

Domande frequenti dei nostri clienti

Il quantum computing utilizza bit noti come qubit, che si basano sulla fisica quantistica che conferisce loro proprietà diverse rispetto agli attuali computer. I computer quantistici non sono legati all'elaborazione di ogni combinazione in ordine sequenziale come i computer odierni. I qubit possono processare diverse informazioni simultaneamente producendo centinaia di soluzioni contemporaneamente.

L'odierna crittografia a chiave pubblica si basa sulla fattorizzazione per algoritmi RSA o su problemi di registro discreti con DSA, Diffie-Hellman e crittografia a curva ellittica (ECC). Sebbene oggi queste rappresentino una protezione sufficiente, utilizzando un computer quantistico, un hacker sarebbe in grado di violare gli algoritmi o ridurre la forza delle chiavi crittografiche simmetriche e degli hash crittografici in pochi minuti. La crittografia post-quantistica utilizza una nuova serie di algoritmi resistenti ai quantum, creati da ricercatori e testati da organismi di standardizzazione del settore come NIST e ANSSI che stanno per diventare parte dei requisiti di conformità.

Per cominciare, i computer quantistici coesisteranno insieme ai computer odierni, essendo utilizzati principalmente per scopi specializzati. Inizialmente i computer quantistici probabilmente non sostituiranno i server cloud, ma lavoreranno invece a fianco del cloud fornendo alle imprese e alle imprese funzionalità di computer quantistici in stile as-a-service. Tuttavia, promettono di rivoluzionare la nostra idea di computer, quindi è importante prepararsi il più possibile in anticipo ai cambiamenti futuri praticando la cripto-agilità.

Per prepararti al Post-Quantum Crypto (PQC), valuta la tua esposizione al rischio e crea un piano per mitigare il rischio. Un approccio consigliato consiste nell’utilizzare soluzioni ibride che dipendono sia da algoritmi classici che da algoritmi quantistici. Inizia a prepararti oggi valutando il tuo inventario crittografico e la tua preparazione complessiva al PQC. Inizia a pianificare un’architettura quantistica sicura, compreso il supporto per nuovi algoritmi.

Innanzitutto, inizia esaminando tutte le tue applicazioni che gestiscono informazioni sensibili. Se dovessi modificare un algoritmo, l'applicazione funzionerebbe ancora? In caso contrario, cosa devi fare per farla funzionare? Assicurati di farlo per ogni applicazione dipendente dalla crittografia nella tua azienda per tracciare un piano che consenta la continuità aziendale. Iniziare presto aiuterà la tua azienda ad avere una transizione graduale verso la protezione dei propri dati nel mondo PQC.

Ci sono forti indicazioni che l’era quantistica inizierà nei prossimi anni. Le aziende generalmente impiegano un paio d'anni per implementare il cambiamento in tutta la loro infrastruttura. Per prepararsi a un mondo PQC, le aziende devono adottare misure immediate per proteggere i propri dati, la proprietà intellettuale e altro ancora dagli hacker che utilizzano computer quantistici. Ad esempio, spesso le aziende non sanno dove sono le loro chiavi, dove viene utilizzata la crittografia o quali dati vengono protetti e come. Aspettare che i computer quantistici siano generalmente disponibili le espone ad anni di furti, compromissioni e mancato rispetto delle normative quantistiche, come CSNA 2.0 sulla firma dei codici quantistici. Dato che i requisiti di archiviazione dei dati sono a lungo termine, gli hacker utilizzano una strategia Harvest Now, Decrypt Later che crea ancora più rischi in futuro.

Alcuni settori sono particolarmente vulnerabili agli attacchi quantistici ora e in futuro, in parte a causa della durata dei dati o delle chiavi, ma anche in parte a causa della strategia Harvest Now, Decrypt Later utilizzata dai criminali informatici. Qualsiasi software che richieda l'autenticazione per dispositivi intelligenti nell'IoT, comunicazioni riservate tramite VPN, identità digitali utilizzate da governi e aziende per convalidare gli utenti, nonché qualsiasi chiave o dato con una lunga durata come nelle certificazioni di firma del codice, nell'infrastruttura a chiave pubblica o nell'ambito dei dispositivi medici.

Preparare oggi la propria azienda per un futuro quantistico

Invece di essere riservati ai film di fantascienza, i computer quantistici esistono oggi mentre le aziende spingono verso la commercializzazione.

La preparazione post-quantistica inizia con la cripto-agilità

La cripto-agilità è una strategia aziendale che ti consente di rendere la tua azienda a prova di futuro:

- Avere la flessibilità necessaria per modificare rapidamente protocolli, chiavi e algoritmi

- Utilizzando una tecnologia flessibile e aggiornabile

- Reagire rapidamente alle minacce crittografiche, come il quantum computing

- Aggiunta al tuo stack tecnologico con interruzioni minime o nulle

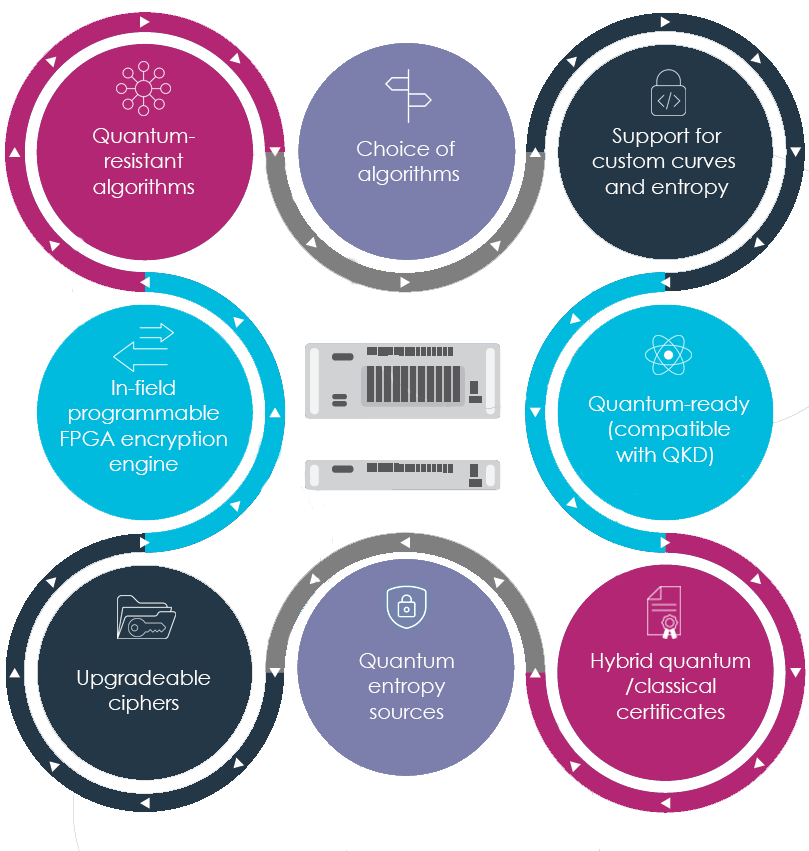

I prodotti Thales sono stati appositamente progettati per aiutarti a essere cripto-agile e quantum-safe.

Costruire una strategia post-quantistica a prova di futuro

Proteggere un'azienda dalle minacce quantistiche richiede soluzioni di sicurezza informatica che supportino gli algoritmi di resistenza quantistica (QRA) e offrano anche opzioni per la distribuzione delle chiavi quantistiche (QKD) e la generazione quantistica di numeri casuali (QRNG). Thales è impegnata a fornire soluzioni che supportino una strategia crittografica agile e post-quantistica.

Algoritmi di resistenza quantistica

I QRA sono fondamentali per la protezione dagli attacchi quantistici, sia che si tratti di crittografia basata su Lattice, Multivariata, Hash o basata su codice

Distribuzione chiavi quantistiche

QKD distribuisce chiavi di crittografia tra parti condivise in base ai principi della fisica quantistica e alle proprietà della meccanica quantistica

Generazione quantistica di numeri casuali

QRNG è una fonte di numeri casuali ad alta velocità in bit che sfrutta la casualità intrinseca della meccanica quantistica per creare chiavi di crittografia

Ci sono tre componenti di una soluzione di sicurezza quantistica, che abbiamo realizzato nel nostro lavoro con Wells Fargo per eliminare alcuni rischi. Tutto inizia nella fase di generazione delle chiavi: come crei le chiavi che utilizzi nel tuo sistema? Che tipo di chiavi sono? Poi ci sono gli algoritmi e il modo in cui te ne prendi cura. Questo è l'aspetto gestionale. Infine, sul fronte della generazione, stiamo cercando di produrre chiavi che siano fondamentalmente imprevedibili. Questi tre elementi sono la definizione di una chiave forte.

Dai il via alla preparazione post-quantistica con lo Starter Kit PQC

Thales e Quantinuum hanno collaborato per creare uno starter kit PQC che accelera il processo di test delle misure di resilienza quantistica in un ambiente sicuro.

Soluzioni quantistiche Thales

Affidati a Luna HSMs come base crittografica agile e leader di mercato per la fiducia digitale per ridurre i rischi, garantire flessibilità, gestire facilmente le chiavi e semplificare le integrazioni.

Proteggi le chiavi di crittografia con i moduli di sicurezza hardware Luna

Gli HSM proteggono le chiavi quantistiche:

- Firma basata su hash (SP 800-208)

- HSS – Schema di firma gerarchica (versione multi-tree di LMS)

- XMSS – Schema di firma Merkle esteso

- XMSSMT – XMSS multi-tree

- SPHINCS+ (SLH-DSA)

- Kyber (ML-KEM)

- Dilithium (ML-DSA)

Implementa la tua crittografia post-quantistica utilizzando il Modulo Funzionalità (FM) di Luna o con vari partner FM / integrazioni

Inietta entropia quantistica con QRNG e l'archiviazione sicura delle chiavi HSM di Luna

Intervieni su applicazioni critiche in cui i numeri casuali di alta qualità sono vitali

Proteggi i dati in transito con strumenti di crittografia ad alta velocità (HSE)

Gli HSE di Thales includono un framework per supportare QRA tramite aggiornamento del firmware. Le soluzioni HSE di Thales supportano tutti e quattro gli algoritmi (finalisti) di resistenza quantistica NIST a chiave pubblica in tutti i prodotti (più altri algoritmi non finalisti).

Gli HSE di Thales sono pronti per la tecnologia quantistica e compatibili con QKD da oltre un decennio.

La generazione quantistica di numeri casuali è integrata nella soluzione HSE.

Le soluzioni di crittografia di rete HSE di Thales supportano la crittografia post-quantistica con un'architettura crittografica agile e basata su FPGA.