Toegangsbeheer

Bescherm, controleer en bewaak de toegang tot elke applicatie met IAM-oplossingen

Elke digitale interactie begint met identiteit. Wij kunnen u helpen bij het opbouwen van vertrouwd identiteits- en toegangsbeheer voor klanten en medewerkers

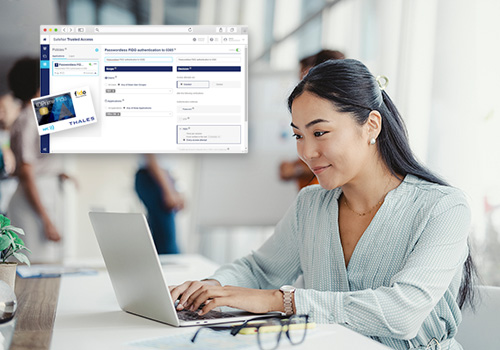

Biedt uw personeel overal veilige toegang tot alle apps zodat zij het beste uit zichzelf kunnen halen.

Kom uw klanten tegemoet met probleemloze en veilige toegang tot apps en digitale services.

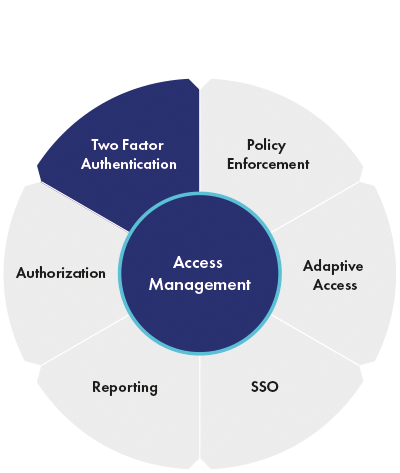

Toegangsbeheer beschermt toepassingen en gegevens door ervoor te zorgen dat de juiste gebruiker toegang heeft tot de juiste bron op het juiste vertrouwensniveau. U kunt de toegang beheren door granulaire beleidsregels in te stellen. Zo bent u er zeker van dat bevoegde personen hun werk efficiënt en effectief kunnen uitvoeren. U kunt de toegangsrechten van gebruikers en de risico's die gepaard gaan met elke aanmelding bewaken. U doet dit door alleen stapsgewijze verificatie in te stellen als de context van de gebruiker verandert en het risiconiveau zorgwekkend is. Toegangsbeheer kan het leven gemakkelijker maken voor werknemers, aanwervende managers, IT-teams en CISO's.

Is het mogelijk om te zien wie wat heeft geopend en wanneer? Of hoe hun identiteit is geverifieerd? Standaard worden gebruikersidentiteiten verdeeld over cloudapplicaties, virtuele omgevingen, netwerken en webportalen. Zonder een centrale gebruikersbeheerstrategie (IAM / Identity Access Management) verliezen bedrijven, groot en klein, kostbare beveiliging en productiviteit.

Maak een veilig overstap naar de cloud mogelijk:

Zonder een centrale strategie voor toegangsbeheer worden organisaties geconfronteerd met toenemende complexiteit op het gebied van beheer, productiviteit en beveiliging.

U kunt eenvoudig en veilig schalen in de cloud met toegangsbeheer van Thales.

A review of the Consumer Identity and Access Market and the key capabilities of vendors in this space.

The 2022 Cybersecurity Excellence Awards honor individuals and companies that demonstrate excellence, innovation and leadership in information security. With over 900 entries in more than 250 award categories, the 2022 Awards program is highly competitive. All winners reflect the very best in innovation and excellence in tackling today’s urgent cybersecurity challenges.

Doorgaans hebben gebruikers toegang tot toepassingen op meerdere cloudplatforms, evenals in meerdere virtuele omgevingen, netwerken en webportalen. Zonder een centrale IAM-strategie verliezen bedrijven, groot en klein, kostbare beveiliging en productiviteit.

Oplossingen voor het beheer van cloudtoegang zijn ontwikkeld om deze uitdagingen aan te pakken en een veilige cloudimplementatie binnen organisaties mogelijk te maken door middel van verschillende belangrijke functies:

Oplossingen voor het beheer van cloudtoegang zijn ontwikkeld om deze uitdagingen aan te pakken en een veilige cloudimplementatie binnen organisaties mogelijk te maken door middel van verschillende belangrijke functies:

Kom meer te weten over hoe u uw netwerktoegang kunt controleren, beheren en bewaken met onze IAM-oplossingen in ons productdemo voor cloudtoegangsbeheer.

In this report, IDC studied global providers of advanced authentication services and surveyed customers that are using these technologies. Learn more about the authentication market and why Thales was named a Leader in advanced authentication.

PKI-based authentication, cloud single sign-on and access management are no longer mutually exclusive. With SafeNet Trusted Access, organizations can use their current PKI smart cards to secure cloud and web-based applications.

Businesses face increased challenges for managing IAM access and authentication to cloud applications while ensuring employees can securely work from home. Legacy on-premises IAM solutions such as enterprise Single-Sign On (SSO), Virtual Private Network (VPN) or a Web Access...

Lawyers typically have very specific IT needs and user experience is key. As a niche industry, security is critical to their business survival. The danger of cyber-attacks is real: The FBI has been warning about impending attacks for a few years. With the growing number of...

An international real estate development company wanted to offer employees a convenient way of working remotely by easily and securely accessing the corporate network as well as cloud and web-based applications. Concerned with the rising number of security breaches, the...

The need to enable a mobile workforce and allow employees, contractor and consultants to work from home or outside the office has never been greater. So the need for secure remote access for employees, has grown exponentially. In today’s business environment, constant access...

Digital transformation, the proliferation of disruptive technologies and emerging trends such as ‘work from home’, coupled with the alarming increase in data breaches and security incidents have rendered the concept of trust extinct. Zero Trust security is based on the tenet ...

Een recordaantal organisaties stapt over op Office 365. Deze overstap biedt weliswaar cloud-efficiëntie, maar kan organisaties kwetsbaarder maken voor phishingaanvallen en schending van vertrouwensgegevens, evenals gegevenslekken. Ontdek hoe u O365 bij het toegangspunt kunt beveiligen met de juiste verificatiemethode.

Organisaties bevinden zich in verschillende stadia van de overstap naar de cloud. Voor de bedrijven die nog steeds AD FS gebruiken, is het toepassen van voorwaardelijke toegang en de juiste authenticatiemethode een logische manier om geavanceerd toegangsbeheer toe te passen binnen hun bestaande omgeving. Leer hoe Smart Single Sign On de mogelijkheden van reguliere systemen uitbreidt en hoe u kunt profiteren van adaptieve authenticatie en voorwaardelijke toegang bij het gebruik van AD FS.