Zarządzanie dostępem

Chroń, kontroluj i monitoruj dostęp do każdej aplikacji dzięki rozwiązaniom IAM

Zarządzanie dostępem to sposób ochrony aplikacji i znajdujących się za nimi danych poprzez dopilnowanie, by tylko odpowiedni użytkownik miał dostęp do właściwego zasobu na właściwym poziomie zaufania. Możesz kontrolować dostęp, ustawiając szczegółowe zasady, tak aby upoważnione osoby mogły wykonywać swoje zadania wydajnie i skutecznie. Możesz monitorować uprawnienia dostępu użytkowników i zagrożenia związane z każdym logowaniem, stosując uwierzytelnianie krokowe tylko wtedy, gdy zmienia się sytuacja użytkownika czy poziom ryzyka. Zarządzanie dostępem może ułatwić życie pracownikom, kierownikom ds. rekrutacji, zespołom IT i CISO.

Czy wiesz, kto miał dostęp do czego i kiedy? Albo w jaki sposób została zweryfikowana tożsamość tej osoby? Domyślnie tożsamości użytkowników są rozproszone pomiędzy aplikacjami w chmurze, środowiskami wirtualnymi, sieciami i portalami internetowymi. Oznacza to, że przy braku centralnej strategii zarządzania dostępem do tożsamości (IAM) każda firma, niezależnie od wielkości, pozbawiona zostaje cennego bezpieczeństwa i zmniejsza się jej produktywność.

Przeprowadź bezpieczne wdrożenie chmury w przedsiębiorstwie poprzez:

Nie mając centralnej strategii zarządzania dostępem, organizacje stają w obliczu problemu rosnącej złożoności zarządzania, produktywności i bezpieczeństwa tymczasem mogą łatwo i bezpiecznie skalować swoje rozwiązania w chmurze, stosując zarządzanie dostępem firmy Thales.

Zazwyczaj użytkownicy uzyskują dostęp do aplikacji na wielu platformach chmurowych, środowiskach wirtualnych, sieciach i portalach internetowych. Firmy, które nie posiadają centralnej strategii IAM, bez względu na swoją wielkość tracą cenne bezpieczeństwo i produktywność:

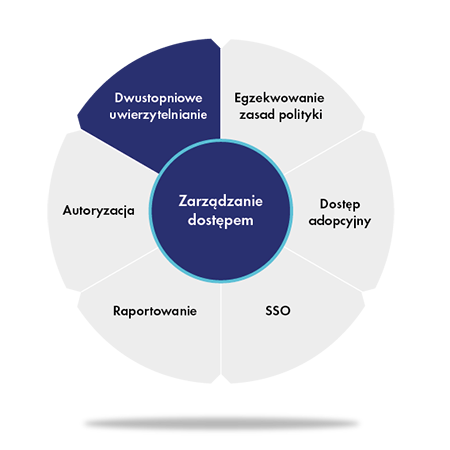

Rozwiązania do zarządzania dostępem do chmurysą odpowiedzią na te wyzwania, umożliwiając bezpieczne rozpoczęcie stosowania chmury w przedsiębiorstwie dzięki kilku kluczowym funkcjom:

Rozwiązania do zarządzania dostępem do chmurysą odpowiedzią na te wyzwania, umożliwiając bezpieczne rozpoczęcie stosowania chmury w przedsiębiorstwie dzięki kilku kluczowym funkcjom:

Dowiedz się więcej o tym, jak kontrolować, zarządzać i monitorować dostęp do sieci, posługując się naszymi rozwiązaniami IAM, zapoznając się z naszą demonstracją produktu do zarządzania dostępem do chmury.

Specjaliści ds. bezpieczeństwa IT na całym świecie zgadzają się, że hasła są przestarzałe i należy je traktować jako relikt przeszłości. Koszty utrzymania haseł przewyższają korzyści. Hasła stają się coraz bardziej przewidywalne i narażają użytkowników na kradzież poświadczeń...

Posiadając różnorodne, oferowane na rynkach IAM i zabezpieczeń rozwiązania w zakresie uwierzytelniania użytkowników, wiodąca firma analityczna Gartner podaje praktyczne wskazówki dotyczące wyboru odpowiedniej dla Ciebie platformy uwierzytelniania wieloczynnikowego (MFA, multi-factor authentication).

Webinary

Sposoby uwierzytelniania użytkowników, ich dostępu do aplikacji i systemów stanowią zasadniczą warstwę obrony w strategii bezpieczeństwa firmy. Mobilność pracowników, praca zdalna spowodowana pandemią i nowe sposoby kradzieży danych wymuszają powszechne stosowanie silniejszych, zaawansowanych metod uwierzytelniania. Metody bezhasłowe (passwordless) wydają się w tym kontekście bezpieczniejsze i pożądane.

Rekordowa liczba organizacji przechodzi na pracę z Office 365. Co prawda mogą dzięki temu korzystać z wydajności, jaką daje chmura, ale potencjalnie staną się bardziej podatne na ataki typu phishing, łamanie danych uwierzytelniających i ostatecznie naruszenie bezpieczeństwa danych. Dowiedz się, jak zabezpieczyć O365 w punkcie dostępowym, stosując odpowiednią metodę uwierzytelniania.