O que é o Regulamento de Resiliência Operacional Digital (DORA)

O Regulamento de Resiliência Operacional Digital harmoniza as regras relativas à resiliência operacional para o sector financeiro, aplicando-se a 20 tipos diferentes de entidades financeiras e prestadores de serviços terceiros de TIC, abrangendo cerca de 22 000 organizações em toda a União Europeia.

O DORA visa reforçar a segurança informática das entidades financeiras para garantir que o sector financeiro na Europa seja resiliente face ao crescente volume e gravidade dos ciberataques. O novo regulamento exige que as entidades financeiras e os seus fornecedores críticos de TIC implementem medidas contratuais, organizacionais e técnicas para melhorar o nível de resiliência operacional digital do sector.

O DORA entrou em vigor em 16 de janeiro de 2023 e será aplicável a todos os 27 Estados-Membros da UE a partir de 17 de janeiro de 2025.

Regulamento | Em vigor

O DORA está estruturado em torno de cinco pilares principais, cada um concebido para abordar aspectos distintos da resiliência operacional digital dos serviços financeiros.

- Gestão e governação do risco das TIC: o DORA responsabiliza a direção e os membros do conselho de administração pela definição, implementação e manutenção de normas da gestão do risco das TIC, a fim de proporcionar efetivamente uma maior resiliência operacional digital. O DORA exige que as entidades financeiras disponham de um enquadramento de governação e de controlo interno que garanta uma gestão eficaz e prudente do risco das TIC.

- Comunicação de incidentes: as organizações de serviços financeiros precisam de estabelecer sistemas para monitorizar, gerir, registar, classificar e comunicar incidentes relacionados com as TIC para avaliar os ataques, atenuar o impacto nos clientes e nas operações e comunicar às autoridades.

- Testes de resiliência operacional digital: as entidades financeiras têm de implementar e efetuar anualmente um programa abrangente de testes de resiliência operacional digital. O DORA também indica que as entidades financeiras precisam de assegurar o envolvimento de fornecedores terceiros de TIC nos seus testes de resiliência operacional digital, se aplicável.

- Risco de terceiros nas TIC: uma das principais ênfases da DORA é o risco de terceiros em matéria de TIC e o seu papel na atenuação do risco. As instituições financeiras dependem fortemente de fornecedores externos de TIC que podem estar fora da UE, como é o caso de vários fornecedores de serviços de computação em nuvem. Consequentemente, as entidades financeiras devem incluir o risco de terceiros no domínio das TIC como uma componente integral do seu enquadramento da gestão do risco das TIC.

- Partilha de informações: o DORA também incentiva a partilha voluntária de informações sobre ameaças cibernéticas e informações para melhorar a resiliência operacional digital da indústria.

O DORA aplica-se a uma vasta gama de prestadores de serviços financeiros, incluindo bancos, instituições de crédito, instituições de pagamento, instituições de moeda eletrónica, empresas de investimento e prestadores de serviços de criptoativos, entre outros. É importante notar que a DORA define os serviços críticos de TIC prestados às instituições financeiras. Se uma organização for um fornecedor de serviços essenciais de TIC a uma instituição financeira, estará sujeita a uma supervisão regulamentar direta ao abrigo do enquadramento DORA. Isto inclui, por exemplo, plataformas de computação em nuvem e serviços de análise de dados, mesmo que estejam sediados fora da UE.

O DORA é um regulamento da UE, o que significa que é a lei na UE a partir de 17 de janeiro de 2025. Ao contrário de uma diretiva da UE, o DORA não tem de ser transposto para a legislação nacional de cada Estado-Membro da UE. O não cumprimento do DORA implica sanções rigorosas:

- As entidades financeiras que violarem a DORA podem ser objeto de coimas até dois por cento do seu volume de negócios anual a nível mundial ou, no caso de uma pessoa singular, uma coima máxima de 1 000 000 euros. O montante da coima dependerá da gravidade da infração e da cooperação da entidade financeira com as autoridades.

- Os prestadores de serviços de TIC terceiros designados como "críticos" pelas Autoridades Europeias de Supervisão podem ser sujeitos a coimas até 5 000 000 euros ou, no caso de um indivíduo, a uma coima máxima de 500 000 euros por incumprimento da DORA. As AE terão autoridade para aplicar estas coimas.

Documento técnico

Regulamento de Resiliência Operacional Digital (DORA)

Explore soluções para a conformidade com o DORA no sector financeiro, abrangendo a gestão do risco das tecnologias de informação e comunicação (TIC), a comunicação de incidentes e muito mais.

Como a Thales ajuda na conformidade com o DORA

As soluções da Thales podem ajudar as instituições financeiras e os fornecedores terceiros de TIC a cumprir o DORA, simplificando a conformidade e automatizando a segurança, reduzindo a carga sobre as equipas de segurança e conformidade. Ajudamos a cumprir os requisitos essenciais de gestão do risco de cibersegurança ao abrigo dos artigos 8.o , 9.o, 10.o, 11.o, 19.oe 28.o do regulamento, que abrangem a gestão e a governação do risco das TIC, a comunicação de incidentes e a gestão do risco de terceiros das TIC.

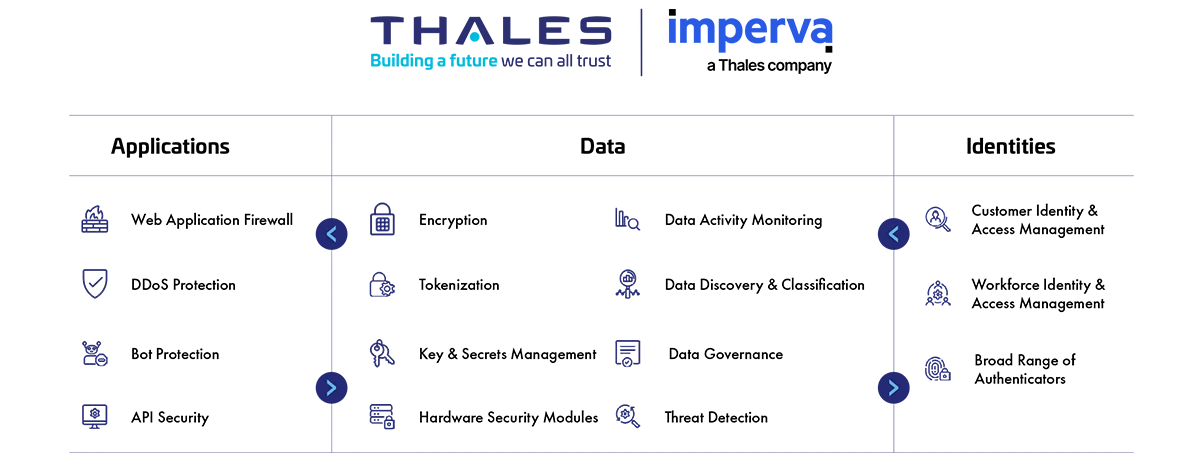

Fornecemos soluções abrangentes de segurança cibernética em três áreas-chave da segurança cibernética: Segurança de aplicações, segurança de dados e gestão de identidades e acessos.

Soluções de conformidade NIS2

Segurança de aplicações

Proteja aplicações e APIs em escala na nuvem, on-premises ou em um modelo híbrido. O nosso conjunto de produtos líder de mercado inclui Web Application Firewall (WAF), proteção contra ataques DDoS (Distributed Denial of Service) e BOT maliciosos, segurança para APIs, uma CDN (Content Delivery Network) segura e RASP (Runtime Application Self-Protection).

Segurança dos dados

Descubra e classifique dados confidenciais em toda a TI híbrida e proteja-os automaticamente em qualquer lugar, seja em repouso, em movimento ou em uso, usando tokenização de criptografia e gestão de chaves. As soluções da Thales também identificam, avaliam e priorizam riscos potenciais para uma avaliação de risco precisa, bem como identificam comportamentos anômalos e monitoram a atividade para verificar a conformidade, permitindo que as organizações priorizem onde gastar seus esforços.

Gestão de identidade e acesso

Forneça acesso contínuo, seguro e fiável a aplicações e serviços digitais para clientes, colaboradores e parceiros. As nossas soluções limitam o acesso de utilizadores internos e externos com base nas suas funções e contexto, com políticas de acesso granulares e autenticação multi-fator que ajudam a garantir que o utilizador certo tem acesso ao recurso certo no momento certo.

Documento técnico

Garantindo a Resiliência Operacional Digital com a Proteção de Dados sob Demanda da Thales

Um guia abrangente para aproveitar a gestão de chaves, criptografia e HSMs para conformidade com DORA com proteção de dados sob demanda (DPOD).

Aborda os principais requisitos do DORA

Como é que a Thales ajuda:

- Descubra e classifique o risco potencial para todas as APIs públicas, privadas e obscuras.

- Identifique dados sensíveis estruturados e não estruturados em risco no local e na nuvem.

- Identifique o estado atual de conformidade, documentando as lacunas e fornecendo um caminho para a conformidade total.

Como é que a Thales ajuda:

- Encripte dados em repouso (data-at-rest) em ambientes on-premises, em múltiplas clouds, e em ambientes de big data ou contentores.

- Pseudonimize informações sensíveis em bases de dados.

- Proteja os dados em movimento com encriptação de alta velocidade.

- Obtenha visibilidade total da atividade dos dados sensíveis, acompanhe quem tem acesso, audite o que estão a fazer e documente.

Como é que a Thales ajuda:

- Detete e evite ciberameaças com a firewall de aplicações Web, garantindo operações sem falhas e paz de espírito.

- Proteja os activos de rede críticos contra ataques DDoS e Bad Bots, continuando a permitir o tráfego legítimo.

- Monitorização da atividade de dados para dados estruturados e não estruturados em sistemas na nuvem e no local.

Como é que a Thales ajuda:

- Limite o acesso dos utilizadores internos e externos aos sistemas e dados com base nas funções e no contexto das políticas.

- Aplique medidas de segurança contextuais com base na classificação dos riscos.

- Utilize cartões inteligentes para implementar o acesso físico a instalações sensíveis.

Como é que a Thales ajuda:

- Permita a autenticação multifator (MFA) com a mais ampla gama de métodos de hardware e software e fatores de forma.

- Crie e implemente políticas de autenticação adaptáveis com base na sensibilidade dos dados/aplicação.

Como é que a Thales ajuda:

- Proteja chaves criptográficas num ambiente FIPS 140-2 de nível 3.

- Simplifique a gestão de chaves em ambientes de nuvem e on-premise.

Como é que a Thales ajuda:

- Reconciliação automática das alterações de produção.

- Avaliação da vulnerabilidade e atenuação dos riscos.

- Detete alterações nos esquemas da camada de dados.

- Processo de aprovação de alterações ao nível da produção.

Como é que a Thales ajuda:

- Detete e evite ciberameaças com a firewall de aplicações Web, garantindo operações sem falhas e paz de espírito.

- Proteja o desempenho e a integridade da rede ICT contra ataques DDoS e Bad Bots, continuando a permitir o tráfego legítimo.

Como é que a Thales ajuda:

- Monitorização da atividade de dados para dados estruturados e não estruturados em sistemas na nuvem e no local.

- Produza pistas de auditoria e relatórios de todos os eventos de acesso a todos os sistemas e transmite registos para sistemas SIEM externos.

Como é que a Thales ajuda:

- Mitigação de ataques DDoS em apenas três segundos.

- Aplique medidas preventivas para prever e evitar situações de crise.

Como é que a Thales ajuda:

- Os registos retidos durante um ano estão imediatamente acessíveis para pesquisa e investigação detalhadas. Os dados de auditoria são arquivados automaticamente, mas permanecem acessíveis em segundos para consultas e relatórios.

Como é que a Thales ajuda:

- Reduza o risco de terceiros mantendo o controlo no local sobre as chaves de encriptação que protegem os dados alojados na nuvem.

- Garanta a separação completa de funções entre os administradores do fornecedor de serviços em nuvem e a sua organização, restrinja o acesso a dados sensíveis.

- Monitorize e alerte anomalias para detetar e impedir que actividades indesejadas perturbem as actividades da cadeia de abastecimento.

- Permita a gestão de relações com fornecedores, parceiros ou qualquer utilizador terceiro, com uma clara delegação de direitos de acesso.

- Minimize os privilégios usando a autorização refinada baseada em relações.