Die wichtigsten Prinzipien von Zero-Trust-Sicherheitsmodellen

- Vertrauen Sie niemandem – prüfen Sie immer und überall

- Lehnen Sie standardmäßig zunächst alles ab

- Sichern Sie Anwendungen am Zugangspunkt

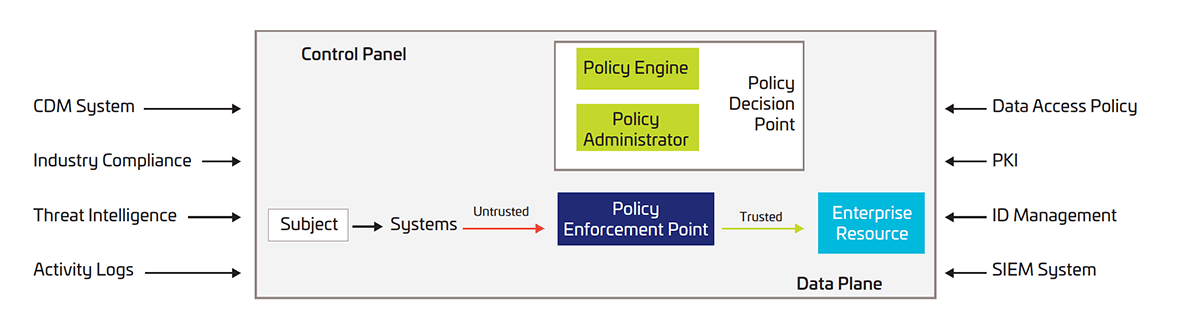

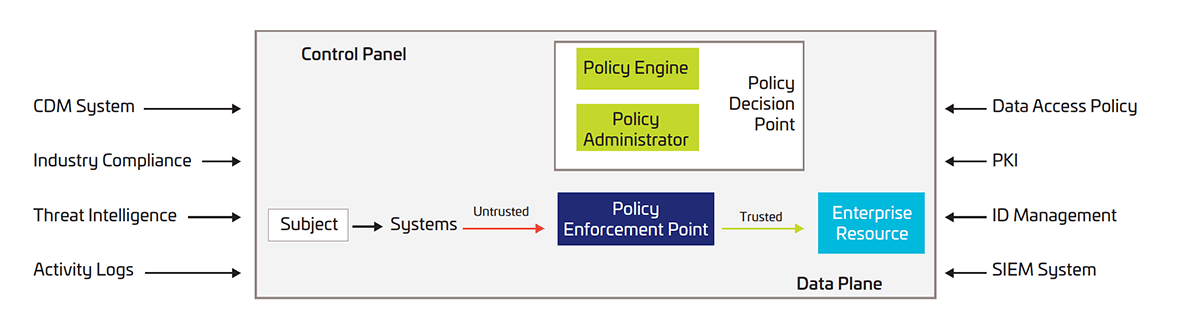

Zero-Trust-Sicherheitsarchitekturen

Das NIST beschreibt drei Ansätze zum Aufbau einer effektiven Zero-Trust-Sicherheitsarchitektur.

Identitätsbezogen

Der identitätsbezogene Ansatz für eine Zero-Trust-Architektur stellt die Identität der Benutzer, Dienste und Geräte in den Mittelpunkt der Richtlinien. Die Zugriffsrichtlinien für Unternehmensressourcen basieren demnach auf der entsprechenden Identität und ihren zugewiesenen Attributen. Der Zugriff auf diese Ressourcen wird hauptsächlich anhand der Zugangsberechtigungen der einzelnen Nutzer, Dienste oder Geräte gewährt. Für eine adaptivere Form der Authentifizierung kann bei der Durchsetzung von Richtlinien außerdem auf weitere Faktoren wie verwendetes Gerät, Status der Datenbestände und Umgebungsfaktoren zurückgegriffen werden.

Netzwerkbezogen

Der netzwerkbezogene Ansatz für eine Zero-Trust-Architektur basiert auf der Mikrosegmentierung der durch ein Gateway gesicherten Unternehmensressourcen. Zur Umsetzung dieses Ansatzes sollte das Unternehmen Infrastrukturgeräte wie intelligente Switches (oder Router), Next Generation Firewalls (NGFW) oder Software Defined Networks (SDN) einsetzen, die die Richtlinien umsetzen und jede einzelne Ressource oder eine Gruppe verwandter Ressourcen schützen.

Kombinierter Ansatz

Ein Cloud-basierter kombinierter Ansatz für eine Zero-Trust-Architektur nutzt Cloud-basierte Zugriffsverwaltung und Software at the Service Edge (SASE). Die Cloud-basierte Zugriffsverwaltungslösung schützt die Identität von Cloud-Anwendungen und Diensten und setzt diese durch, während SASE-Komponenten wie Software Defined Networks (SDN) oder Next Generation Firewalls die On-Premises-Ressourcen schützen.