Wie sind meine Daten geschützt?

Über welche Zertifizierungen verfügt Data Protection on Demand von Thales?

Data Protection on Demand (DPoD) von Thales wurde von unabhängiger Seite geprüft und gemäß FIPS 140-2 Level 3, ISO 27001 und SOC Type 2 zertifiziert.

Ist Data Protection on Demand (DPoD) von Thales FIPS-zertifiziert?

Die für Data Protection on Demand von Thales verwendeten HSM sind gemäß FIPS 140-2 Level 3 zertifiziert.

Wie sind meine Daten geschützt?

Wie trennen Sie „meine“ Daten von den Daten der anderen Kunden?

Mandantenadministratoren können nur auf die Daten zugreifen, die zu ihrem Account gehören. Gespeicherte mandantenbezogene Daten und/oder Metadaten werden mithilfe von Volume-Verschlüsselung geschützt.

Hat Thales, mein Dienstanbieter oder jemand anderes Zugang zu meinen kryptographischen Schlüsseln, die in einem Luna-Cloud-HSM-Dienst gespeichert sind?

Wenn die HSM-On-Demand-Instanz initialisiert wird, erstellt der Dienstinhaber Passwörter oder -phrasen für den Security Officer und den Crypto Officer.

Diese werden nach einem Ableitungsschema verwendet und sind erforderlich, damit das HSM das kryptographische Material entsiegeln kann.

Nur der Security Officer bzw. der Crypto Officer kennt diese geheimen Informationen. Es liegt in ihrem Ermessen, ob sie die Zugangsdaten gegebenenfalls weitergeben.

Wie leistungsstark sind Ihre Verschlüsselung und Datenintegrität?

Gespeicherte mandantenbezogene Daten und/oder Metadaten werden mithilfe von Volume-Verschlüsselung geschützt.

Innerhalb der einzelnen PoP sorgt ein komplexes Netz aus Routern und Firewalls für die Trennung und Integrität von Netzwerken sowie die Vertraulichkeit der Daten und des Datenzugriffs.

Innerhalb des Netzwerks selbst trennen interne Firewalls den Datenverkehr zwischen der Anwendung und den Datenbankebenen. So sind Vertraulichkeit und Integrität sowie eine hohe Verfügbarkeit gewährleistet.

Penetrationstest von Diensten

Werden die Anwendungen und Netzwerke von Data Protection on Demand von Thales regelmäßigen Penetrationstests unterzogen?

Die Anwendungen und Netzwerke von Thales werden regelmäßigen Penetrationstest durch Dritte unterzogen. Auch Data Protection on Demand hält sich an dieses Vorgehen. Die Bewertungsmethoden beinhalten strukturierte Prüfprozesse auf Grundlage anerkannter branchenführender Verfahren, wie vom Open Source Security Testing Methodology Manual (OSSTMM) von ISECOM, vom Open Web Application Security Project (OWASP), vom Web Application Security Consortium (WASC) und dem Informationssicherheitsstandard ISO 27001:2013 definiert.

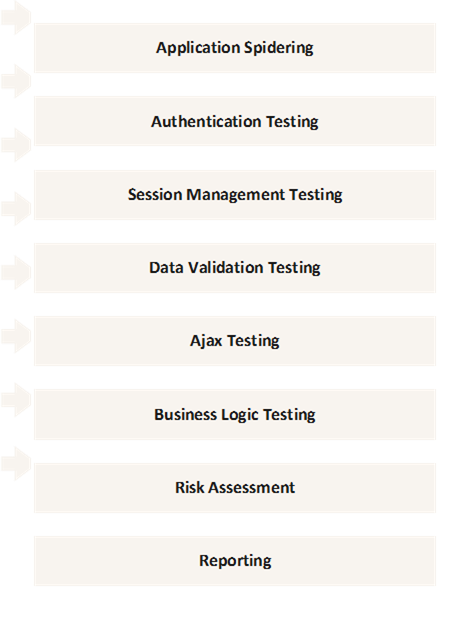

Die Anwendungssicherheit wird mithilfe eines Grey-Box-Tests geprüft. Die folgende Abbildung zeigt einige Angriffsvektoren, die geprüft werden. Alle entdeckten Probleme werden im Zuge des regelmäßigen Entwicklungszyklus behoben.

Vulnerability Manager

Wie funktioniert Ihr Programm zur Behebung von Sicherheitslücken?

Die Software-Anwendungen und Netzwerke von Thales werden regelmäßigen Penetrationstest durch Dritte unterzogen.

Die Bewertungsmethoden beinhalten Prüfprozesse auf Grundlage anerkannter branchenführender Verfahren, wie vom Open Source Security Testing Methodology Manual (OSSTMM) von ISECOM, vom Open Web Application Security Project (OWASP), vom Web Application Security Consortium (WASC) und dem Informationssicherheitsstandard ISO 27001:2013 definiert.

Nach welchem Verfahren beheben Sie Sicherheitslücken?

Wenn ein möglicher Sicherheitsvorfall erkannt wird, leiten entsprechend befugte Mitarbeiter ein Verfahren zur Behebung des Vorfalls ein. Gemäß den festgelegten Richtlinien und Verfahren werden Korrekturmaßnahmen durchgeführt.

Vor der eigentlichen Aktualisierung des Dienstes werden die folgenden Maßnahmen ergriffen:

- Das Operationsteam von Thales führt in einer kontrollierten Umgebung Bereitstellungstests des aktualisierten Dienstes durch. Mit Abschluss dieser Tests hat der Code drei Prüfgänge erfolgreich durchlaufen, von denen jeder einzelne von einer anderen Gruppe durchgeführt wurde: die Geräteprüfung durch den Entwickler, Sprint-Code-Tests durch die QS-Gruppe und Bereitstellungstest der Dienstaktualisierung durch Service Operations.

- Alle bestehenden Kunden werden über die geplante Veröffentlichung sowie den Umfang und das Datum des tatsächlichen Service-Updates benachrichtigt.

- Bereitstellungstest werden auf einem entsprechenden nicht-produktiven System, aber in derselben Umgebung wie der operative Dienst ausgeführt.

- Im letzten Schritt werden alle Daten des operativen Dienstes gesichert. Dadurch kann Thales im Falle unerwarteter Probleme die Aktualisierung unverzüglich zurücknehmen.

Wie häufig prüfen Sie Ihr Netzwerk und Ihre Anwendungen auf Sicherheitslücken?

Wir überprüfen alle Patches für Server und Netzwerkgeräte einmal im Monat.

Interne Kontrollen und Verfahren von Thales

Führt Thales bestimmte interne Dienstkontrollen durch?

Ja, Thales führt bestimmte interne Dienstkontrollen gemäß ISO27001 und SOC2 durch. Dazu gehören unter anderem: Überprüfung der Sicherheit interner Netzwerke und Informationen, technologiebasierte Kontrollen, Kontrolle des physischen Zugangs und der Umgebung, Problemmanagement, Änderungsmanagement, Aufgabentrennung, Systemsoftware-Veränderungsmanagement.

Physische Sicherung des Rechenzentrums

Inwieweit ist das Rechenzentrum physisch gesichert?

Es ist von grundlegender Bedeutung, dass Cloud-Dienste auch physisch gesichert werden. Daher werden alle Rechenzentren rund um die Uhr von Sicherheitskräften bewacht. Dazu gehören auch Fußpatrouillen und eine Inspektion der Umzäunung. Der Zugang wird gemäß bewährten Branchenverfahren kontrolliert. Diese Verfahren unterscheiden sich je nach Rechenzentrum und können Transponderkarten, biometrische Zugangskontrollen, Schlüssel, PINs oder eine Kombination einiger oder aller genannten Kontrollmaßnahmen umfassen.

Das Gebäude und seine Umzäunung werden vollständig videoüberwacht und es wird beobachtet, ob Geräte entfernt werden. Dadurch ist die Sicherheit dieser Geräte und der darin enthaltenen Daten jederzeit gewährleistet. Die Rechenzentren setzen darüber hinaus hochmoderne Technologien ein, um Redundanzen bei Konnektivität, Stromversorgung und Sicherheit zu gewährleisten.

Wie wird der Data-Protection-on-Demand-Dienst von Thales (DPoD) physisch gesichert?

- Kameras zur Videoüberwachung sind überall in den Anlagen verteilt.

- Das Rechenzentrum wird rund um die Uhr von Sicherheitskräften überwacht – ein ungesicherter Zugang ist nicht möglich.

- Für einen Zutritt zum Rechenzentrum ist stets eine Multi-Faktor-Authentifizierung erforderlich.

Netzwerkstabilität

Wie schafft es Thales, jederzeit das belastbarste Netzwerk auszuwählen?

Das private Rechenzentrum ist über mehrere Anbieter und neutrale Netzwerke mit großen Internetanbietern verknüpft und befindet sich in der Nähe größerer Internethubs.

Wie werden die Netzwerkverbindungen zum Rechenzentrum bereitgestellt?

Die Netzwerkanbindung zum Rechenzentrum wird mittels sicherer Verbindungen mit hoher Bandbreite über Glasfaserkabel bereitgestellt. Somit ist eine Mindestlatenz für wiederkehrende Authentifizierungsanfragen gewährleistet. Alle Glasfaserleitungen führen durch ein Betongewölbe in das Innere des Rechenzentrums.

Worauf baut die interne Netzwerkstruktur des PoP auf?

Die interne Netzwerkstruktur des PoP basiert auf einem Hochgeschwindigkeits-Glasfasernetz, damit hoher Durchsatz sichergestellt ist. Diese Infrastruktur nutzt mehrere Verbindungen über hochgesicherte Netzwerk-Firewalls und Router, die vollständige Redundanz sowie optimalen Datenverkehr ermöglichen.

Was sind die Netzwerksicherheitsfunktionen der PoP von Data Protection on Demand von Thales?

- Rechenzentren sind unabhängig von Netzwerkbetreiber.

- Jedes Rechenzentrum verfügt über mehrere Glasfaserkanäle.

- Es werden mehrere Internetanbieter genutzt, damit kontinuierlich ein Internetzugang mit hoher Bandbreite zur Verfügung steht.

Redundante Stromversorgung

Wie wird der Strom zum Rechenzentrum geleitet?

Die Rechenzentren werden über unterirdische Versorgungsleitungen mit Strom versorgt, die durch vor Ort befindliche redundante (N+1) Dieselgeneratoren mit lokalen Diesellagern ergänzt und unterstützt werden.

Der Strom wird über redundante (N+1) CPS-/UPS-Systeme für eine durchgehende Versorgung in die Räume und mithilfe redundanter Stromverteilungseinheiten (Power Distribution Units, PDUs) zu den PoP-Geräteracks geleitet. Dadurch ist ein kontinuierlicher Internetzugang mit hoher Bandbreite gewährleistet.

Datensicherung und -wiederherstellung

Wie bewahrt Thales Kopien der Speichervolumen auf?

In der Cloud verwendet Thales Snapshots, um Kopien der mit den Anwendungsinstanzen assoziierten Speichervolumen vorzuhalten.

Snapshots werden in kurzen Abständen aufgenommen und gelöscht. Die Datenbanksicherungen werden mit Backups relationaler Datenbanken verwaltet. Anwendungsprotokolle werden über einen festgelegten Zeitraum sicher online gespeichert. Die Daten werden über den Zeitraum aufbewahrt, der in der Region, in der sie gespeichert sind, vorgeschrieben ist.

Wie oft werden serviceweite Wiederherstellungstest durchgeführt?

Einmal im Jahr wird ein serviceweiter Wiederherstellungstest durchgeführt. Für diesen Test wird ein Tape von einem Speicherort außerhalb des Rechenzentrums angefordert und die Daten werden in einer Testumgebung wiederhergestellt.

Verfügt Thales über einen Desaster-Recovery-Plan?

Ja. Thales stellt einen formalen Disaster-Recovery-Plan bereit. Dieser Plan wird aufrechterhalten und jährlich geprüft. Alle während des Tests festgestellten Probleme werden formell besprochen und es werden Pläne zu deren Behebung aufgestellt. Außerdem unterhält Thales einen formalen Business-Continuity-Plan, der jährlich auf möglicherweise erforderliche Aktualisierungen geprüft wird. Verfahren zur Behebung kleinerer Verarbeitungsfehler und Ausfälle werden dokumentiert.