Advanced Persistent Threats (APTs)

Ein Advanced Persistent Threat (APT) ist ein ausgefeilter Cyber-Angriff, der in der Regel von Nationalstaaten oder modernen Cyberkriminellen durchgeführt wird, die unbefugt Zugriff zu Computersystemen bzw. -netzwerken erlangen und über einen längeren Zeitraum unentdeckt bleiben. Diese Angriffe werden nicht Hals über Kopf, sondern langfristig mit Blick auf spezielle Ziele geplant.

Trotz aller Perimeter- und Endpunktsicherheit, die Unternehmen bereitstellen, um gut durchdachte ATP zu erkennen und zu blockieren, kommt es auch weiterhin zu Datenschutzverletzungen. Die ergriffenen Gegenmaßnahmen reichen nicht aus, um raffinierte Kriminelle daran zu hindern, sensible Daten zu stehlen. Unternehmen haben erkannt, dass der Schutz sensibler Daten durch Zugriffskontrollen, Verschlüsselung und Tokenisierung die letzte Verteidigungslinie darstellt, um eine Gefährdung von Daten zu verhindern und das allgemeine Geschäftsrisiko zu senken.

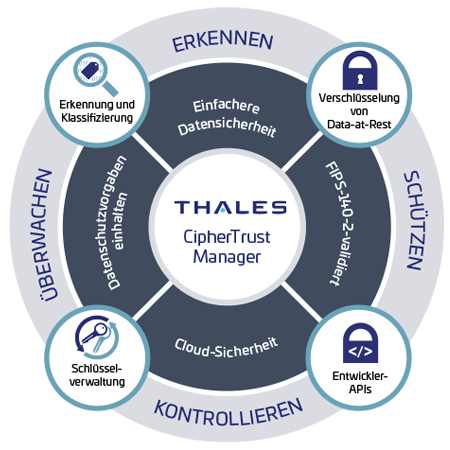

Mit der CipherTrust Data Security Platform von Thales können Unternehmen ihre unternehmenskritischen und sensiblen Daten vor APT schützen. Die CipherTrust Platform unterstützt Unternehmen durch einheitlichen Datenschutz der nächsten Generation dabei, ihre sensiblen Daten zu erkennen, zu schützen und zu kontrollieren. Sie macht Datensicherheit weniger komplex, reduziert den Zeitaufwand für die Einhaltung von Vorschriften und sichert die Cloud-Migration. Dementsprechend sind weniger Ressourcen für Datensicherheitsvorgänge und allgegenwärtige Compliance-Kontrollen erforderlich und die Risiken gehen im gesamten Unternehmen deutlich zurück.

- Herausforderungen

- Lösungen

- Vorteile

Advanced Persistent Threats sind gut durchdachte, gezielte Angriffe, die entwickelt werden, um die traditionellen Perimeter- und Endpunktsicherheitsmaßnahmen in den Netzwerken von Unternehmen zu überwinden. Aus den folgenden Gründen ist es so schwer, diese Art von Angriffen zu erkennen und sich zu schützen.

- Sie umgehen signaturbasierte Systeme: Traditionelle Antivirusprogramme erkennen und blockieren APT nicht, da sie auf Signaturen vertrauen, die Muster erkennen. APT sind aber polymorpher Natur und ändern ständig ihre identifizierbaren Merkmale wie Dateinamen, Dateigröße und Verschlüsselung. Dadurch kann die Malware nicht erkannt werden.

- Sie generieren ungewöhnliche Benutzeraktivitäten: APT generieren ungewöhnliche Nutzeraktivitäten wie eine Zunahme nächtlicher Log-ins mit kompromittierten Zugangsdaten oder große Mengen von Daten, die von internen Systemen auf externe Command-and-Control-Server der Cyberkriminellen bewegt werden, um diese Daten zu stehlen. Nur sehr wenige Sicherheitslösungen verfolgen Unregelmäßigkeiten beim Benutzerverhalten, die zu Datenschutzverletzungen führen.

- Neue Bedrohungsvektoren durch Cloud-Einführung: Die vermehrte Einführung von hybriden Cloud-Infrastrukturen, in die sich die aktuellen Sicherheitskontrollen eines Unternehmens nicht integrieren lassen, führt zu einer Vielzahl von Bedrohungsvektoren. So entstehen Sicherheitslücken wie Schatten-IT. Dabei nutzen Geschäftseinheiten unautorisierte Software-as-a-Service-Anwendungen (SaaS), die die gesamten sensiblen Daten eines Unternehmens in Gefahr bringen können.

Unternehmen haben erkannt, dass die Investition in umfangreiche Datensicherheit die letzte Verteidigungslinie gegen APT darstellt. Mit einer robusten Datensicherheitslösung, die Datenerkennung und Datenschutz, engmaschige Zugriffskontrollen und zentrale Schlüsselverwaltung umfasst, kann jedes Unternehmen sensible Daten wie personenbezogene Daten, personenbezogene Gesundheitsdaten und Finanzdaten (Kreditkartennummern, Kontonummern) verschlüsseln bzw. tokenisieren. Sie sorgt dafür, dass die Daten unlesbar werden und somit keinen Wert für den Cyber-Angreifer haben.

Die CipherTrust Data Security Platform von Thales vereinheitlicht die Erkennung, Klassifizierung und den Schutz von Daten sowie eine beispiellose engmaschige Zugriffskontrolle mit zentraler Schlüsselverwaltung – alles auf einer einzigen Plattform.

- Datenerkennung- und -klassifizierung: Die Erkennung und Klassifizierung Ihrer sensiblen Daten ist der wichtige erste Schritt in diesem Prozess. Zu wissen, wo sich die sensiblen Daten Ihres Unternehmens befinden und welcher Art von Risiko sie hinsichtlich Datenschutz und der Einhaltung von Vorschriften ausgesetzt sind, ist ein wichtiger erster Schritt.

- Schutz sensibler Daten: Die richtige Art von Zugriffskontrollen und Verschlüsselungs- oder Tokenisierungsrichtlinien zur Obfuskation der Daten verhindert, dass sensible Daten in die Hände von unbefugten Benutzern oder modernen Cyberkriminellen gelangen.

- Kontrolle der kryptographischen Schlüssel: Die Sicherheit aller Verschlüsselungslösungen steht und fällt mit der Sicherheit der kryptographischen Schüssel. Unternehmen stellen immer mehr isolierte Datenspeicher bereit. Folglich müssen sie in der Lage sein, Sicherheitsrichtlinien für alle diese verteilen Datensilos umzusetzen und dabei die Schlüssel über ihren gesamten Lebenszyklus zentral zu verwalten und den Zugriff auf Schlüssel und Daten engmaschig zu kontrollieren.

So schützen sich Unternehmen mit der CipherTrust Data Security Platform vor APTs:

• Datensicherheit wird einfacher: Erkennen, schützen und kontrollieren Sie sensible Daten überall mit einheitlichem Datenschutz der nächsten Generation. Die CipherTrust Data Security Platform macht die Verwaltung von Datensicherheit einfacher. Sie bietet eine zentrale Verwaltungskonsole mit einer einzigen Benutzeroberfläche und stellt Unternehmen leistungsstarke Tools zur Verfügung, um sensible Daten zu erkennen und zu klassifizieren, Advanced Persistent Threats zu bekämpfen, vor Missbrauch durch Insider zu schützen und dauerhafte Kontrollen einzurichten – und zwar auch dann, wenn die Daten in der Cloud oder der Infrastruktur eines externen Anbieters gespeichert sind. Unternehmen können Lücken beim Datenschutz ganz einfach ausmachen, Schutzmaßnahmen priorisieren und fundierte Entscheidungen hinsichtlich Datenschutz- und Sicherheitsvorschriften treffen, bevor sie die digitale Transformation einleiten

• Weniger Zeitaufwand für die Einhaltung von Vorschriften: Aufsichtsbehörden und Prüfer verlangen, dass Unternehmen regulierte und sensible Daten kontrollieren und entsprechende Nachweise vorhalten. Die Funktionen der CipherTrust Data Security Platform wie Datenerkennung und -klassifizierung, Verschlüsselung, Zugriffskontrolle, Protokolle, Tokenisierung und Schlüsselverwaltung unterstützen bei der Erfüllung allgegenwärtiger Anforderungen an die Sicherheit und den Schutz von Daten. Diese Kontrollen können schnell zu neuen Bereitstellungen oder als Antwort auf ständig neue Vorgaben und Vorschriften hinzugefügt werden Die zentrale, erweiterbare Plattform kann schnell um neue Kontrollen ergänzt werden, indem als Antwort auf neue Datenschutzvorgaben Lizenzen hinzugefügt und die benötigten Connectors bereitgestellt werden.

• Sichere Migration in die Cloud: Die Plattform stellt moderne Verschlüsselung und zentrale Schlüsselverwaltungslösungen bereit, mit denen Unternehmen sensible Daten sicher in der Cloud speichern können. Sie bietet moderne Bring-Your-Own-Encryption-Lösungen (BYOE) für mehrere Clouds an, damit Unternehmen nicht von der Verschlüsselung des Cloud-Anbieters abhängig sind und die notwendige Datenmobilität gewährleistet ist, um Daten bei unterschiedlichen Cloud-Anbietern mit einer zentralen, unabhängigen Schlüsselverwaltung effizient zu sichern. Unternehmen, die in der Cloud nicht ihre eigene Verschlüsselungslösung nutzen können, sollten sich an bewährte Branchenverfahren halten und die Schlüssel extern mit dem CipherTrust Cloud Key Manager verwalten. Der CipherTrust Cloud Key Manager unterstützt Bring Your Own Key (BYOK) in mehreren Cloud-Infrastrukturen und SaaS-Anwendungen.