Principios fundamentale de los modelos de seguridad Zero Trust

- No confíe en nadie: Verifique en todas partes

- Adopte una postura de "denegación predeterminada"

- Aplicaciones seguras en el punto de acceso

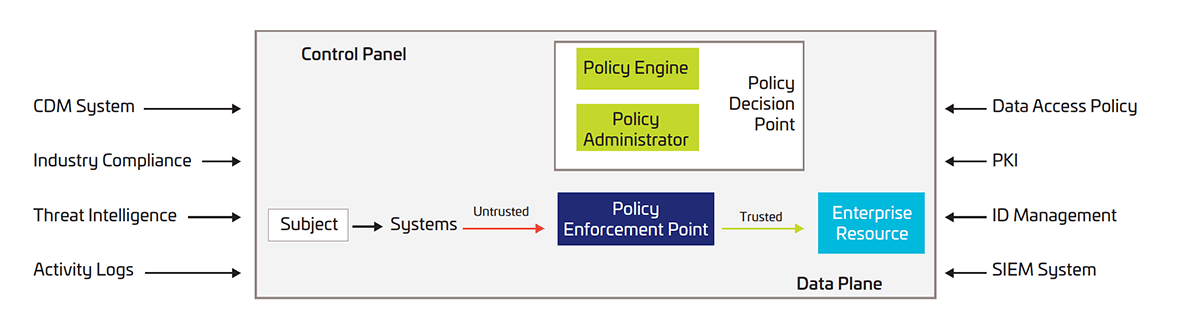

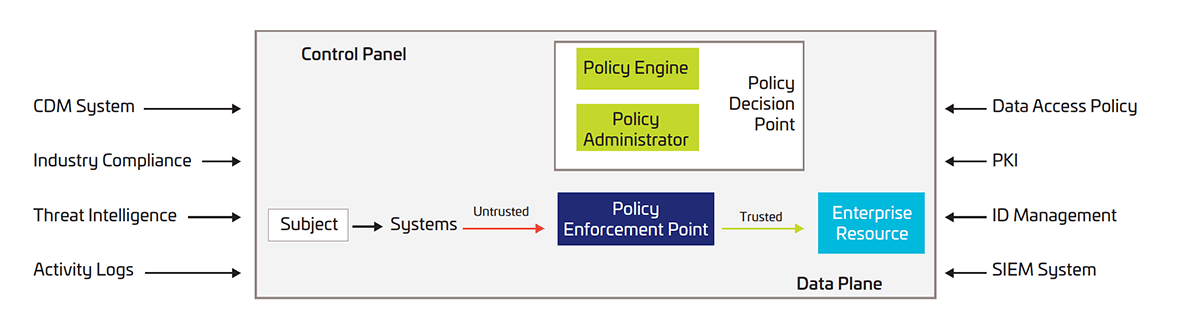

Arquitecturas de seguridad Zero Trust

NIST describe tres enfoques para construir una arquitectura de seguridad de confianza cero efectiva.

Centrada en la identidad

El enfoque centrado en la identidad de la arquitectura Zero Trust coloca la identidad de los usuarios, los servicios y los dispositivos en el centro de la creación de políticas. Las políticas de acceso a los recursos empresariales se basan en la identidad y los atributos asignados. El requisito principal para acceder a los recursos corporativos se basa en los privilegios de acceso otorgados a un usuario, servicio o dispositivo determinado. Para proporcionar una autenticación más adaptativa, la aplicación de la política también puede considerar otros factores, como el dispositivo utilizado, el estado de los activos y los factores ambientales.

Centrada en la red

El enfoque de la arquitectura Zero Trust centrado en la red se basa en la microsegmentación de la red de los recursos corporativos protegidos por un componente de seguridad de la puerta de enlace. Para implementar este enfoque, la empresa debe utilizar dispositivos de infraestructura como conmutadores inteligentes (o enrutadores), firewalls de próxima generación (NGFW) o redes definidas por software (SDN) para actuar como aplicación de políticas que protegen cada recurso o grupo de recursos relacionados.

Enfoques combinados

Un enfoque de arquitectura combinada Zero Trust basada en la nube aprovecha la gestión de accesos y el software en la nube en el borde del servicio (SASE). La solución de administración de acceso basada en la nube protege y refuerza las identidades de las aplicaciones y servicios en la nube, mientras que los componentes SASE, como las redes definidas por software (SDN) o los firewalls de próxima generación (NGFW), protegen los recursos locales.