Establecer integridad, confidencialidad y disponibilidad en las redes 5G

La conectividad 5G está lista para transformar las industrias y la forma en que operan las empresas de telecomunicaciones, y los usuarios de 5G se beneficiarán de más conexiones con menos caídas y menos interferencias, mientras disfrutan de acceso remoto desde casi cualquier lugar. Aunque 5G crea oportunidades extraordinarias para las personas y las empresas, esta tecnología innovadora se basa en una arquitectura virtualizada, basada en la nube y de múltiples proveedores, lo que presenta desafíos técnicos y de seguridad únicos.

Según el Informe sobre amenazas a los datos de Thales de 2023, edición de telecomunicaciones, las empresas de telecomunicaciones, las empresas globales y los gobiernos comparten las mismas áreas de preocupación cuando se trata de abordar la ciberseguridad 5G:

- Datos en movimiento: proteger los datos que se mueven a través de redes 5G.

- Identidades: Proteger las identidades de las personas y dispositivos que se conectan a redes 5G.

- Aplicaciones e infraestructura: protección de aplicaciones, infraestructura y datos confidenciales en redes 5G.

Thales ofrece soluciones de seguridad 5G que ayudan a abordar estos complejos desafíos y mitigar la amenaza a la integridad, disponibilidad y confidencialidad de los datos en las redes 5G.

La seguridad 5G es una preocupación importante en las telecomunicaciones y en el mercado en general.

81%

de los encuestados de telecomunicaciones está preocupado por las amenazas a la seguridad de 5G.

Lograr la preparación cuántica en las redes 5G

Las computadoras cuánticas podrían socavar la integridad de las redes de telecomunicaciones más modernas, incluida la 5G, y serán un elemento básico en el futuro de la seguridad 5G.

Con miles de millones invertidos en 5G, haga que su red sea cuánticamente segura desde el principio. Descubra cómo en este documento técnico de Thales y ABI.

Amenazas y vulnerabilidades de seguridad de datos 5G

Número creciente de dispositivos conectados (IoT)

Almacenar más datos del consumidor

Virtualización de funcionalidad de red (NFV)

Uso de plataformas de código abierto y redes de múltiples proveedores.

Naturaleza distribuida de las redes 5G (multinube, múltiples sitios, híbridas)

RAN desagregada y segmentación de red

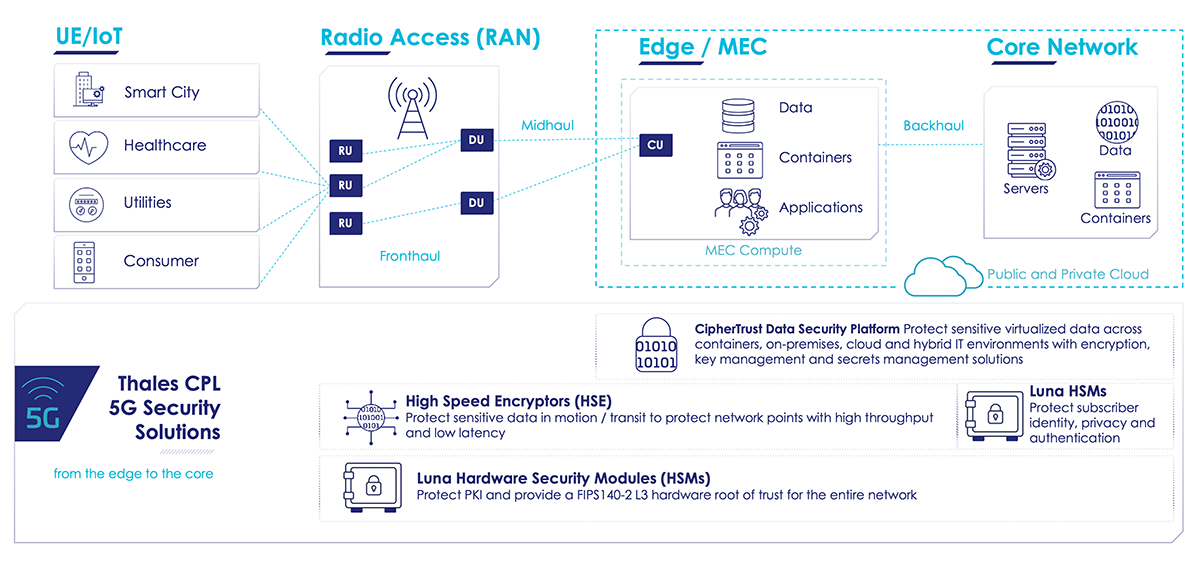

Soluciones de seguridad para 5G desde el exterior hasta el núcleo

Las soluciones de seguridad 5G de Thales ofrecen cifrado y autenticación de extremo a extremo para proteger los datos en las operaciones de fronthaul, midhaul y backhaul a medida que los datos pasan de los usuarios y del IoT al acceso por radio, al borde (incluida la computación perimetral multiusuario) y, finalmente, , en la red central y en los almacenes de datos, incluidos los contenedores.

Diagrama de soluciones de seguridad de red 5G

Proteja los datos en movimiento

Datos seguros en movimiento desde el RAN/O-RAN al centro de datos perimetral y de regreso al núcleo de la red con Cifradores de Alta Velocidad (HSE) de Thales.

- Creado para redes modernas como 5G para proporcionar latencia ultrabaja, rendimiento mejorado, compatibilidad con la arquitectura de red 5G y escalabilidad.

- El hardware HSE y los dispositivos virtuales proporcionan una solución multipunto y admiten una amplia gama de RAN/O-RAN requisitos de red, como la división de red, y están equipados con modo independiente de transporte (TIM), para cifrado simultáneo a través de las capas 2, 3 y 4 de la red.

- Preparado para cumplimiento y poscuántica (PQC): Proporcionar un EAL FIPS 140-2 nivel 3 y criterios comunes 4+ Solución certificada que también ha sido examinada por la Agencia de Sistemas de Información del Departamento de Defensa de EE. UU. y la OTAN. Listo para PQC y cripto ágil, con soporte actualizable en campo para los cuatro finalistas del algoritmo NIST PQC, y más a medida que evolucionan.

Obtenga más información sobre las soluciones de cifrado de alta velocidad (HSE) de Thales en el resumen de soluciones HSE, lea el blog Cumpliendo la promesa de 5G o mire el video Protección de redes privadas 5G.

Proteja los datos virtualizados en reposo en la TI híbrida

Cifrado, gestión de claves y gestión de secretos y soluciones de Kubernetes: Thales CipherTrust Manager proporciona un único panel para satisfacer las complejas necesidades de seguridad 5G, combinando herramientas como administración de claves, CipherTrust Transparent Encryption (CTE), CipherTrust Cloud Key Management (CCKM) y CipherTrust Secrets Management (CSM).

- CTE proporciona cifrado consistente de datos confidenciales en todas las configuraciones de red 5Gy funciones de red virtual con control de acceso granular. Esta solución cifra los datos generados a partir de aplicaciones en contenedores sin ningún cambio en la lógica empresarial de la aplicación.

- CipherTrust Manager centraliza la administración de claves criptográficas entre múltiples proveedores de servicios en la nube y proveedores de almacenamiento de hardware.

- DevOps, gestión de secretos y seguridad de Kubernetes: Asegure, implemente y ejecute cargas de trabajo nativas de la nube en todos los entornos protegiendo de forma transparente los datos confidenciales con llamadas RESTful, gestión de secretos y establezca sólidas salvaguardas en torno a los datos almacenados en entornos de Kubernetes.

- Garantizar estrictos controles de acceso y la capacidad de auditar todos los archivos de operación / acceso a eventos hacia datos protegidos (los usuarios pueden monitorear el uso a través de SIEM para comprender mejor quién accede a la información).

Obtenga más información sobre cómo Thales y Red Hat protegen los datos de Kubernetes en un mundo 5G o vea el seminario web Seguridad de Kubernetes y la nube híbrida para 5G.

Proteja la PKI, la infraestructura crítica y las redes

Proteja las funciones de red virtual (VNF) 5G, proteja toda la infraestructura de telecomunicaciones basada en PKI y proporcione una raíz de confianza de hardware validada por FIPS 140 para toda la red.

- Raíz de confianza de PKI: Es fundamental ejecutar todas las funciones criptográficas dentro de un entorno seguro para garantizar tanto la integridad como la confidencialidad de las claves utilizadas para cifrar y descifrar datos y realizar funciones como la firma de código. Los HSM Luna brindan seguridad adicional a las infraestructuras de clave pública (PKI), incluida la gestión de certificados digitales para torres de telefonía móvil.

- Cumplimiento y preparación cuántica: Los HSM Luna proporcionan una solución cripto ágil certificada por EAL de criterios comunes y validado por FIPS 140 4+, que permite algoritmos cuánticos seguros para proteger a los usuarios y los datos hoy y en el futuro.

- Thales ha optimizado sus módulos de seguridad de hardware (HSM) de red Luna para cumplir con el rendimiento, la flexibilidad, la escalabilidad y la alta disponibilidad necesarios para proteger la red central 5G y toda la infraestructura de telecomunicaciones basada en PKI. Obtenga más información en el resumen del producto 5G Luna Network HSM.

Proteja la privacidad, las identidades y la autenticación de los suscriptores

Proporcionar seguridad de extremo a extremo de los identificadores de suscriptores 5G (desocultamiento de SUCI) y autenticación de suscriptores (generación de vectores de autenticación de suscriptores y protección de flujo de aprovisionamiento de claves de suscriptores).

- Proteja la privacidad y las identidades de los suscriptores: Genere claves de cifrado, almacene claves privadas de la red doméstica y realice operaciones criptográficas para ocultar SUCI dentro del HSM Luna para garantizar que las identidades y la privacidad de los suscriptores, incluido el SUPI, estén protegidas con una raíz de hardware de confianza.

- Generación de vectores de autenticación segura: Almacene claves maestras y ejecute algoritmos de autenticación dentro de los límites seguros del HSM Luna para proteger las claves relacionadas con la autenticación durante el proceso de ejecución de la autenticación.

- Aprovisionamiento de claves: Almacenar claves de cifrado para sistemas de aprovisionamiento y almacenamiento y realizar cifrado/descifrado de claves del sistema de aprovisionamiento y almacenamiento para claves seguras relacionadas con la autenticación durante la personalización y el aprovisionamiento de SIM.

Obtenga más información en el resumen de la solución Protección HSM de autenticación y privacidad del suscriptor 5G.

Habla con un especialista sobre las soluciones de seguridad 5G

Ericsson amplía la solución de autenticación central 5G con el módulo de seguridad de hardware de Thales

El 5G está cambiando el panorama de la seguridad. La necesidad de seguridad aumenta para abordar de manera efectiva un número creciente de nuevos casos de uso, nuevos dispositivos, que van mucho más allá de la banda ancha móvil de consumo para industrias y empresas. El módulo de autenticación de seguridad que utiliza Ericsson integra el módulo de seguridad de hardware 5G Luna de Thales para permitir que los proveedores de servicios de comunicación (CSP) brinden seguridad de calidad superior para mercados y casos de uso que tienen requisitos de seguridad más estrictos.

Para acelerar la adopción de 5G y superar los desafíos relacionados con la gestión de infraestructuras altamente distribuidas, Red Hat y Thales se han asociado para brindar soluciones integradas para mitigar los riesgos de seguridad de los datos 5G. Juntos, Red Hat y Thales permiten a los proveedores de servicios de telecomunicaciones y de nube aprovechar rápidamente el poder de 5G en sus entornos de nube, perimetrales y heredados, al tiempo que protegen firmemente los datos confidenciales.

Recursos de seguridad 5G

Preguntas frecuentes

La 5G es el próximo estándar tecnológico para redes celulares. Cada área de servicio se llama celda y todos los dispositivos inalámbricos están conectados mediante ondas de radio a través de una antena. 5G ofrece mayor ancho de banda que las redes celulares anteriores y velocidades de descarga más altas, de hasta 10 gigabits por segundo.

La seguridad 5G usa mayor cantidad de cifrado que las generaciones anteriores de redes celulares. El 5G también está más basado en la nube y el software, igual que las generaciones anteriores, lo cual permite identificar las amenazas potenciales más rápido.

Algunos de los desafíos principales para proteger la 5G son los siguientes:

- Un mayor ancho de banda y más oportunidades para los hackers

- La virtualización junto con el corte de red podría traer más riesgos si las diferentes capas se encuentran aisladas entre sí.

- La necesidad de automatizar la identificación y la defensa contra todas las nuevas amenazas planteadas frente a la detección manual de intentos de piratería.

La tecnología 5G se fundamenta en una arquitectura virtualizada, basada en la nube y de múltiples proveedores, lo que presenta desafíos técnicos y de seguridad únicos. La naturaleza distribuida de las redes 5G, el creciente número de dispositivos conectados (IoT), el uso de plataformas de código abierto y redes de múltiples proveedores, así como la adopción de la nube y el aumento de los puntos de entrada para los ciberataques se suman a la lista de desafíos a abordar en materia de seguridad.

Los operadores de redes móviles (MNO), NEP, operadores privados de redes móviles (PMN), proveedores de servicios en la nube e integradores de sistemas que operan dentro del ecosistema 5G requieren ded soluciones de seguridad para abordar estos desafíos y proteger la infraestructura, las redes, los datos y los usuarios de 5G.

Las empresas de telecomunicaciones, las empresas globales y los gobiernos, en particular aquellos que operan en industrias altamente reguladas como la atención médica, la infraestructura de misión crítica, la manufactura, la defensa y el transporte, necesitan soluciones de ciberseguridad 5G para proteger las identidades de las personas y los dispositivos que se conectan a las redes 5G, los datos a medida que se mueven por la red y las aplicaciones, infraestructura y datos confidenciales en las redes 5G.

La 5G mejora la seguridad con un cifrado de datos mejorado y una autenticación de usuario más sólida. Además, la 5G ofrece un mejor cifrado de roaming que la 4G.