Emulación de tarjeta de host

Proteger un teléfono móvil de manera que pueda usarse para realizar transacciones de crédito o débito en una terminal física de punto de venta (POS) resulta ser un desafío. Los sistemas de pago basados en tarjetas de banda magnética han evolucionado para usar tarjetas con chip EMV y la siguiente etapa natural fue utilizar hardware de seguridad exclusivo dentro de la mayoría de los teléfonos, llamado elemento seguro para alojar la aplicación de pago, las credenciales de pago del usuario y las claves criptográficas asociadas.

Sin embargo, este enfoque ha demostrado ser difícil de llevar del piloto a la implementación masiva por una variedad de razones: la falta de estandarización para teléfonos móviles, requisitos de certificación complejos y, lo más importante, la renuencia de muchos bancos a ceder el control a un tercero, el administrador de servicios confiables Trusted Service Manager (TSM). En el modelo de TSM, el banco paga por "alquilar espacio" en el elemento seguro, que normalmente está controlado por un operador de red móvil (MNO) o un fabricante de teléfonos. Para superar estos desafíos, un enfoque alternativo viene ganando apoyo rápidamente: la emulación de tarjeta de host (HCE). Con la HCE, las credenciales de pago críticas se almacenan en un repositorio compartido seguro (el centro de datos del emisor o la nube privada) en el lugar del teléfono. Al utilizar la emulación de tarjeta de host, las credenciales de uso limitado se envían al teléfono por adelantado para permitir que se realicen transacciones sin contacto. Aunque la emulación de la tarjeta de host elimina la necesidad de TSM y devuelve el control a los bancos, conlleva un conjunto diferente de desafíos de seguridad y riesgo.

- Desafíos

- Soluciones

- Ventajas

Emulación de tarjeta de host para pagos móviles: el desafío de hoy

- Establecer un servicio centralizado para almacenar muchos millones de credenciales de pago o crear credenciales de uso único a pedido crea un punto de ataque obvio. Aunque los bancos han emitido tarjetas durante años, esos sistemas han estado en gran parte fuera de línea y no han requerido de una interacción en la nube con el token de pago (en este caso, una tarjeta de plástico). La emulación de tarjeta de host requiere que estos servicios estén en línea y sean accesibles en tiempo real como parte de las transacciones de pago individuales. Si no se protegen estas plataformas de servicio, el emisor corre un riesgo considerable de fraude.

- Aunque el teléfono ya no actúa como la tienda de credenciales de pago, sigue desempeñando tres funciones críticas de seguridad. Las tres crean oportunidades para el robo o sustitución de credenciales o información de transacciones.

- Proporciona los medios para que las aplicaciones soliciten datos de tarjetas almacenados en el servicio de emulación de tarjetas de host (HCE).

- Es el método por el cual un usuario se autentica y autoriza al servicio a proporcionar las credenciales de pago.

- Proporciona el canal de comunicaciones a través del cual se pasan las credenciales de pago al terminal POS.

- Todos los esquemas de pagos móviles son más complejos que los pagos con tarjeta tradicionales y, sin embargo, las expectativas de los usuarios de teléfonos inteligentes son extremadamente altas. La mala cobertura de la red móvil hace que los servicios HCE resulten inaccesibles, los esquemas de autenticación complejos generan errores y la incompatibilidad de software o hardware puede detenerlo todo. Se requerirá de un enfoque flexible en el que las credenciales se almacenen en caché y las aprobaciones basadas en riesgos se conviertan en la norma, todo en un momento en que los estándares madurarán y se impondrá la necesidad de certificaciones.

Emulación de tarjeta de host (HCE) para pagos móviles: las soluciones de Thales

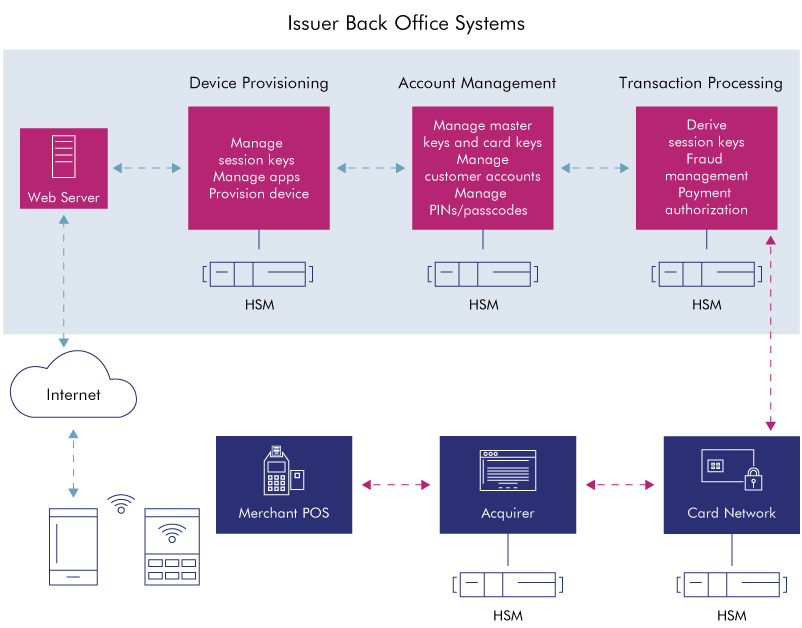

Los módulos de seguridad de hardware (HSMs) payShield de Thales se utilizan actualmente para ayudar a proteger las soluciones basadas en HCE. Las credenciales de pago se generan de forma segura y se almacenan de forma centralizada mediante HSMs por parte del emisor, quien también tiene la flexibilidad de decidir cuántas claves se almacenan en el teléfono en un momento dado y, por lo tanto, cubre situaciones en las que se admite la autorización fuera de línea como parte de la decisión de riesgo del emisor. En una situación de autorización en línea (que es el modo de implementación habitual para las soluciones HCE), el emisor utiliza HSMs para validar el criptograma que genera la aplicación del teléfono en tiempo real como parte de la transacción de pago móvil sin contacto. En este caso, el diseño de seguridad de la aplicación del teléfono es fundamental para garantizar que el procesamiento dentro del teléfono limite el riesgo de exposición de datos clave o confidenciales a ataques fraudulentos. Es por eso que los esquemas de tarjetas están llevando a cabo una validación extensa de la seguridad de la aplicación de pago móvil (que incluye la interfaz con el emisor que involucra HSMs) antes de que el banco pueda comenzar a usar el servicio HCE.

Los módulos de seguridad de hardware de Thales ayudan a proteger las soluciones basadas en HCE

- Utilice los mismos tipos de HSMs de Thales para HCE que se utilizan a nivel mundial en la actualidad para autorizar pagos con tarjeta y emitir tarjetas EMV.

- Aproveche el ecosistema de socios de integración de Thales para obtener soluciones probadas basadas en HCE y ser automáticamente compatible con las últimas especificaciones de esquemas de tarjetas.

- Elija entre una variedad de algoritmos criptográficos y esquemas de administración de claves que ya son compatibles con los HSMs de Thales para crear una sesión segura basada en hardware entre el sistema emisor y el teléfono, con lo cual elimina los ataques de intermediarios durante el proceso de carga de credenciales.

- Aproveche las certificaciones PCI HSM existentes para simplificar el cumplimiento de las auditorías y garantizar que se implementen los mejores métodos de protección y generación de claves posibles.