Protección transparente de datos

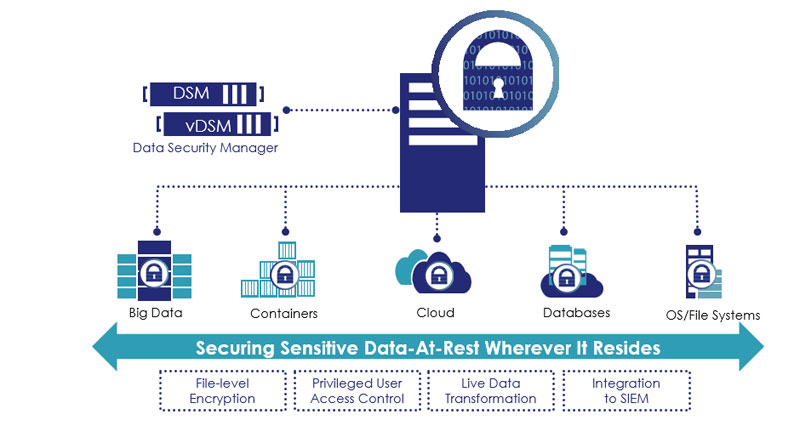

Cifrado transparente y continuo a nivel de archivos que protege contra el acceso no autorizado por parte de usuarios y procesos en entornos físicos, virtuales y en la nube. La implementación del cifrado de archivos transparente es perfecta y rápida para mantener los procesos operativos y comerciales funcionando sin cambios, incluso durante la implementación y el lanzamiento.

Escalable y fácil de implementar

Al escalar a implementaciones de decenas de miles de servidores físicos o virtuales, la solución Vormetric Transparent Encryption está disponible para plataformas Windows, Linux y Unix. El software de cifrado empresarial se puede usar, implementar y mantener en entornos físicos, de nube, de contenedores y de Big Data.

Cumplir con los requisitos de cumplimiento y mejores prácticas

El cifrado, los controles de acceso y el registro de acceso a datos son requisitos básicos o mejores prácticas recomendadas para casi todos los estándares y mandatos de cumplimiento y privacidad de datos, incluidos PCI DSS, HIPAA/Hitech, GDPR y muchos otros.

Controles de acceso granular privilegiado

Las políticas de acceso basadas en roles controlan a quién, qué, dónde, cuándo y cómo se puede acceder a los datos. Los controles de acceso están disponibles para usuarios y grupos de nivel de sistema, así como para usuarios y grupos de LDAP, Active Directory, Hadoop y Container. Implemente fácilmente controles para usuarios con acceso privilegiado para permitir que los administradores trabajen como de costumbre, pero protegidos contra usuarios y grupos que son amenazas potenciales para los datos.

Cifrado acelerado basado en hardware de alto rendimiento

Vormetric Transparent Encryption solo emplea protocolos de cifrado sólidos basados en estándares, como el estándar de cifrado avanzado (AES) para el cifrado de datos y la criptografía de curva elíptica (ECC) para el intercambio de claves. El agente está validado por FIPS 140-2 Nivel 1. La sobrecarga del cifrado se minimiza utilizando las capacidades de cifrado disponibles en las CPU modernas. El modelo de implementación distribuido basado en agentes elimina los cuellos de botella y la latencia que afecta las soluciones heredadas de cifrado basadas en proxy.

La más amplia compatibilidad con el entorno y el sistema operativo

Proteja bases de datos estructuradas y archivos no estructurados en centros de datos, nube, contenedores, Big Data y entornos en Linux, Windows y Unix con una única infraestructura y entorno de gestión. El cifrado, el control de acceso y el registro de auditoría de acceso a datos están disponibles sin cambios en la infraestructura, las aplicaciones o el flujo de trabajo para un control máximo con costos y requisitos de recursos mínimos.

Inteligencia de seguridad integral.

Identifique y detenga las amenazas más rápido con registros detallados de auditoría de acceso a datos que no solo satisfacen los requisitos de cumplimiento y de informes forenses, sino que también permiten el análisis de seguridad de los datos. La integración preconstruida y los tableros que facilitan la búsqueda de intentos de acceso denegado a datos protegidos están disponibles para los principales proveedores de sistemas.

Transformación de datos sin tiempo de inactividad

Elimine el tiempo de inactividad necesario para las operaciones de cifrado iniciales agregando la opción de transformación de datos en vivo. Esta tecnología patentada permite que las bases de datos o los archivos se cifren o se vuelvan a codificar con una nueva clave de cifrado mientras los datos están en uso sin desconectar las aplicaciones. No existe otra solución de cifrado de datos que ofrezca esta capacidad única.

Soporte de plataforma:

Microsoft: Windows Server 2019, 2016 y 2012; Linux: Red Hat Enterprise Linux (RHEL), SuSE Linux Enterprise Server, AWS Linux y Ubuntu; UNIX—IBM AIX.

Bases de datos compatibles

IBM DB2, MySQL, NoSQL, Oracle, SQL Server, Sybase y otras

Soporte de aplicaciones:

Transparente para todas las aplicaciones, incluidas Microsoft, Documentum, SAP, SharePoint, aplicaciones personalizadas y más

Soporte de Big Data:

Hadoop: Cloudera, Hortonworks, IBM; NoSQL: Couchbase, DataStax, MongoDB; SAP HANA; Teradata

Aceleración de hardware de cifrado:

AMD e Intel AES-NI, coprocesador criptográfico IBM P9

Certificación de agentes:

FIPS 140-2 Nivel 1

Soporte de contenedores:

Docker, OpenShift

Soporte de almacenamiento en la nube:

AWS: EBS, EFS, S3, S3I, S3 Glacier

AZURE: Almacenamiento en disco, archivos de Azure