Comment mes données sont-elles protégées ?

Quelles sont les certifications de Thales Data Protection on Demand ?

Thales Data Protection on Demand (DPoD) a fait l’objet d’un audit indépendant et a reçu les certifications FIPS 140-2 niveau 3, ISO 27001 et SOC Type 2.

Thales Data Protection on Demand (DPoD) dispose-t-il d’une certification FIPS ?

Les HSM utilisés pour Thales Data Protection on Demand sont certifiés FIPS 140-2 niveau 3.

Comment mes données sont-elles protégées ?

Comment séparez-vous mes données des données des autres clients ?

Les administrateurs de client ont uniquement accès aux données qui appartiennent à leur compte. Les détails et/ou les métadonnées spécifiques au client sont protégés au repos grâce au chiffrement des volumes.

Est-ce que Thales, mon fournisseur de services ou quelqu’un d’autre a accès à mes clés de chiffrement stockées dans un service HSM Cloud Luna ?

Lorsque l’instance de HSM On Demand est initialisée, le propriétaire du service crée des mots ou des phrases de passe pour les rôles de responsable de la sécurité et de responsable de la cryptographie.

Ces secrets sont utilisés dans un schéma de dérivation et sont nécessaires pour permettre au HSM de desceller le matériel cryptographique.

Seul le responsable de la sécurité/de la cryptographie est en possession de ces secrets. Il est laissé à la discrétion de ces responsables de partager les identifiants selon les besoins.

Votre chiffrement et l’intégrité de vos données sont-ils solides ?

Les détails et/ou les métadonnées spécifiques au client sont protégés au repos grâce au chiffrement des volumes.

Au sein de chaque PoP, un réseau sophistiqué de routeurs et de pare-feu assure la séparation des réseaux, l’intégrité et la confidentialité des données et de l’accès à ces données.

Au sein du réseau lui-même, des pare-feu internes séparent le trafic entre les niveaux d’application et de base de données pour garantir la confidentialité et l’intégrité, ainsi qu’un haut niveau de disponibilité.

Test de pénétration du service

Thales Data Protection on Demand fait-il l’objet de tests réguliers de pénétration des applications et du réseau ?

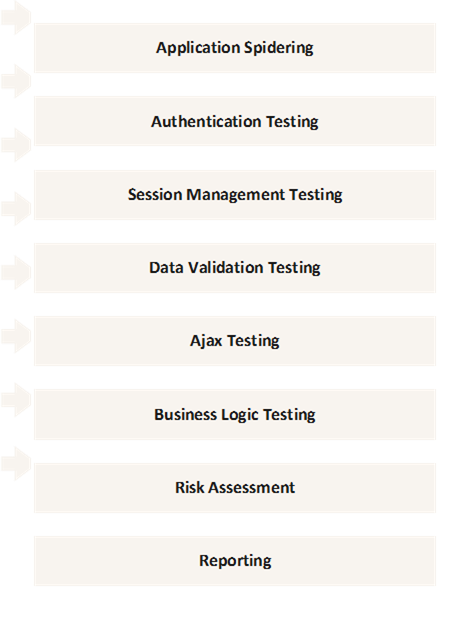

Les applications de Thales sont régulièrement soumises à des tests de pénétration des applications et du réseau par des tiers, et Thales Data Protection On Demand adhère à cette pratique. La méthodologie d’évaluation comprendra des processus d’examen structurés basés sur des pratiques reconnues comme étant les meilleures de leur catégorie, telles que définies par des méthodologies comme l’Open Source Security Testing Methodology Manual (OSSTMM) de l’ISECOM, l’Open Web Application Security Project (OWASP), le Web Application Security Consortium (WASC) et la norme de sécurité de l’information ISO 27001:2013.

Une approche d’évaluation en boîte grise de la sécurité des applications est adoptée aux fins de l’audit. La figure suivante montre certains des vecteurs d’attaque de sécurité qui sont testés. Tout problème constaté est résolu dans le cadre du cycle de développement régulier.

Gestionnaire des vulnérabilités

Pouvez-vous montrer des preuves de votre programme de gestion des vulnérabilités ?

Les applications logicielles de Thales sont régulièrement soumises à des tests de pénétration des applications et du réseau par des tiers.

La méthodologie d’évaluation comprend des processus d’examen basés sur des pratiques reconnues comme étant les meilleures de leur catégorie, telles que définies par des méthodologies comme l’Open Source Security Testing Methodology Manual (OSSTMM) de l’ISECOM, l’Open Web Application Security Project (OWASP), le Web Application Security Consortium (WASC) et la norme de sécurité de l’information ISO 27001:2013.

Quel est votre processus de correction des vulnérabilités ?

Lorsqu’un incident de sécurité potentiel est détecté, un processus défini de gestion des incidents est lancé par le personnel autorisé. Les actions correctives sont mises en œuvre conformément aux politiques et procédures définies.

Avant la mise à jour effective du service, les tâches suivantes sont effectuées :

- Test de provisionnement : ce test est effectué sur le service mis à jour dans un environnement contrôlé et réalisé par l’équipe des opérations de service de Thales. Au terme de ces tests, le code a passé avec succès trois séries de tests, chacune effectuée par un groupe différent : les tests unitaires effectués par le développeur, les tests de code Sprint effectués par le groupe d’assurance qualité et les tests de provisionnement des mises à jour de service effectués par l’équipe des opérations de service de Thales.

- Une notification de mise à jour planifiée est envoyée à tous les clients existants pour les informer de la portée de la mise à jour et de la date prévue pour la mise à jour effective du service.

- Tests de pénétration : les tests de pénétration sont effectués sur un système dédié hors production, mais fonctionnant dans le même environnement que le service opérationnel.

- À la dernière étape, toutes les données sont sauvegardées à partir du service opérationnel, ce qui permet à Thales de faire immédiatement marche arrière en cas de problème inattendu.

À quelle fréquence analysez-vous les vulnérabilités de votre réseau et de vos applications ?

Nous procédons à un examen mensuel de tous les correctifs pour les serveurs et les équipements de réseau.

Contrôles internes et procédures de Thales

Thales effectue-t-il un certain nombre de contrôles de services internes ?

Oui, Thales effectue un certain nombre de contrôles de services internes conformément à nos normes ISO 27001 et SOC2, y compris mais sans s’y limiter : la sécurité des réseaux et des informations internes, les contrôles basés sur la technologie, les contrôles environnementaux et de l’accès physique, la gestion des problèmes, la gestion du changement, la séparation des tâches, la gestion du changement des logiciels du système.

Sécurité physique des centres de données

En quoi consiste la sécurité physique d’un centre de données ?

La sécurité physique est à la base de tout service basé sur le cloud. C’est pourquoi tous les centres de données sont dotés d’une sécurité permanente, avec des patrouilles à pied et des inspections du périmètre, ainsi que des contrôles d’accès conformes aux meilleures pratiques du secteur. Les éléments suivants peuvent varier en fonction du centre de données, mais les contrôles comprennent la proximité, la biométrie, la fermeture par clé, l’usage de code PIN ou une combinaison de ces contrôles.

Les centres de données sont entièrement équipés d’un système de vidéosurveillance dans l’ensemble des installations et de leurs périmètres, avec un suivi du retrait des ressources, ce qui permet de garantir la sécurité des équipements et des données qu’ils contiennent. Les centres de données utilisent également des technologies de pointe garantissant des redondances en matière de connectivité, d’alimentation, de sûreté et de sécurité.

Quelles sont les caractéristiques de sécurité physique du service Data Protection on Demand (DPoD) de Thales ?

- Des caméras de vidéosurveillance sont réparties dans chaque bâtiment

- Protection assurée 24 h/24 et 7 j/7 : aucun accès non sécurisé au centre de données

- L’authentification multifactorielle est utilisée à tout moment pour l’accès au centre de données

Résilience du réseau

Comment Thales conserve-t-il la possibilité de choisir le réseau le plus résilient à tout moment ?

Le centre de données privé est doté de connexions multifournisseurs et de réseaux indépendants des principaux fournisseurs d’accès à Internet, et est situé à proximité des principaux hubs Internet.

Comment les connexions réseau aux centres de données sont-elles assurées ?

Les connexions réseau aux centres de données sont assurées par des liaisons sécurisées avec une bande passante à haute capacité sur des connexions en fibre afin de garantir une latence minimale dans le traitement des demandes d’authentification. Toutes les connexions en fibre entrent dans les bâtiments du centre de données via des chambres fortes en béton sécurisées.

Sur quoi repose l’infrastructure réseau interne du PoP ?

L’infrastructure du réseau interne du PoP est construite sur un réseau fibre à haut débit pour assurer un débit de grande capacité. Cette infrastructure utilise des connexions multiples par le biais de pare-feu et de routeurs hautement sécurisés afin d’assurer une redondance totale ainsi qu’une distribution optimale du trafic.

Quelles sont les caractéristiques de sécurité réseau des PoP du service Thales Data Protection on Demand ?

- Les centres de données sont indépendants des opérateurs de réseau

- Plusieurs canaux de fibre dans chaque centre de données

- Utilisation de plusieurs fournisseurs d’accès à Internet pour garantir un accès continu à l’Internet à haut débit

Redondance de l’alimentation électrique

Comment l’électricité est-elle fournie aux centres de données ?

Les centres de données sont alimentés en électricité par un réseau souterrain, qui est ensuite complété et soutenu par des générateurs diesel redondants (N+1) sur site avec un stockage local de carburant diesel.

L’alimentation électrique est fournie aux salles par des systèmes CPS/UPS redondants (N+1) afin de garantir une alimentation continue. L’alimentation des racks d’équipement PoP est assurée par des unités de distribution d’énergie (PDU) redondantes. Cela permet de garantir un accès continu à l’Internet à haut débit.

Sauvegarde et récupération des données

Sur quoi Thales s’appuie-t-il pour conserver des copies des volumes de stockage ?

Au sein du cloud, Thales s’appuie sur les instantanés pour conserver des copies des volumes de stockage associés aux instances d’application.

Des instantanés sont pris et supprimés régulièrement. Les sauvegardes des bases de données sont gérées à l’aide de sauvegardes de bases de données relationnelles. Les journaux des demandes sont conservés en ligne et stockés en toute sécurité pendant une période déterminée. Les données sont conservées pendant une période qui est liée à la conformité relative propre à la région où les données sont stockées.

À quelle fréquence effectuez-vous des tests de restauration à l’échelle du service ?

Un test de restauration à l’échelle du service est effectué chaque année. Pour ce test, une bande est rappelée du stockage hors site et les données sont restaurées dans un environnement de test.

Thales dispose-t-il d’un plan de récupération d’urgence ?

Oui. Thales déploie un plan formel de récupération d’urgence. Le plan est maintenu et testé chaque année. Tout problème identifié au cours du test fait l’objet d’une discussion formelle et des plans de remédiation sont mis en place. En outre, Thales dispose d’un plan formel de continuité des activités, qui est révisé chaque année pour déterminer si des mises à jour sont nécessaires. Les procédures pour traiter les erreurs de traitement mineures et les pannes sont documentées.