Qu’est-ce que la cryptographie post-quantique (PQC) et pourquoi est-il si important de s’y préparer ?

L’informatique quantique progresse rapidement ; la possibilité d’une cyberattaque quantique ne tardera pas à se concrétiser. Les cyberattaques quantiques seront capables de paralyser de grands réseaux en quelques minutes. Tout ce sur quoi nous comptons aujourd’hui pour sécuriser nos connexions et nos transactions sera menacé par les ordinateurs quantiques, ce qui compromettra toutes les clés, certificats et données. Les cybercriminels, dotés d’une puissance quantique leur permettant de briser les algorithmes de chiffrement traditionnels, peuvent analyser d’énormes quantités de données ou pirater des infrastructures critiques en quelques secondes.

La cryptographie post-quantique (PQC), également connue sous le nom de Cryptographie résistante à l’informatique quantique (QRC), se concentre sur le développement d’algorithmes et de protocoles cryptographiques capables de résister à la puissance de calcul quantique.

Adoptez dès maintenant une stratégie crypto-agile, si ce n’est pas déjà fait, et commencez à vous préparer à la PQC dès que possible.

Commencez dès aujourd’hui avec notre outil gratuit d’évaluation des risques PQC qui ne vous prendra que 5 minutes.

Comprendre la cryptographie post-quantique (PQC)

videomodalbutton

62 %

des personnes interrogées dans l’enquête sur les menaces liées aux données de Thales ont déclaré que le décryptage du réseau était la menace de sécurité la plus préoccupante concernant la cryptographie post-quantique, Harvest Now Decrypt Later (HNDL) étant la préoccupation la plus immédiate concernant l’informatique quantique.

Questions fréquemment posées par nos clients

L’informatique quantique utilise des bits quantiques appelés qubits, qui sont basés sur la physique quantique et leur confèrent des propriétés différentes de celles des ordinateurs actuels. Les ordinateurs quantiques ne sont pas tenus de traiter chaque combinaison dans un ordre séquentiel comme le sont les ordinateurs aujourd’hui. Les qubits peuvent traiter différentes informations simultanément, produisant simultanément des centaines de solutions possibles.

La cryptographie à clé publique moderne est basée sur la factorisation pour les algorithmes RSA, ou les problèmes de logarithme discret pour le SA, Diffie-Hellman, et la cryptographie sur les courbes elliptiques (ECC). Bien qu’il s’agisse aujourd’hui d’une protection suffisante, en utilisant un ordinateur quantique, un pirate informatique serait capable de pénétrer les algorithmes ou de réduire la force des clés cryptographiques symétriques et des hachages cryptographiques en quelques minutes. La cryptographie post-quantique utilise un nouvel ensemble d’algorithmes quantiques résistants, créés par des chercheurs et testés par des organismes de normalisation de l’industrie tels que le NIST et l’ANSSI, qui forment petit à petit partie intégrante des exigences de conformité.

Pour commencer, les ordinateurs quantiques coexisteront parallèlement aux ordinateurs d’aujourd’hui et seront utilisés principalement à des fins spécialisées. Dans un premier temps, les ordinateurs quantiques ne supplanteront probablement pas les serveurs cloud, mais fonctionneront plutôt en parallèle du cloud, offrant aux entreprises des capacités informatiques quantiques dans un modèle « en tant que service ». Ils promettent toutefois de révolutionner notre idée du calcul ; il est donc important de se préparer, autant que possible, aux changements futurs en pratiquant la crypto-agilité.

Pour vous préparer à la crypto post-quantique (PQC), évaluez votre exposition au risque et créez un plan pour atténuer ce risque. Il est recommandé d’utiliser des solutions hybrides qui dépendent à la fois d’algorithmes classiques et quantiques. Commencez à vous préparer dès aujourd’hui en évaluant votre inventaire cryptographique et votre préparation globale à la PQC. Commencez à planifier une architecture sécurisée sur le plan quantique, y compris la prise en charge de nouveaux algorithmes.

Tout d’abord, commencez par examiner toutes vos applications qui gèrent des informations sensibles. Si vous deviez modifier un algorithme, l’application fonctionnerait-elle toujours ? Si tel n’est pas le cas, que devez-vous faire pour la faire fonctionner ? Assurez-vous de suivre le même processus pour chaque application crypto-dépendante de votre organisation afin d’élaborer un plan qui permettra la continuité des activités. Plus vous commencez tôt, plus cela votre organisation parviendra à assurer une transition en douceur vers la protection de ses données dans un environnement PQC.

Tout porte à croire que l’ère quantique débutera dans les prochaines années. Les organisations mettent généralement quelques années pour mettre en œuvre le changement dans l’ensemble de leur infrastructure. Pour se préparer à un environnement PQC, les organisations doivent prendre des mesures dès maintenant pour protéger leurs données, leur propriété intellectuelle et bien plus encore contre les pirates informatiques utilisant des ordinateurs quantiques. Par exemple, les organisations ne savent généralement pas où se situent leurs clés, où le chiffrement est utilisé, ni quelles données sont protégées et comment. Si vous attendez que les ordinateurs quantiques soient largement répandus, vous vous exposez à des années de vol, de corruption et de non-respect des réglementations quantiques, telles que la certification CSNA 2.0 relative à la signature de code à sécurité quantique. Les exigences en matière de stockage des données étant à long terme, les pirates utilisent une stratégie « Harvest Now, Decrypt Later » (récolter maintenant et décrypter plus tard), ce qui crée encore plus de risques à l’avenir.

Certains secteurs sont particulièrement vulnérables aux attaques quantiques actuelles et futures, en partie à cause de la durée de vie des données ou des clés, mais aussi en partie à cause de la stratégie « Harvest Now, Decrypt Later » utilisée par les cybercriminels. Cela concerne tout logiciel nécessitant une authentification pour les appareils intelligents dans l’IdO, les communications confidentielles utilisant un VPN, les identités numériques utilisées par les gouvernements et les entreprises pour valider les utilisateurs, ainsi que toutes les clés ou données ayant une longue durée de vie, comme dans les certifications de signature de code, l’infrastructure à clé publique ou les applications médicales.

Préparer votre organisation à un avenir quantique dès aujourd’hui

Loin d’être réservés aux films de science-fiction, les ordinateurs quantiques existent à l’heure actuelle et les organisations s’efforcent de les commercialiser.

La préparation post-quantique commence par la crypto-agilité

La crypto-agilité est une stratégie commerciale qui vous permet de pérenniser votre organisation par les moyens suivants :

- Avoir la flexibilité de changer rapidement les protocoles, les clés et les algorithmes

- Utiliser une technologie flexible et évolutive

- Réagir rapidement aux menaces cryptographiques, telles que l’informatique quantique

- Compléter votre pile technologique avec un minimum de perturbations, voire aucune

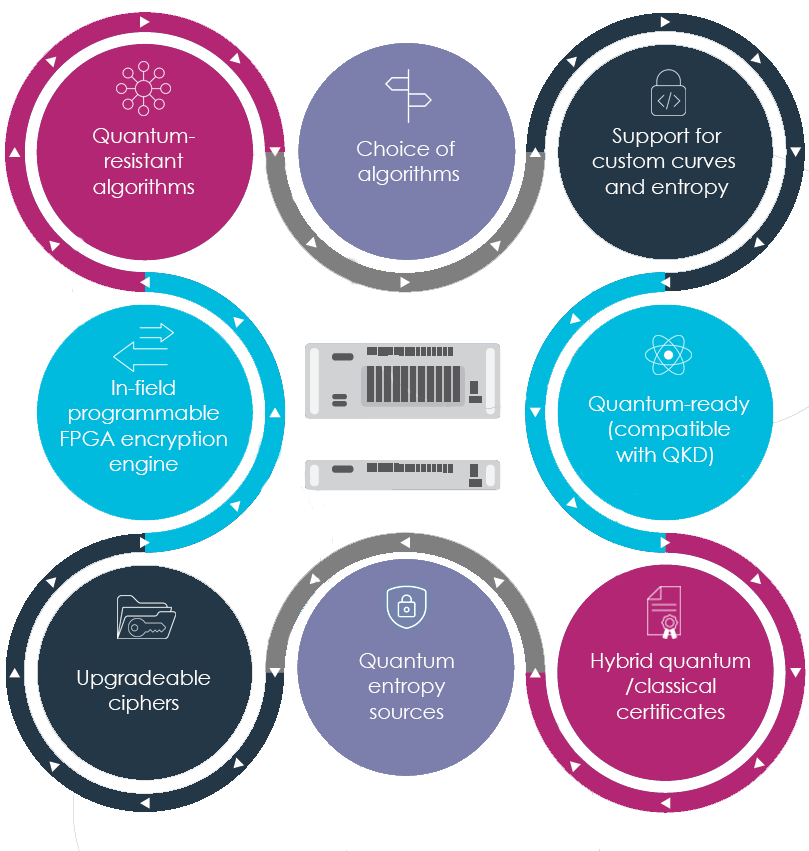

Les produits Thales ont été spécialement conçus pour vous aider à être crypto-agile et sécurisé face à l’informatique quantique

Établir une stratégie post-quantique à l’épreuve du temps

Pour protéger une entreprise contre les menaces quantiques, il faut des solutions de cybersécurité qui prennent en charge les algorithmes résistants à l’informatique quantique (QRA) et qui offrent également des options pour la distribution de clés quantiques (QKD) et la génération de nombres aléatoires quantiques (QRNG). Thales s’engage à fournir des solutions qui prennent en charge une stratégie agile de cryptographie post-quantique.

Algorithmes résistants à l’informatique quantique

Les QRA sont essentiels à la protection contre les attaques quantiques, qu’il s’agisse de cryptographie basée sur un treillis, multivariée, basée sur un hachage ou basée sur un code.

Distribution de clés quantiques

Le QKD répartit les clés de chiffrement entre les parties concernées sur la base des principes de la physique quantique et des propriétés de la mécanique quantique

Génération de nombres aléatoires quantiques

La QRNG est une source de nombres aléatoires à haut débit exploitant le caractère aléatoire inhérent à la mécanique quantique pour créer des clés de chiffrement.

Il y a trois éléments constitutifs d’une solution quantique sûre, que nous avons mis en œuvre dans le cadre de notre travail avec Wells Fargo pour éliminer certains risques. Cela commence dès l’étape de génération des clés : comment créez-vous les clés que vous utilisez dans votre système ? De quel type de clés s’agit-il ? Ensuite, il y a les algorithmes : comment en prenez-vous soin ? Il s’agit là de l’aspect gestion. Enfin, sur le plan générationnel, l’objectif est de produire des clés fondamentalement imprévisibles. Ce sont ces trois éléments qui constituent une clé robuste.

Démarrez votre préparation post-quantique avec le kit de démarrage PQC

Thales et Quantinuum se sont associés pour créer un kit de démarrage PQC qui accélère le processus de test de mesures à résilience quantique dans un environnement sûr.

Solutions Quantum-Ready de Thales

Faites confiance aux HSM Luna en tant que base crypto-agile leader du marché pour la confiance numérique afin de réduire les risques, garantir la flexibilité, gérer facilement les clés et simplifier les intégrations.

Protégez les clés de chiffrement avec les modules de sécurité matériel Luna

Les HSM protègent les clés à sécurité quantique :

- Signature basée sur le hachage (SP 800-208)

- HSS – Schéma de signature hiérarchique (version multi-arbre de LMS)

- XMSS – Schéma de signature Merkle étendu

- XMSSMT – XMSS multi-arbre

- SPHINCS+ (SLH-DSA)

- Kyber (ML-KEM)

- Dilithium (ML-DSA)

Implémentez votre propre cryptographie post-quantique à l’aide du module de fonctionnalité (FM) de Luna ou avec les FM/intégrations de divers partenaires

Injectez de l’entropie quantique avec QRNG et le stockage de clés sécurisé de Luna HSM

Pour des applications critiques où des nombres aléatoires de haute qualité sont essentiels

Sécurisez les données en transit avec des dispositifs de chiffrement haut débit (HSE)

Les HSE de Thales incluent un cadre pour prendre en charge le QRA via une mise à niveau du micrologiciel. Les solutions Thales HSE prennent en charge les quatre algorithmes à clé publique résistants à l’informatique quantique NIST (finalistes) dans tous les produits (ainsi que d’autres algorithmes non finalistes).

Les HSE de Thales sont prêts pour le quantique et compatibles QKD depuis plus d’une décennie.

La génération quantique de nombres aléatoires est intégrée à la solution HSE.

Les solutions de chiffrement réseau Thales HSE prennent en charge la cryptographie post-quantique avec une architecture crypto-agile basée sur FPGA.