Minacce persistenti avanzate

Una minaccia persistente avanzata è un attacco informatico sofisticato lanciato tipicamente da nazioni o criminali informatici sofisticati che ottengono un accesso non autorizzato a sistemi informatici / reti e non vengono individuati per lunghi periodi di tempo. Tali attacchi non sono improvvisati. Al contrario, vengono pianificati a lungo con obiettivi specifici.

Le violazioni dei dati continuano nonostante le difese a perimetri ed endpoint che le aziende implementano per identificare e bloccare minacce persistenti avanzate. Queste contromisure non sono state sufficienti per impedire furti di dati sensibili da parte di criminali informatici sofisticati. Le aziende hanno capito che proteggere i dati sensibili tramite controllo degli accessi, crittografia e tokenizzazione rappresenta l’ultima linea di difesa per evitare che i dati vengano esposti e ridurre i rischi aziendali complessivi.

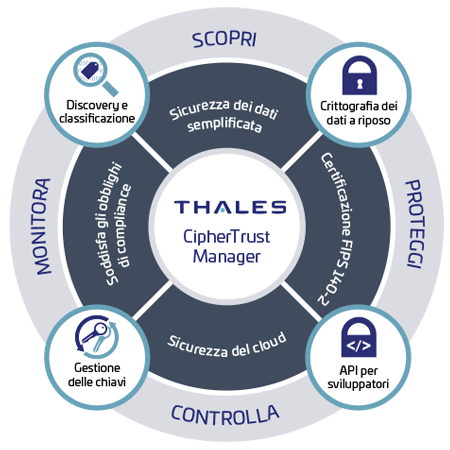

La CipherTrust Data Security Platform di Thales permette alle aziende di proteggere dati sensibili e business-critical dalle minacce persistenti avanzate. La piattaforma CipherTrust permette alle aziende di scoprire, proteggere e controllare i propri dati sensibili grazie a un sistema di protezione dei dati unificato di nuova generazione. Questa soluzione rimuove le complessità insite nella protezione dei dati, accelera i tempi di messa in conformità e protegge la migrazione nel cloud: in questo modo dovrai dedicare meno risorse alle operazioni di sicurezza dei dati e agli onnipresenti controlli di conformità, riducendo al contempo i rischi per tutta l’organizzazione.

- Sfide

- Soluzioni

- Vantaggi

Le minacce persistenti avanzate sono attacchi sofisticati e personalizzati concepiti per aggirare le misure tradizionali di protezione del perimetro di rete e degli endpoint utilizzate dalle aziende. Queste minacce operano nei modi descritti qui di seguito, per cui è difficile individuarle e proteggersi da esse.

- Aggirano sistemi basati su firme: i tradizionali antivirus non riescono a identificare e bloccare le minacce persistenti avanzate poiché si affidano a firme che utilizzano tecniche di corrispondenza delle sequenze. Al contrario, le minacce persistenti avanzate sono polimorfe e cambiano spesso caratteristiche identificabili come nomi e dimensioni dei file e la crittografia per rendere il malware irriconoscibile.

- Generano attività degli utenti insolite: le minacce persistenti avanzate generano attività utenti insolite, aumentando ad esempio gli accessi durante la notte con credenziali compromesse o causando flussi di grandi quantità di dati da sistemi interni a server esterni di comando e controllo operati dai criminali informatici che hanno intenzione di sottrarli. Pochissime soluzioni di sicurezza monitorano le anomalie nel comportamento degli utenti che causano violazioni di dati.

- Nuove sfide legate all’adozione del cloud: la maggiore adozione di infrastrutture cloud ibride introduce una serie di sfide se i controlli di sicurezza attuali di un’azienda non sono ben integrati. Ciò introduce punti ciechi nel sistema di sicurezza, ad esempio Shadow IT in cui vengono utilizzate applicazioni SaaS (Software-as-a-Service) non autorizzate da divisioni aziendali che mettono a rischio i dati aziendali sensibili.

Le aziende hanno capito che investire in un sistema di sicurezza completo rappresenta l’ultima linea di difesa contro le minacce persistenti avanzate. Con una soluzione di sicurezza dei dati solida che include funzionalità di data discovery e protezione dei dati, controllo granulare degli accessi e gestione centralizzata delle chiavi, qualunque azienda può crittografare / tokenizzare i dati sensibili tra cui informazioni di identificazione personale, informazioni relative allo stato di salute e dati finanziari (numeri di carte di credito o di conti). Questi dati vengono quindi resi illeggibili e non hanno più alcun valore per i criminali informatici.

La CipherTrust Data Security Platform di Thales unifica data discovery, classificazione, protezione dei dati e controlli degli accessi granulari senza precedenti con una gestione centralizzata delle chiavi, il tutto in un unico luogo.

- Scopri e classifica i dati: scoprire e classificare i tuoi dati sensibili è fondamentale per iniziare questo processo. Conoscere la posizione dei tuoi dati aziendali sensibili all’interno dell’azienda ed essere consapevole del tipo di rischio per quanto riguarda la privacy e la messa in conformità dei dati rappresenta un primo passo importante

- Proteggi dati sensibili: implementare le tipologie adatte di controlli degli accessi e criteri di crittografia o tokenizzazione per offuscare i dati impedisce l’esposizione di dati sensibili a utenti non autorizzati o criminali informatici sofisticati.

- Controlla le chiavi di crittografia: qualunque soluzione crittografica robusta dipende dalla sicurezza delle chiavi crittografiche utilizzate per crittografare i dati. Con la distribuzione in aumento di soluzioni crittografiche di repository di dati isolati da parte delle aziende, queste ultime devono essere in grado di gestire criteri di sicurezza nei diversi compartimenti isolati, con una gestione centralizzata del ciclo di vita delle chiavi e un controllo granulare degli accessi a chiavi e dati.

La CipherTrust Data Security Platform offre alle aziende i vantaggi seguenti nella loro lotta contro le minacce persistenti avanzate.

• Semplifica la sicurezza dei dati: scopri, proteggi e controlla i dati sensibili ovunque si trovino grazie a un sistema unificato di protezione di ultima generazione. La CipherTrust Data Security Platform semplifica l’amministrazione della sicurezza dei dati con una console centralizzata di gestione a pannello unico che fornisce alle piattaforme strumenti potenti per scoprire e classificare dati sensibili, lottare contro le minacce persistenti avanzate, impedire accessi impropri e stabilire controlli persistenti anche quando i dati vengono archiviati nel cloud o nell’infrastruttura di qualunque fornitore esterno. Le aziende possono facilmente scoprire e risolvere lacune in materia di privacy, dare la precedenza alla sicurezza e prendere decisioni consapevoli sul rispetto di privacy e sicurezza prima di implementare la trasformazione digitale.

• Tempi più rapidi di messa in conformità: gli enti normativi e gli ispettori richiedono che le aziende abbiano il controllo dei dati regolati e sensibili e preparino dei rapporti per provare la loro conformità. Le funzionalità della CipherTrust Data Security Platform, tra cui data discovery e classificazione dei dati, crittografia, controllo degli accessi, registri di controllo, tokenizzazione e gestione delle chiavi supportano i requisiti onnipresenti in materia di sicurezza e privacy dei dati. Tali controlli possono essere aggiunti velocemente a nuove implementazioni o in seguito all’evoluzione dei requisiti di compliance. La natura centralizzata e flessibile della piattaforma permette l’aggiunta rapida di nuovi controlli tramite licenze e la distribuzione programmata dei connettori necessari a seguito di nuovi requisiti in materia di protezione dei dati.

• Migrazione nel cloud sicura: offre soluzioni avanzate di crittografia e di gestione centralizzata delle chiavi che permettono alle aziende di archiviare in sicurezza i dati sensibili nel cloud. La piattaforma offre soluzioni BYOE (Bring Your Own Encryption) multicloud avanzate per impedire la dipendenza dalla crittografia da parte del fornitore del servizio cloud e garantire la mobilità dei dati, proteggendo in maniera efficiente i dati su più fornitori con una gestione delle chiavi crittografiche centralizzata e indipendente. Le aziende che non detengono una crittografia propria possono comunque attenersi alle best practice del settore gestendo le chiavi dall'esterno con CipherTrust Cloud Key Manager. CipherTrust Cloud Key Manager supporta casi d’uso BYOK (Bring Your Own Key) su diverse infrastrutture cloud e applicazioni SaaS.