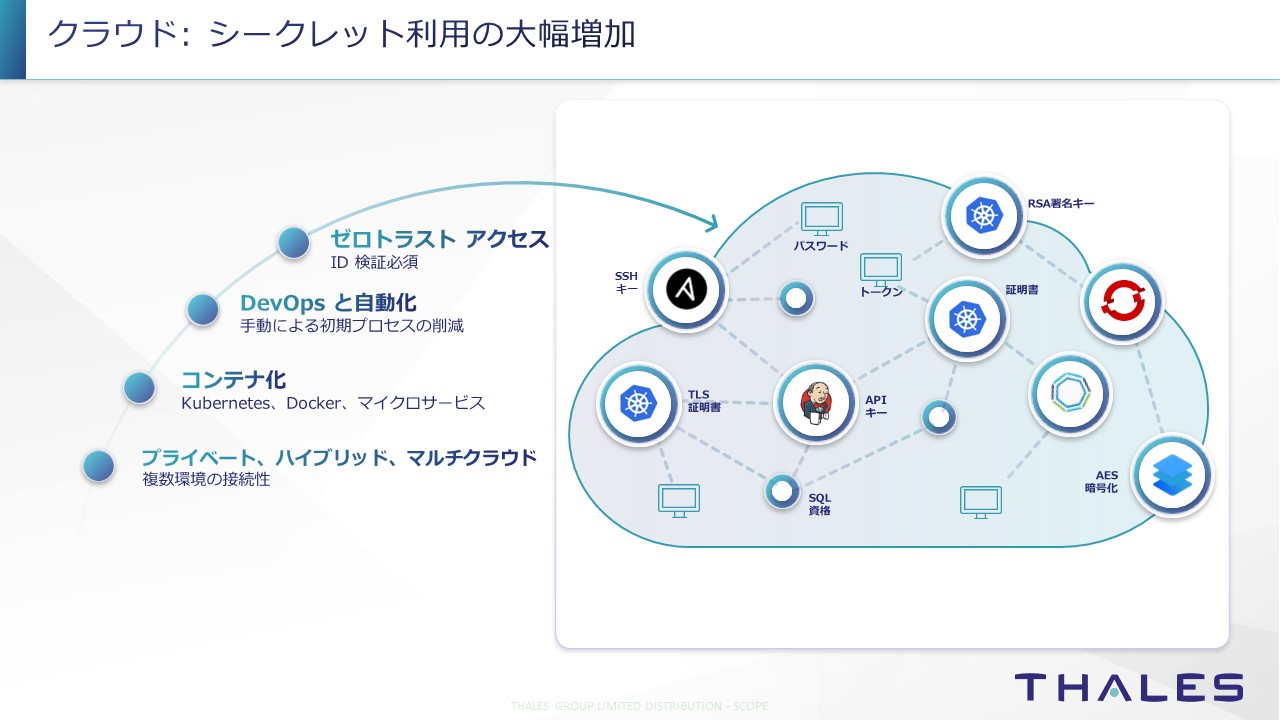

クラウドでホストされているかオンプレミスでホストされているかにかかわらず、最新のアプリケーションと統合により、シークレットの必要性が加速しています。これらのシークレットは、アプリケーション間で転送されるデータアクセスを制御します。Web ページからの情報の送信、API への安全なリクエストの実行、クラウドデータベースへのアクセス、または現代の企業がデジタルトランスフォーメーションと自動化の推進中に遭遇するその他の無数のケースです。ただし、アクセス制御を堅牢にするためには、企業はライフサイクル全体にわたってそれぞれのシークレットを効果的に管理し、侵害から保護する必要があります。これはまさにシークレット管理によって保証されることです。

シークレット管理の重要な概念

シークレット管理とは何ですか?

シークレット管理とは、デジタル認証資格情報のライフサイクルを安全に保存、アクセス、一元管理するためのツールと方法を指します。これには、パスワード、暗号鍵、API、トークン、証明書などの機密データが含まれます。これらのシークレットは、組織の IT エコシステム内のアプリケーションまたはサービスにアクセスするユーザーまたはマシンを認証します。

シークレット管理における人間の役割を最小限に抑えることで、組織は組織的なアプローチを使用して機密データやシステムへの不正アクセスを防止することで、データ侵害、個人情報の盗難、その他の個人情報関連の問題を回避できます。

- 特権アカウントの認証情報

- パスワード

- TLS/SSL証明書

- SSHキー

- APIキー

- 暗号鍵

人が関与するパスワードは最もよく知られたタイプのシークレットですが、人以外のシークレットはより遍在しており、管理と安全性を確保することがより困難です。IoT デバイス、アプリ、API、コンテナ、マイクロサービスなど、人間以外のエンティティ (総称してマシンと呼ばれます) の急増に伴い、マシンのシークレットが急増しており、侵害の可能性と影響を制限するために自動管理が必要になっています。

座談会(炉端会議)「シークレット管理とは何ですか?必要な理由は?(英語)」

シークレット管理の課題

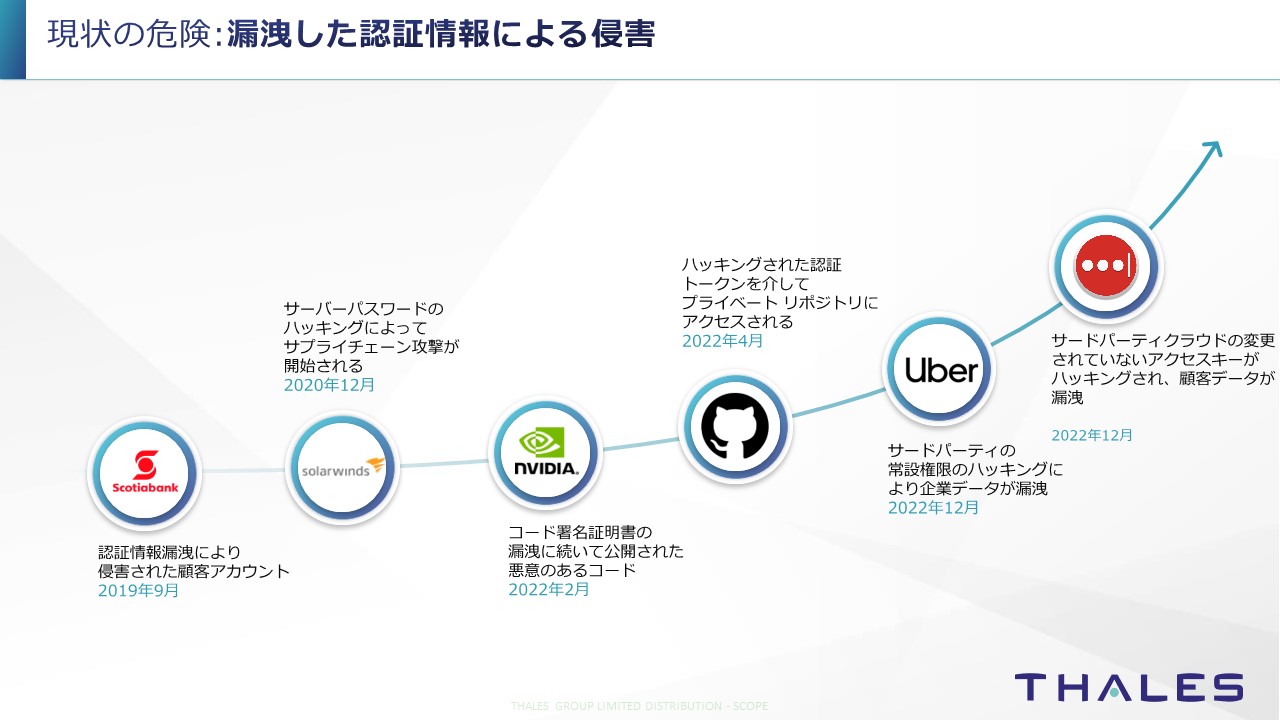

シークレット管理が不十分だと、組織は多くのサイバーリスクにさらされる可能性があります。Verizon の 2023 年データ侵害調査報告書では、盗まれた認証情報または侵害された認証情報が、攻撃者がビジネスの至宝であるデータに侵入する主な媒体であることを示しています。認証情報は (個人データとともに) 侵害時に最も求められる資産であり、侵入するための鍵だからです。

データ侵害の 74% には人的要素が関与しており、認証情報の盗難は、侵入者が企業ネットワーク内をラテラルムーブメント(水平展開)を行い、権限を昇格させるために必要な第 2 ステップとなりえます。Web ベースのアプリケーションに関する侵害の 80% 以上は、認証情報の盗難に起因すると考えられます。Verizon によると、過去 5 年間で、盗まれた認証情報の使用が侵害の最も一般的な侵入口となっています。

不十分なシークレット管理の問題の一部は、組織がこのプロセスを正常に実装する際に直面する課題です。IT エコシステムが複雑になり、シークレットが多様かつ多数になるほど、シークレットを安全に保存、転送、追跡することが難しくなります。

シークレット利用の拡大

上記のシークレットの一般的な用途に加えて、シークレットは、社内で開発されたソリューションと市販の既製ソリューション(COTS)、継続的インテグレーション/継続的デプロイメント (CI/CD) パイプラインの両方を含め、コンテナ化されたアプリケーションにハードコードされた資格情報、ロボティック プロセス オートメーション (RPA) プラットフォーム、ビジネス クリティカルなアプリケーション に埋め込まれます。これにより、シークレットのスプロールと呼ばれる、シークレット利用がさらに広範囲に発生するようになります。

包括的な可視性の欠如

シークレット利用が無秩序に広がると、シークレットの管理がさらに困難になります。一部の企業では、SSH キーの数だけでも数百万に達する可能性があります。管理者、開発者、その他のチームメンバーが全員、シークレットを個別に管理する分散型の方法では、この欠点に悩まされます。すべての IT エコシステムにわたる統一された可視性がなければ、セキュリティホールや監査の問題が確実に存在します。

ハードコードされたデフォルトのシークレット

ハードコードされたデフォルトの資格情報は、アプリケーションや IoT デバイスとともに配布および展開されることが多く、スキャン ツールや辞書形式の攻撃、または推測攻撃を使用して簡単に解読できます。また、シークレットは、DevOps テクノロジーのスクリプトやファイルに日常的にハードコーディングされており、自動化されたプロセス全体のセキュリティを危険にさらしています。

DevOpsツール

DevOps 環境では、シークレット管理の課題がさらに増大します。DevOps チームは通常、数十のオーケストレーション、構成管理、Ansible や Docker などのその他のツールやテクノロジーを活用し、機能するためにシークレットを必要とする自動化やその他のスクリプトに依存します。これらのシークレットはすべて、資格情報のローテーション、時間/アクティビティ制限付きアクセス、監査などを含むセキュリティのベスト プラクティスに従って管理する必要があります。

手動のシークレット管理プロセス

手動プロセスは煩雑でエラーが発生しやすいことが知られています。管理が不十分であると、シークレットが秘密のままになる可能性が低くなり、侵害の機会が生じます。一般に、手動による機密管理プロセスが増えると、セキュリティ上の欠陥や不正行為が発生する可能性が高くなります。

エンタープライズ向けシークレット管理ソリューションと、ベストプラクティスの必要性

エンタープライズ向けシークレット管理ツールと、ベストプラクティスは、直接的な経済的損失、風評被害、法的暴露、規制上の罰金など、組織に悲惨な結果をもたらす可能性がある、これらの課題を解決し、機密データへの不正アクセスを防止し、データ侵害や企業および個人の機密データの不正操作のリスクを軽減します。

企業はシークレット管理ソリューションを使用して、ITエコシステムのシークレットを一元管理します。これらのツールと確立されたベストプラクティスにより、スクリプトへのシークレットのハードコーディング、デフォルトのパスワードの使用、手動によるパスワードの共有、資格情報のローテーションの失敗など、不適切な手動シークレット管理に関連するリスクが軽減されます。シークレット管理ツールは手動プロセスを置き換え、組織全体のシークレットの一元的な可視性、監視、管理を提供します。

シークレット管理の基礎は、組織内のすべての種類のシークレットとその場所を特定し、インベントリを継続的に維持することです。インベントリの作成に加えて、CI/CD パイプライン、コンテナ、一時環境、IoTデバイス、RPAプロセス、社内開発アプリケーションのセキュリティ保護など、すべてのシークレット管理のユースケースを特定することも同様に重要です。

この包括的なインベントリは、組織がセキュリティとコンプライアンスの目的でシークレットをより効果的に監視および監査するのに役立ちます。プロセスの性質上、監査はシークレット管理に不可欠な部分です。組織は少なくとも、誰がどのシステムと役割でシークレットを要求したか、シークレットがいつ誰によって使用されたか、シークレットの有効期限がいつ切れたかなどを監視および監査する必要があります。

シークレット管理のベストプラクティス

効果的かつ効率的なシークレット管理プロセスの柱は次のとおりです。

- 包括的なシークレットのインベントリを作成 これがシークレット管理の基本です。知らないものを守ることはできません。時間をかけて、組織全体で使用されているすべてのシークレットを網羅していきます。

- 包括的なシークレット管理のポリシーを作成 ポリシーでは、デフォルトまたはハードコーディングされたシークレットの使用を禁止しながら、シークレットのライフサイクル (強度、有効期限、ローテーション、破棄) を管理する厳格なルールを設定する必要があります。

- 自動化、自動化、自動化 シークレット管理プロセスから人間の要素を排除し、自動化プラットフォームに依存してシークレットを作成、管理、配布、維持します。

- 鍵管理ソリューションを使用してデータを暗号化 保存、通信、および利用中のデータを暗号化する鍵管理ソリューションは、鍵を保存および管理し、データの暗号化または復号化が必要なときに自動的に提供します。また、各データセットやリソースを異なる暗号鍵で暗号化し、アクセスをより細かく制御することも可能になります。

- 頻繁なシークレットのローテーション 潜在的な侵害の影響を制限するために、シークレットは定期的に変更する必要があります。シークレットが長期間変更されないままであると、より多くのユーザーやシステムがそのシークレットにアクセスし、セキュリティが侵害される可能性があります。シークレット管理ツールを使用する場合は、必ずそのローテーション機能を使用し、ローテーションを十分に高い頻度に設定してください。

- 職務分掌と、データをシークレットからの分離 侵害の可能性を制限するために、職務分掌を行い、シークレットをデータから切り離すことが常にベストプラクティスです。

- 権限の管理 最小権限の原則に従うことが重要です。つまり、ユーザーまたはアプリケーションには、その役割を実行するために必要な場合にのみ権限が付与されます。アクセスが不要になった場合は、アクセスを取り消す必要があります。監視と説明責任を向上させるために、特権セッションを注意深く監視する必要があります。

- 不正アクセスの検知 不正はいつ起こるかどうかの問題ではありません。不正アクセスを監視および特定するための堅牢なプロセスを確保し、不正行為を現象させ組織への影響を軽減するためのインシデント対応プロセスを確立します。

- 従業員へのトレーニング シークレット管理のベストプラクティスについて、すべての部門にわたって従業員をトレーニングすることが不可欠です。これは、シークレット管理のポリシーとベストプラクティスを強制し、コストのかかる間違いや見落としの可能性を制限するための最良の方法です。

シークレット管理ツールの選択

専用のシークレット管理ソリューションを使用することを強くお勧めします。ほとんどのクラウド プロバイダーには、シークレット管理を提供するサービスが少なくとも 1 つあります。たとえば、AWS の場合、推奨されるソリューションはAWS Secret Manager 、Google はそのSecret Manager の使用を推奨し、Azure の推奨されるサービスはKey Vaultです。ほとんどの顧客が置かれているマルチクラウド環境では、複数のクラウドプロバイダーにまたがるシークレット管理ソリューションが必要です。

企業は、マルチクラウド戦略を導入する場合、クラウドに依存しないシークレット管理ソリューションの使用を検討する必要があります。クラウド中立のソリューションにより、すべてのクラウドプラットフォーム (オンプレミス含む) で 1つのシークレット管理ソリューションを使用できるようになります。

適切なシークレット管理ソリューションの選択

シークレット管理ソリューションを選択する際には、次の一連のアクションに留意する必要があります。

- 市場調査 オープンソースや商用ソリューションなど、利用可能な機密管理ツールの種類を特定します。

- 組織特有の要件の考慮 シークレット管理ツールを選択するときは、組織の特有の要件と使用例を考慮してください。特定されたツールが現在および将来のビジネス ニーズを満たしているかどうかを検討してください。組織がより多くの環境や地域に拡大するにつれて、さまざまなプラグインをサポートするスケーラブルな統合機能をソリューションに組み込むことが不可欠になります。

- セキュリティと暗号化のレベルの評価 ツールによって提供されるセキュリティと暗号化のレベルを評価します。このソリューションは、シークレットのローテーション、ジャストインタイム アクセス、および、量子暗号の脅威に対する適切な耐性を備えた暗号化のオプションを提供しますか?

- インテグレーションの容易の考慮 組織の環境内の他のツールやシステムとのインテグレーションの容易さを考慮してください。適切なプラットフォームでは、シームレスなクロス環境のプラットフォームで、様々なプラットフォーム間でのワークフローの実行が可能になる必要があります。選択したソリューションは特定の環境に完全に依存せず、各種クラウドおよび従来のIT環境で動作する必要があります。さらに、Kubernetes やDockerなどの最も一般的なクラウド プラットフォームとの統合をサポートする必要があります。

- サポートとドキュメントのレベルの評価 ツールのベンダーまたはコミュニティが提供するサポートとドキュメントのレベルを評価します。

- 実コストと予算の制約の考慮 シークレット管理ツールを選択するときは、実際の総コストと予算の制約を考慮してください。隠れたコストによって支出が増加する可能性があり、ソリューションが費用対効果の高い選択肢ではなくなる可能性があります。

- 規制要件またはコンプライアンス要件に留意 シークレット管理ツールの選択に影響を与える可能性がある規制要件またはコンプライアンス要件に留意してください。データ主権と地域毎の要件によって選択肢が制限される場合があるため、管轄区域ごとにコンプライアンスを提供するソリューションを探す必要があります。

- 概念実証(PoC)またはトライアルの実施 最終的な決定を下す前に、概念実証(PoC)またはツールのトライアルを実施することを検討してください。これは、ツールが期待通りの動作を行うために不可欠です。

データベースの保護

タレスはエンタープライズ向けシークレット管理に

どのように取り組んでいるか

CipherTrust Secrets Managementは、 Akeyless Vault を活用した最先端の

ツールで、複数のクラウドにわたってシークレットを保護し、GitHub、Kubernetes、 OpenShift、その他多くのDevOpsアプリケーションとの

シームレスな統合を提供します。

要約

シークレット管理、暗号化、および鍵管理を総合すると、組織は機密データやシステムへの不正アクセスを防止し、データ侵害や個人情報の盗難や操作を回避できます。資格情報と機密情報は最も標的とされる資産であり、データ侵害の主なベクトルであるため、これらのセキュリティソリューションは、新たな脅威から組織を守る最良の方法です。

ただし、保護を効果的かつ堅牢にするには、組織は新たな脅威を常に把握し、それに応じて対応を調整する必要があります。これにはシークレットと鍵の管理も含まれており、ポスト量子暗号の開発を考慮すると機敏性が重要な機能となります。

組織は、シークレットの拡散による課題を最小限に抑え、ビジネスの安全性を確保するためにシークレット管理を優先する必要があります。

詳しくは、タレスのCipherTrust Secrets ManagementソリューションのWebページをご覧ください。または、問い合わせフォームよりお気軽にお問い合わせください。

クリシュナ・クシーラブディ | 製品マーケティング担当 副社長

クリシュナ・クシーラブディ | 製品マーケティング担当 副社長