Proteção de dados da nuvem

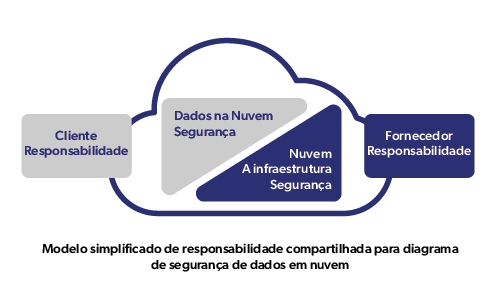

O conhecido modelo de responsabilidade compartilhada da segurança na nuvem diz que você é responsável por proteger seus dados em ambientes de Infraestrutura, Plataforma e Software como Serviço (IaaS, PaaS e SaaS). O mundo é multinuvem, e a Thales pode ajudar a obter total segurança dos dados armazenados em nuvem.

As soluções CipherTrust Data Security Platform, Luna General Purpose, HSMs de Pagamento payShield, serviços de segurança baseados em nuvem com proteção de dados sob demanda, encriptadores de rede Thales High Speed Encryption (HSE), SureDrop e SafeNet Trusted Access permitem que quase qualquer ambiente de nuvem seja um ambiente confiável e compatível, resolvendo os desafios críticos de governança, controle e propriedade de dados.

Entendendo o problema

O modelo de responsabilidade compartilhada pela segurança da nuvem existe porque apesar da conveniência, da economia de custos e até mesmo da centralização da experiência em TI na nuvem, as violações de dados dentro e fora da nuvem são reais. Mas por que as violações da nuvem acontecem? As respostas podem ser encontradas de várias e evitáveis maneiras:

- O erro humano ainda pode ocorrer, talvez exacerbado pelo autosserviço e diversos tipos de controles de segurança de diferentes provedores de IaaS/PaaS e SaaS. Multinuvem significa aprender novas políticas e soluções de segurança e identidade na nuvem.

- Vulnerabilidades acontecem em software, hardware e firmware, seja local ou de nuvem. Uma violação de dados de clientes de um armazém de dados na nuvem em 2019 foi causada, em parte, por um bug identificado em 2015 e não consertado na nuvem1.

- Os violadores internos incluem administradores da infraestrutura de nuvem e seus administradores com privilégios elevados na nuvem. Na IaaS, os usuários root do sistema operacional têm muita visibilidade, com credenciais administrativas visadas e comprometidas - às vezes são usadas as mesmas senhas na nuvem e no local. Com certos tipos de criptografia, os usuários privilegiados podem ver os dados de todos os usuários de forma clara.

- Mesmo com a criptografia, permanece o risco de práticas ruins para chaves de criptografia, que realmente exigem um maior controle e separação dos dados criptografados na nuvem e das chaves.

Estes fatores foram confirmados em pesquisas com analistas: um estudo da IDC descobriu que 61% das vítimas de violação de dados na nuvem indicaram que a violação era o resultado de uma vulnerabilidade ou má configuração relacionada a uma nuvem ou infraestrutura de nuvem.2.

1Krebs on Security, agosto de 2019

2IDC, Market Analysis Perspective: Worldwide Data Security, 2019, doc #US44772819, setembro de 2019

A Thales ajuda a proteger seus dados na nuvem

A proteção de dados da nuvem pode parecer desafiadora no início, especialmente devido aos fatores indicados acima. A Thales pode ajudar a desfazer os silos de segurança com um conjunto de soluções de segurança integradas.

Autenticação Centralizada e Gerenciamento de Acesso da Nuvem

A solução SafeNet Trusted Access garante que somente usuários validados e autorizados possam acessar dados e aplicativos confidenciais armazenados na nuvem. Leia sobre como evitamos violações de dados e ajudamos as empresas a cumprir as normas para proteger o acesso às propriedades da nuvem em IaaS, PaaS e SaaS.

O Acesso Ocorre de Diversas Formas

Aborde uma ampla gama de casos de uso, selecionando entre uma ampla gama de métodos de autenticação. Selecione os autenticadores de acordo com seus riscos específicos, apetite para riscos e necessidade regulatória. Você pode confiar em autenticadores de hardware à prova de adulteração e de clonagem fabricados em um ambiente em que todo o desenvolvimento e a cadeia de fabricação são rigorosamente controlados. Você também tem a opção de utilizar autenticadores de software para diferenciar os tipos de usuários, aplicativos e casos de uso, a fim de obter a gestão diferenciada de riscos que precisa para necessidades de segurança complexas.

Descubra, proteja e controle

A CipherTrust Data Security Platform permite descobrir dados confidenciais armazenados na nuvem, protegê-los com criptografia e tokenização e controlar todas as chaves de criptografia associadas à proteção de dados.

Seja nativo da nuvem com segurança

Você pode rearquitetar seus aplicativos para a nuvem enquanto fornece criptografia de dados e gerenciamento seguro de chaves usando a CipherTrust Application Data Protection, um componente da Data Security Platform. Com as conexões C, C#, Java e REST aos Provedores de Serviços de Criptografia (CSPs) localizadas onde você julgar apropriado, os dados PaaS podem permanecer seguros.

Certifique-se de que você possa confiar em seus aplicativos e dados protegendo as chaves

Os módulos de segurança de hardware (HSMs) da Thales fornecem confiança sem compromissos em ambientes de nuvem, local e híbrido. Os HSMs protegem identidades digitais, aplicativos e materiais de chave confidenciais que são usados para proteger ferramentas importantes de colaboração, compartilhamento de documentos e transações online. Satisfaça suas necessidades empresariais e de conformidade de forma segura e eficiente com os HSMs da Thales de alta garantia e com uma raiz de confiança com certificado FIPS para qualquer caso de uso, qualquer aplicativo, qualquer indústria, oferecidos como um serviço para ambiente de nuvem, local ou híbrido. Utilize os HSMs da Thales - HSMs Luna da Thales para Uso Geral ou serviços de HSM Luna para Proteção de Dados Sob Demanda (DPoD) eHSMs de pagamento payShield para garantir a segurança.

Proteja os dados que transitam na nuvem

Os atuais dispositivos de criptografia de rede precisam lidar com algoritmos intensivos de criptografia, operar em uma gama diversificada de arquiteturas de nuvem e conectividade e funcionar contra ameaças emergentes. Com os encriptadores de rede High Speed Encryption (HSE) da Thales, as empresas podem proteger dados em movimento no tráfego de rede entre os centros de dados, a sede para backup e locais de recuperação de desastres, na nuvem ou no local.

Compartilhamento seguro de arquivos sem comprometimento

Armazene, compartilhe e sincronize todos os seus arquivos na nuvem, ou no local com segurança com o SureDrop®.

451 Research Business Impact Brief “Native vs. Third Party: Who Should Deliver Cloud Security?” - Analyst Report

One of the core reasons organizations migrate to the cloud is its ability to simplify various operations and improve business agility – although this is often not the case for security. According to 451 Research’s latest Voice of the Enterprise: Cloud, Hosting &...

Owning your own Access Security - White Paper

The latest cybersecurity incidents affecting government agencies and organizations as well as large enterprises around the world, who have invested heavily in digital and cloud initiatives, have demonstrated the urgent need for a different approach to security. Based on cloud...

Thales HSMs Provide CredHub Security - Solution Brief

With the adoption of platform-as-a-service (PaaS) for the production of new cloud applications and services, businesses are bringing solutions to market faster, cheaper, and with lower risk than ever before. The Open Cloud Native Application Platform from Cloud Foundry gives...

Simplifying cloud access with SSO and contextual authentication - Fact Sheet

As enterprises adopt cloud applications, Single Sign On (SSO) is becoming very popular. As users are plagued with password fatigue, the never-ending burden of creating and maintaining separate identities and passwords for the multiple cloud and web apps they need to access on...

Best Practices for Cloud Data Protection and Key Management - White Paper

This paper describes security best practices for protecting sensitive data in the public cloud, and explains concepts such as BYOK, HYOK, Bring Your Own Encryption (BYOE), key brokering and Root of Trust (RoT). It explains the level of data protection that can be achieved by...