Princípios fundamentais dos modelos de segurança Zero Trust

- Não confie em ninguém - verifique em todos os lugares

- Adote uma postura de "negação padrão"

- Aplicativos seguros no ponto de acesso

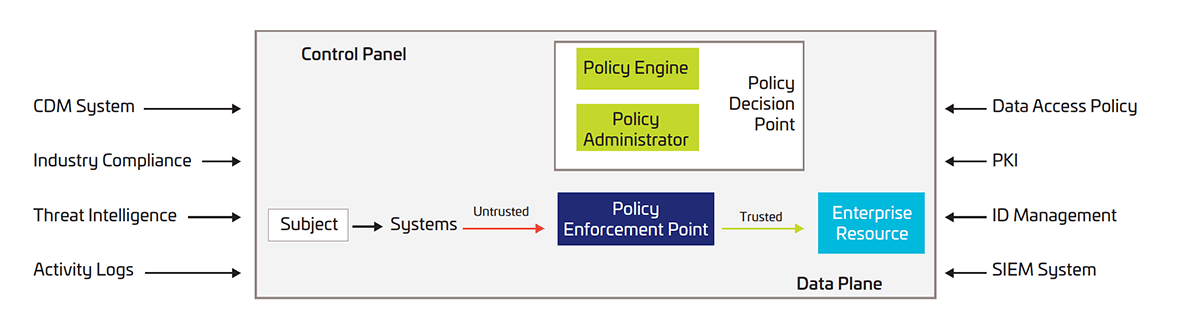

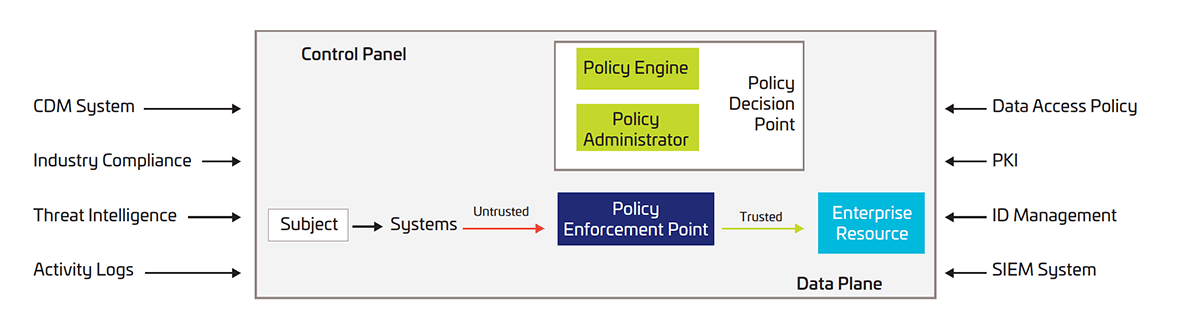

Arquiteturas de segurança Zero Trust

O NIST descreve três abordagens para construir uma arquitetura de segurança Zero Trust eficaz.

Centrada na identidade

A abordagem centrada na identidade da arquitetura Zero Trust coloca a identidade de usuários, serviços e dispositivos no centro da criação de políticas. As políticas de acesso a recursos corporativos são baseadas na identidade e nos atributos alocados. O principal requisito para acessar recursos corporativos é baseado nos privilégios de acesso concedidos a um determinado usuário, serviço ou dispositivo. Para fornecer uma autenticação mais adaptável, a aplicação da política também pode considerar outros fatores, como dispositivo usado, status do ativo e fatores ambientais.

Centrada na rede

A abordagem centrada na rede da arquitetura Zero Trust é baseada na microssegmentação de rede de recursos corporativos protegidos por um componente de segurança de gateway. Para implementar essa abordagem, a empresa deve usar dispositivos de infraestrutura, como switches inteligentes (ou roteadores), Firewalls de última geração (NGFW) ou Redes definidas por software (SDN) para atuar como imposição de políticas protegendo cada recurso ou grupo de recursos relacionados.

Abordagens combinadas

Uma abordagem combinada de arquitetura Zero Trust baseada em nuvem aproveita o gerenciamento de acesso baseado em nuvem e o software no Service Edge (SASE). A solução de gerenciamento de acesso baseada em nuvem protege e reforça as identidades de aplicativos e serviços em nuvem, enquanto os componentes SASE, como Redes definidas por software (SDNs) ou Firewalls de última geração (NGFW) protegem os recursos locais.