Estabelecendo integridade, confidencialidade e disponibilidade em redes 5G

A conectividade 5G está pronta para transformar as indústrias e a forma como as empresas de telecomunicações operam, e os utilizadores 5G beneficiarão de mais ligações com menos quedas e menos interferências, enquanto desfrutam de acesso remoto a partir de praticamente qualquer lugar. Embora o 5G crie oportunidades extraordinárias para pessoas e empresas, esta tecnologia inovadora depende de uma arquitetura virtualizada, baseada na nuvem e de vários fornecedores, que introduz desafios técnicos e de segurança únicos.

De acordo com a edição de 2023 do Relatório de ameaças a dados da Thales, empresas de telecomunicações, empresas globais e governos compartilham as mesmas áreas de preocupação quando se trata de abordar a segurança cibernética 5G:

- Dados em movimento: proteção da movimentação de dados em redes 5G

- Identidades: proteção de identidades de pessoas e dispositivos conectados a redes 5G.

- Aplicativos e infraestrutura: proteção de aplicativos, infraestrutura e dados confidenciais em redes 5G.

A Thales fornece soluções de segurança 5G que ajudam a enfrentar esses desafios complexos e a mitigar a ameaça à integridade, disponibilidade e confidencialidade dos dados nas redes 5G.

A segurança 5G é uma preocupação significativa nas telecomunicações e no mercado em geral.

81%

dos entrevistados de telecomunicações estão preocupados com as ameaças à segurança 5G.

Como obter prontidão quântica em redes 5G

Os computadores quânticos podem minar a integridade das redes de telecomunicações mais modernas, incluindo o 5G, e serão essenciais no futuro da segurança 5G.

Com bilhões investidos em 5G, torne sua rede quântica segura desde o início. Descubra como neste whitepaper da Thales e da ABI.

Ameaças e vulnerabilidades à segurança de dados 5G

Número crescente de dispositivos conectados (IoT)

Armazenando mais dados do consumidor

Virtualização de funcionalidade de rede (NFV)

Uso de plataformas de código aberto e redes de vários fornecedores

Natureza distribuída das redes 5G (múltiplas nuvens, múltiplos locais, ambiente híbridos)

RAN desagregada e fatiamento de rede

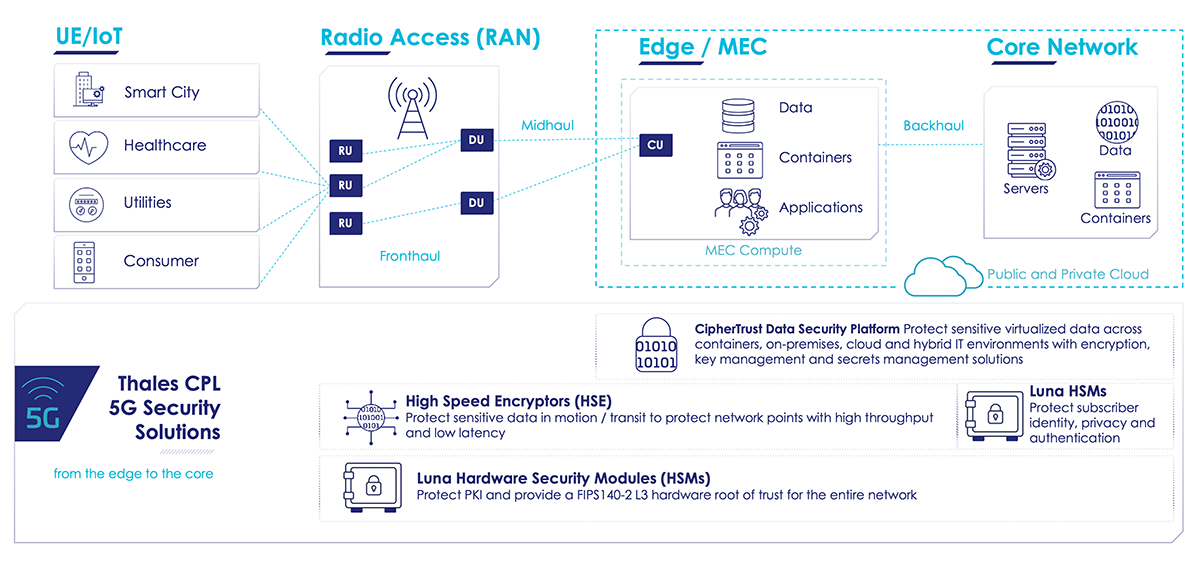

Soluções de segurança 5G do Edge ao Core

As soluções de segurança 5G da Thales oferecem criptografia e autenticação de ponta a ponta para proteger dados em operações de fronthaul, midhaul e backhaul à medida que os dados se movem dos usuários e da IoT para o acesso de rádio, para a borda (incluindo computação de borda multiusuário) e, finalmente, na rede principal e nos armazenamentos de dados, incluindo contêineres.

Diagrama de soluções de segurança de rede 5G

Proteja dados em movimento

Dados seguros em movimento do RAN/O-RAN até o datacenter de borda e de volta ao núcleo da rede com os Thales High Speed Encryptors (HSE).

- Desenvolvido para redes modernas como 5G para fornecer latência extremamente baixa, desempenho aprimorado, compatibilidade com arquitetura de rede 5G e escalabilidade.

- Hardware HSE e dispositivos virtuais fornecem uma solução multiponto e suportam uma ampla gama de requisitos de rede RAN/O-RAN, como fatiamento de rede, e são equipados com Transport Independent Mode (TIM), para criptografia simultânea nas camadas 2, 3 e 4 da rede.

- Prepara-se para a Compliance and Post-Quantum (PQC) : fornece uma solução certificada EAL FIPS 140-2 Nível 3 e Common Criteria EAL 4+ que também é avaliada pela Agência de Sistemas de Informação do Departamento de Defesa dos EUA e pela OTAN. Pronto para PQC e cripto-ágil, com suporte atualizável em campo para todos os quatro finalistas do algoritmo NIST PQC e muito mais à medida que eles evoluem.

Saiba mais sobre as soluções High Speed Encryption (HSE) da Thales no resumo da solução HSE, leia o blog Cumprindo a promessa do 5G ou assista ao vídeo Protegendo redes privadas 5G.

Proteja dados virtualizados em repouso na TI híbrida

Criptografia, gerenciamento de chaves e gerenciamento de segredos e soluções Kubernetes: o CipherTrust Manager da Thales fornece um painel único para atender às necessidades complexas de segurança 5G, combinando ferramentas como gerenciamento de chaves, CipherTrust Transparent Encryption (CTE), CipherTrust Cloud Key Gerenciamento de Segredos (CCKM) e Gerenciamento de Segredos CipherTrust (CSM).

- O CTE fornece criptografia consistente de dados confidenciais em todas as configurações de rede 5Ge funções de rede virtual com controle de acesso granular. Esta solução criptografa dados gerados a partir de aplicativos em contêineres sem qualquer alteração na lógica de negócios do aplicativo.

- O CipherTrust Manager centraliza o gerenciamento de chaves criptográficas em vários fornecedores de nuvem e provedores de armazenamento de hardware.

- DevOps, gerenciamento de segredos e segurança do Kubernetes: proteja, implante e execute cargas de trabalho nativas da nuvem em ambientes, protegendo de forma transparente dados confidenciais com chamadas RESTful, gerenciamento de segredos e estabeleça fortes proteções em torno dos dados armazenados em ambientes Kubernetes.

- Garanta controles de acesso rigorosos e a capacidade de auditar todos os eventos de operações/acessos a arquivos com dados protegidos (os usuários podem monitorar o uso via SIEMs para entender melhor quem está acessando as informações).

Saiba mais sobre como a Thales e a Red Hat protegem dados Kubernetes em um mundo 5G ou assista ao webinar Protegendo Kubernetes e nuvem híbrida para 5G.

Proteja PKI, infraestrutura crítica e redes

Funções de rede virtual (VNFs) seguras 5G, protegem toda a infraestrutura de telecomunicações baseada em PKI e fornecem uma raiz de confiança de hardware validada por FIPS 140 para toda a rede.

- PKI Root of Trust: é fundamental executar todas as funções criptográficas em um ambiente seguro para garantir a integridade e a confidencialidade das chaves usadas para criptografar e descriptografar dados e executar funções como assinatura de código. Os HSM Luna fornecem segurança extra para infraestruturas de chave pública (PKIs), incluindo gerenciamento de certificados digitais para torres de celular.

- Conformidade e prontidão quântica: os HSM Luna fornecem uma solução ágil de criptografia validada pelo FIPS 140 e certificada pelo Common Criteria EAL 4+, permitindo que algoritmos quânticos seguros protejam usuários e dados hoje e no futuro.

- A Thales otimizou seus módulos de segurança de hardware de rede Luna (HSMs) para atender ao desempenho, flexibilidade, escalabilidade e alta disponibilidade necessários para proteger a rede principal 5G e toda a infraestrutura de telecomunicações baseada em PKI. Saiba mais no resumo do produto HSM Luna e rede 5G.

Proteja a privacidade, identidades e autenticação do assinante

Fornece segurança ponta a ponta de identificadores de assinante 5G (desocultação SUCI) e autenticação de assinante (geração de vetor de autenticação de assinante e proteção de fluxo de provisionamento de chaves de assinante).

- Proteja a privacidade e as identidades do assinante: gere chaves de criptografia, armazene chaves privadas da rede doméstica e execute operações de criptografia para ocultar o SUCI dentro do HSM Luna para garantir que as identidades e a privacidade do assinante, incluindo o SUPI, sejam protegidas com uma raiz de hardware de confiança.

- Geração segura de vetor de autenticação: armazene chaves mestras e execute algoritmos de autenticação dentro dos limites seguros do HSM Luna para proteger chaves relacionadas à autenticação durante o processo de execução de autenticação.

- Provisionamento de chave: armazene chaves de criptografia para sistemas de provisionamento e armazenamento e execute encryption/decryption de chaves do sistema de provisionamento e armazenamento para chaves seguras relacionadas à autenticação durante a personalização e o provisionamento do SIM.

Saiba mais no resumo da solução Proteção HSM de Autenticação e Privacidade do Assinante 5G.

Fale com um especialista sobre soluções de segurança 5G

Ericsson estende a solução de autenticação 5G Core ao módulo de segurança de hardware da Thales

O 5G está mudando o cenário da segurança. A necessidade de segurança aumenta para atender efetivamente a um número cada vez maior de novos casos de uso e novos dispositivos, indo muito além da banda larga móvel do consumidor para indústrias e empresas. O módulo de segurança de autenticação da Ericsson integra o módulo de segurança de hardware Luna da Thales para permitir que provedores de serviços de comunicação (CSPs) forneçam segurança premium para mercados e casos de uso com requisitos de segurança mais rígidos.

Para acelerar a adoção do 5G e superar os desafios relacionados ao gerenciamento de infraestruturas altamente distribuídas, a Red Hat e a Thales firmaram uma parceria para fornecer soluções integradas para mitigar os riscos de segurança de dados 5G. Juntas, a Red Hat e a Thales permitem que os provedores de serviços de telecomunicações e de nuvem aproveitem rapidamente o poder do 5G em seus ambientes de nuvem, borda e legados, ao mesmo tempo que protegem firmemente dados confidenciais.

Recursos de segurança 5G

Perguntas frequentes

5G é o novo padrão de tecnologia para redes celulares. Cada área de serviço é chamada de célula e todos os dispositivos sem fio são conectados por ondas de rádio através de uma antena. O 5G oferece maior largura de banda do que as redes celulares anteriores e velocidades de download mais altas, de até 10 gigabits por segundo.

A segurança 5G usa mais criptografia do que as gerações anteriores de redes celulares. O 5G também é mais baseado em nuvem e software do que as gerações anteriores, permitindo assim que ameaças potenciais sejam identificadas mais rapidamente.

Alguns dos principais desafios para garantir a segurança 5G são:

- Mais largura de banda e dispositivos para os hackers violarem

- A virtualização junto com o fatiamento da rede pode trazer mais riscos se as diferentes camadas forem isoladas umas das outras

- A necessidade de automatizar a identificação e defesa contra todas as novas ameaças apresentadas versus detectar manualmente as tentativas de hacking

A tecnologia 5G depende de uma arquitetura virtualizada, baseada em nuvem e de vários fornecedores, o que apresenta desafios técnicos e de segurança únicos. A natureza distribuída das redes 5G, o número crescente de dispositivos conectados (IoT), o uso de plataformas de código aberto e redes de vários fornecedores, a adoção da nuvem e o aumento dos pontos de entrada para ataques cibernéticos, somam-se à lista de desafios de segurança a serem enfrentados.

Operadores de redes móveis (MNOs), NEPs, operadores de redes móveis privadas (PMNs), fornecedores de nuvem e integradores de sistemas que operam no ecossistema 5G precisam de soluções de segurança para enfrentar esses desafios e proteger a infraestrutura, as redes, os dados e os usuários 5G.

As empresas de telecomunicações, as empresas globais e os governos, especialmente aqueles que operam em setores altamente regulamentados, como cuidados de saúde, infraestruturas de missão crítica, produção, defesa e transportes, necessitam de soluções de cibersegurança 5G para proteger as identidades das pessoas e dos dispositivos ligados às redes 5G; os dados à medida que se movem pela rede; e as aplicações, infraestrutura e dados confidenciais em redes 5G.

O 5G melhora a segurança com criptografia de dados aprimorada e autenticação de usuário mais forte. O 5G também oferece melhor criptografia de roaming do que o 4G.