Host Card Emulation

Proteger um telefone celular de forma que possa ser usado para fazer transações de crédito ou débito em um terminal físico de ponto de venda (POS) é um desafio. Os sistemas de pagamento baseados em cartões de tarja magnética evoluíram para cartões com chip EMV e a próxima etapa natural foi utilizar um hardware de segurança dedicado dentro da maioria dos telefones chamados Secure Element para hospedar o aplicativo de pagamento, as credenciais de pagamento do usuário e as chaves criptográficas associadas.

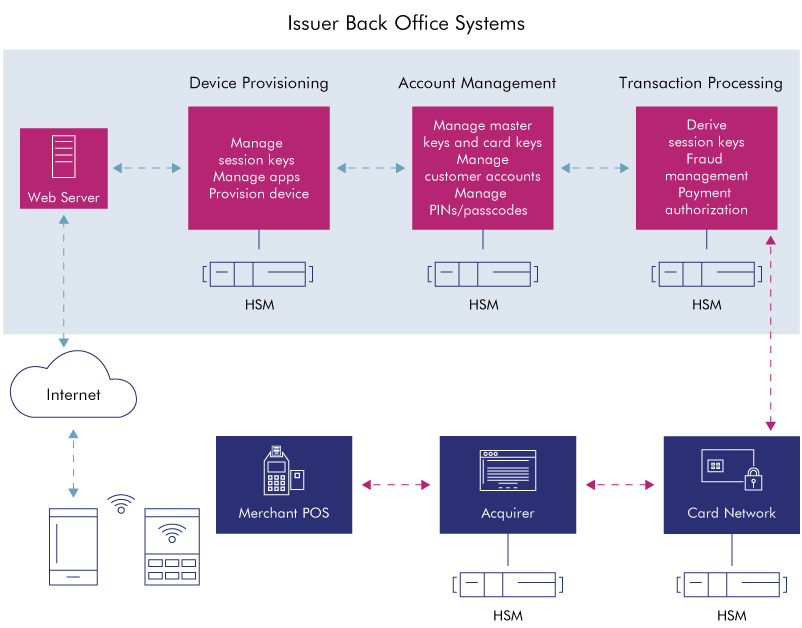

Entretanto, esta abordagem provou ser difícil de passar da fase piloto à implementação em massa por uma variedade de razões - falta de padronização para telefones celulares, exigências complexas de certificação e, mais importante, a relutância de muitos bancos em ceder o controle a um terceiro, o Trusted Service Manager (TSM). No modelo TSM o banco paga para "alugar espaço" no módulo Secure Element, que normalmente é controlado por uma operadora de rede móvel (MNO) ou fabricante de aparelhos. Para superar estes desafios, uma abordagem alternativa está ganhando rapidamente suporte - a host card emulation (HCE). Com o serviço HCE, as credenciais de pagamento críticas são armazenadas em um repositório compartilhado seguro (centro de dados do emissor ou nuvem privada) em vez de no telefone. Usando o serviço host card emulation, as credenciais de uso limitado são passadas ao telefone com antecedência para permitir a realização de transações sem contato. Embora o serviço host card emulation elimine a necessidade de TSMs e transfira o controle de volta para os bancos, ela traz consigo diferentes desafios de segurança e risco.

- Desafios

- Soluções

- Vantagens

Host Card Emulation para pagamentos móveis: desafios atuais

- O estabelecimento de um serviço centralizado para armazenar milhares de credenciais de pagamento ou criar credenciais de uso único sob demanda cria um ponto de ataque óbvio. Embora os bancos emitam cartões há anos, estes sistemas eram em grande parte offline, não exigindo a interação em nuvem com o token de pagamento (neste caso, um cartão de plástico). O serviço Host Card Emulation exige que esses serviços sejam online e acessíveis em tempo real como parte das transações de pagamento individuais. A falha em proteger estas plataformas de serviço coloca o emissor em risco considerável de fraude.

- Embora o telefone não funcione mais como local de armazenamento de credenciais de pagamento, ele ainda desempenha três funções críticas de segurança. Todas as três criam oportunidades para roubo ou substituição de credenciais ou informações sobre transações.

- Este sistema cria os meios para que os aplicativos solicitem os dados do cartão armazenado no serviço de host card emulation (HCE)

- É o método pelo qual um usuário é autenticado e autoriza o serviço para fornecer as credenciais de pagamento

- Ele fornece o canal de comunicação através do qual as credenciais de pagamento são passadas para o terminal POS

- Todos os esquemas de pagamentos móveis são mais complexos do que os tradicionais pagamentos com cartão e, no entanto, as expectativas dos usuários de smartphones são extremamente altas. A fraca cobertura da rede móvel torna os serviços HCE inacessíveis, esquemas de autenticação complexos geram erros e a incompatibilidade de software ou hardware pode paralisar tudo. Será necessária uma abordagem flexível em que as credenciais são armazenadas em cache e as aprovações baseadas em risco se tornarão a norma, tudo isso em um momento em que os padrões estarão amadurecendo e a necessidade de certificações será mandatória.

Host Card Emulation para pagamentos móveis | Soluções da Thales

Os módulos de segurança de hardware (HSMs) payShield da Thales estão em uso hoje para ajudar a garantir soluções baseadas em HCE. As credenciais de pagamento são geradas com segurança e armazenadas centralmente usando HSMs pelo emissor, que também tem a flexibilidade de decidir quantas chaves são armazenadas no telefone a qualquer momento e, portanto, cobrem situações onde a autorização offline é suportada como parte da decisão de risco do emissor. Em uma situação de autorização online (que é o modo usual de implantação das soluções HCE) o emissor usa HSMs para validar o criptograma que é gerado pelo aplicativo do telefone em tempo real como parte da transação de pagamento móvel sem contato. Neste caso, o design de segurança do aplicativo do telefone é crítico para garantir que o processamento dentro do telefone limite o risco de exposição de dados importantes ou confidenciais a ataques fraudulentos. É por isso que os esquemas de cartões estão conduzindo uma extensa validação da segurança do aplicativo de pagamento móvel (que inclui a interface com o emissor envolvendo HSMs) antes que o banco possa entrar em operação com o serviço HCE.

Os módulos de segurança de hardware da Thales ajudam a proteger soluções baseadas em HCE

- Utilize os mesmos tipos de HSMs da Thales para HCE que são usados hoje globalmente para autorizar pagamentos com cartão e emitir cartões EMV

- Aproveite o ecossistema Thales de parceiros de integração para obter soluções comprovadas baseadas em HCE e estar automaticamente compatível com as mais recentes especificações do esquema de cartões

- Escolha entre uma gama de algoritmos criptográficos e esquemas de gerenciamento de chaves já suportados por HSMs da Thales para criar uma sessão segura baseada em hardware entre o sistema emissor e o telefone, eliminando ataques intermediários durante o processo de carregamento de credenciais

- Utilize as certificações PCI HSM existentes para simplificar a conformidade de auditoria e garantir que os melhores métodos de geração e proteção chaves possíveis sejam implantados