Escolha a abordagem correta de criptografia para sua empresa

Na sala da diretoria, a criptografia de dados pode ser vista como binária: se a criptografia de dados for empregada, os dados da empresa ficam seguros; e se não for, os dados não ficam seguros e é hora de entrar em pânico.

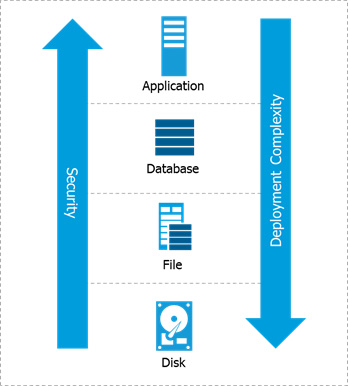

Entretanto, para as equipes de segurança cujo trabalho é proteger dados confidenciais, a realidade não é tão simples. Geralmente, os tipos de criptografia de dados podem ser divididos nos quatro níveis da escala tecnológica na qual a criptografia de dados é tipicamente empregada:

- 1. Disco completo ou mídia

- 2. Sistema de arquivos

- 3. Banco de dados

- 4. Aplicativo

Em geral, quanto mais baixa for a criptografia na escala, mais simples e menos intrusiva será sua implementação. Entretanto, o número e os tipos de ameaças que essas abordagens de criptografia de dados podem enfrentar também são reduzidos. Empregando a criptografia mais alta da escala, as empresas podem geralmente alcançar níveis mais altos de segurança e mitigar um número maior de ameaças.

- Criptografia completa de disco

- Criptografia em nível de arquivo

- Criptografia de banco de dados

- Criptografia de camada de aplicativo

A criptografia completa de disco (FDE) e as unidades autocriptográficas (SED) criptografam os dados à medida que são gravados no disco e os decodificam à medida que são lidos do disco.

Vantagens da FDE/SED:

- Método mais simples de implementação de criptografia

- Transparente para aplicativos, bancos de dados e usuários.

- Criptografia de alto desempenho baseada em hardware

Limitações da FDE/SED:

- Aborda um conjunto muito limitado de ameaças e protege apenas de perda física de meios de armazenamento.

- Faltam proteções contra ameaças persistentes avançadas (APTs), pessoas internas mal-intencionadas ou criminosos externos

- Atende a requisitos mínimos de conformidade

- Não oferece registros de auditoria de acesso granular

Pontos principais:

- Em geral, provedores de nuvem oferecem o equivalente funcional da FDE com suas limitações relacionadas acima.

- A FDE faz sentido para laptops, que são altamente suscetíveis à perda ou roubo. Mas a FDE não é adequada para os riscos mais comuns enfrentados em ambientes de centros de dados e nuvem.

Saiba mais:

- Fontes de análise:

- Soluções relevantes da Thales :

- CipherTrust Enterprise Key Management gerencia com segurança chaves de criptografia para armazenamento FDE local.

- Aqueles que utilizam a criptografia fornecida por seu provedor de serviços em nuvem (CSP) podem empregar o CipherTrust Cloud Key Manager para assumir o controle das chaves de criptografia de dados dos CSPs e assim melhorar a conformidade em torno do gerenciamento de chaves de criptografia.

A criptografia de dados de arquivos ou volumes (normalmente usada para bancos de dados) oferece controles de segurança com agentes de software instalados no sistema operacional. Os agentes interceptam leituras e gravações em disco e aplicam políticas para determinar se os dados devem ser criptografados ou descriptografados. Produtos maduros de criptografia de sistema de arquivos oferecem fortes controles de acesso baseados em políticas, incluindo para usuários e processos privilegiados, e recursos de registro granular.

Vantagens da criptografia de arquivos:

• Transparente para os usuários e aplicativos para que as empresas não tenham que personalizar os aplicativos ou mudar os processos comerciais associados.

• Suporta tanto dados estruturados como não estruturados.

• Estabelece controles fortes que protegem contra abusos de usuários privilegiados e atendem às exigências comuns de conformidade.

• Oferece registros de acesso a arquivos granulares e acelera a detecção de ameaças usando sistemas SIEM que podem ser usados para inteligência de segurança e relatórios de conformidade.

Limitações da criptografia de arquivos:

• Os agentes de criptografia são específicos dos sistemas operacionais, portanto é importante garantir que a solução selecionada ofereça cobertura para um amplo conjunto de plataformas Windows, Linux e Unix.

Pontos principais:

• Para muitas empresas e propósitos, a criptografia de arquivos representa a melhor abordagem. Suas amplas proteções suportam a grande maioria dos casos de uso, e é fácil de implantar e operar.

Soluções e recursos relevantes da Thales:

• A solução CipherTrust Transparent Encryption oferece criptografia de arquivos estruturados e não estruturados junto com fortes controles de acesso de usuário privilegiado.

• A solução CipherTrust Security Intelligence oferece recursos poderosos para usar registros de segurança granulares.

Esta abordagem permite às equipes de segurança criptografar um subconjunto específico de dados dentro do banco de dados ou o arquivo completo dele. Esta categoria inclui soluções conhecidas como criptografia transparente de dados (TDE) de vários provedores de bancos de dados. A categoria também inclui criptografia de coluna. Este é um tipo de método de criptografia de banco de dados que permite aos usuários selecionar informações ou atributos específicos a serem criptografados em vez de criptografar o arquivo completo do banco de dados.

Vantagens:

- Protege dados em bancos de dados, que são repositórios críticos.

- Estabelece fortes proteções contra uma série de ameaças, incluindo pessoas internas mal-intencionadas - até mesmo em alguns casos, um administrador de banco de dados mal-intencionado.

- Fornece criptografia transparente do conteúdo confidencial do banco de dados em uma base de dados por coluna.

Limitações:

- Com a TDE, as ofertas de um provedor de banco de dados não podem ser aplicadas a bancos de dados de outros provedores.

- A TDE não permite a administração central através de múltiplos bancos de dados de provedores ou outras áreas do ambiente.

- Ela somente codifica colunas ou tabelas de um banco de dados, deixando expostos arquivos de configuração, registro do sistema e relatórios.

Ponto principal:

- Embora as tecnologias de TDE possam atender requisitos táticos específicos, elas não permitem que as empresas abordem a segurança em ambientes heterogêneos. Como resultado, elas podem deixar as empresas com problemas significativos de segurança.

Saiba mais:

- Soluções relevantes da Thales:

- A CipherTrust Database Protection pode ser usada para integrar a criptografia de dados para colunas confidenciais de bancos de dados.

- A CipherTrust Enterprise Key Management pode ser usada para gerenciar chaves criptográficas de TDE.

Ao empregar esta abordagem, a lógica de aplicação é adicionada para governar a criptografia ou a tokenização dos dados de dentro do aplicativo.

Vantagens:

- Protege subconjuntos específicos de dados como campos em um banco de dados.

- Criptografia e descriptografia ocorrem na camada do aplicativo, o que significa que os dados podem ser criptografados antes de serem transmitidos e armazenados.

- Oferece o mais alto nível de segurança, fornecendo proteção contra ataques mal-intencionados de DBAs e injetores SQL.

- A tokenização também pode reduzir significativamente os custos de conformidade com o PCI DSS e as despesas administrativas.

Limitações:

- Estas abordagens precisam ser integradas com o aplicativo e, portanto, requerem esforço de desenvolvimento e recursos.

Ponto principal:

- Estas abordagens podem ser perfeitas para casos em que as políticas de segurança ou mandatos de conformidade exigem conjuntos específicos de dados a serem protegidos. Além disso, as variantes de criptografia na camada do aplicativo, incluindo tokenização e criptografia com preservação de formato, podem ajudar a reduzir o impacto sobre os bancos de dados.

- Procure soluções com APIs bem documentadas, baseadas em padrões e código de amostra para simplificar o desenvolvimento de aplicativos.

Saiba mais:

- Soluções relevantes da Thales:

- A CipherTrust Application Data Protection simplifica o processo de adição de criptografia aos aplicativos existentes.

- A CipherTrust Tokenization simplifica o processo de adição de tokenização e mascaramento dinâmico de dados em aplicativos existentes.