Was ist Post-Quanten-Kryptographie (PQC) und warum ist die Vorbereitung darauf so wichtig?

Das Quantencomputing macht stetige Fortschritte. Es wird nicht mehr lange dauern, bis ein Quanten-Cyberangriff denkbar sein wird. Îm Zuge eines Quanten-Cyberangriffs wird es möglich sein, große Netzwerke innerhalb von Minuten lahmzulegen. Alles, worauf wir uns heute verlassen, um unsere Verbindungen und Transaktionen zu sichern, wird durch Quantencomputer bedroht, da alle Schlüssel, Zertifikate und Daten gefährdet sind. Cyberkriminelle können mithilfe von Quantencomputing herkömmliche Verschlüsselungsalgorithmen knacken und in Sekundenschnelle riesige Datenmengen analysieren oder kritische Infrastrukturen hacken.

Post-Quanten-Kryptographie (PQC), auch bekannt als quantenresistente Kryptographie (QRC), konzentriert sich auf die Entwicklung kryptographischer Algorithmen und Protokolle, die der Leistung von Quantenrechen standhalten können.

Führen Sie jetzt eine agile Krypto-Strategie ein, falls Sie dies nicht bereits getan haben, und beginnen Sie so bald wie möglich mit der Vorbereitung auf PQC.

Machen Sie noch heute mit unserem kostenlosen 5-minütigen PQC-Risikobewertungstool den Anfang.

Post-Quanten-Kryptographie (PQC) verstehen

Respondents in the Thales Data Threat REPORT said

62 %

der Teilnehmer an der Umfrage von Thales zu Datenbedrohungen gaben an, dass die Netzwerk-Entschlüsselung die größte Sicherheitsbedrohung im Bereich der Post-Quanten-Kryptografie und Harvest Now Decrypt Later (HNDL) die größte Sorge in Bezug auf Quantencomputing darstellen.

Fragen, die unsere Kunden häufig stellen

Beim Quantencomputing kommen Quantenbits, sogenannte Qubits, zum Einsatz, deren Funktionsweise auf der Quantenphysik beruht und die andere Eigenschaften als aktuelle Computer haben. Quantencomputer sind nicht daran gebunden, jede Kombination in sequenzieller Reihenfolge zu verarbeiten, wie dies bei heutigen Computern der Fall ist. Qubits können unterschiedliche Informationen gleichzeitig verarbeiten und so Hunderte von möglichen Lösungen auf einmal produzieren.

Die heutige Public-Key-Kryptographie basiert auf der Faktorisierung für RSA-Algorithmen oder diskreten Logarithmusproblemen mit DSA, Diffie-Hellman und Elliptic-Curve Cryptography (ECC). Obwohl dies heute einen ausreichenden Schutz darstellt, könnte ein Hacker mithilfe eines Quantencomputers die Algorithmen knacken oder die Stärke der symmetrischen Kryptoschlüssel und Krypto-Hashes innerhalb von Minuten verringern. Die Postquantenkryptographie verwendet einen neuen Satz quantenresistenter Algorithmen, die von Forschern entwickelt und von Industriestandard-Organisationen wie NIST und ANSSI getestet wurden und derzeit in die Konformitätsanforderungen integriert werden.

Zunächst werden Quantencomputer neben den heutigen Computern existieren und hauptsächlich für spezielle Zwecke eingesetzt werden. Anfänglich werden Quantencomputer die Cloud-Server voraussichtlich nicht ersetzen, sondern parallel zur Cloud arbeiten und Unternehmen und Betrieben Quantencomputerfunktionen als „as-a-Service“-Angebot bereitstellen. Sie werden jedoch voraussichtlich unsere Vorstellung von Computertechnik revolutionieren. Daher ist es wichtig, sich mittels Krypto-Agilität so gut wie möglich auf zukünftige Änderungen vorzubereiten.

Um sich auf Post-Quanten-Kryptographie (PQC) vorzubereiten, bewerten Sie Ihre Risikoexposition und erstellen Sie einen Plan zur Risikominderung. Unter anderem wird empfohlen, Hybridlösungen zu verwenden, die sowohl auf klassischen als auch auf quantensicheren Algorithmen basieren. Beginnen Sie noch heute mit der Vorbereitung, indem Sie Ihren Kryptobestand und Ihre allgemeine PQC-Bereitschaft bewerten. Starten Sie mit der Planung einer quantensicheren Architektur, einschließlich der Unterstützung neuer Algorithmen.

Sehen Sie sich zunächst alle Ihre Anwendungen an, die vertrauliche Informationen verwalten. Wenn Sie einen Algorithmus ändern würden, würden die Anwendungen dann immer noch funktionieren? Wenn nicht, was müssen Sie tun, damit sie funktionieren? Tun Sie dies unbedingt für jede kryptoabhängige Anwendung in Ihrem Unternehmen. Entwerfen Sie einen Plan, der die Geschäftskontinuität gewährleistet. Wenn Sie frühzeitig damit beginnen, ermöglichen Sie Ihrem Unternehmen einen reibungslosen Übergang zum Schutz seiner Daten in einer PQC-Welt.

Vieles deutet darauf hin, dass der Beginn des Quantenzeitalters in den nächsten Jahren bevorsteht. Organisationen benötigen im Allgemeinen einige Jahre, um Änderungen in ihrer gesamten Infrastruktur umzusetzen. Um sich auf eine PQC-Welt vorzubereiten, müssen Unternehmen jetzt Schritte unternehmen, um ihre Daten, ihr geistiges Eigentum usw. vor Hackern zu schützen, die Quantencomputer verwenden. Beispielsweise wissen Organisationen oft nicht, wo sich ihre Schlüssel befinden, wo Verschlüsselung eingesetzt wird oder welche Daten wie geschützt werden. Abzuwarten, bis Quantencomputer allgemein verfügbar sind, ist ein Freifahrtschein für jahrelangen Diebstahl, Kompromisse und die Nichteinhaltung von Quantenvorschriften wie CSNA 2.0 zur quantensicheren Code-Signierung. Da die Datenspeicherung langfristig erfolgen muss, setzen Hacker auf die Strategie „Jetzt sammeln, später entschlüsseln“, was in Zukunft noch größere Risiken mit sich bringen wird.

Bestimmte Branchen sind jetzt und in Zukunft besonders anfällig für Quantenangriffe. Das liegt zum Teil an der Lebensdauer der Daten oder Schlüssel, zum Teil aber auch an der von Cyberkriminellen eingesetzten Strategie „Jetzt sammeln, später entschlüsseln“. Sämtliche Software, die eine Authentifizierung für intelligente Geräte im IoT, vertrauliche Kommunikation über VPN, digitale Identitäten, die von Regierungen und Unternehmen zur Validierung von Benutzern verwendet werden, erfordert sowie jegliche Schlüssel oder Daten mit einer langen Lebensdauer, wie etwa in Code Signing-Zertifizierungen, Public Key Infrastructure oder medizinischen Geräte.

Bereiten Sie Ihr Unternehmen schon heute auf eine Quantenzukunft vor

Quantencomputer gibt es nicht nur in Science-Fiction-Filmen. Sie existieren bereits heute und Unternehmen streben ihre kommerzielle Nutzung an.

Krypto-Agilität ist der erste Schritt der Vorbereitung auf das Post-Quanten-Zeitalter.

Krypto-Agilität ist eine Geschäftsstrategie, die es Ihnen ermöglicht, Ihr Unternehmen zukunftssicher zu machen, indem Sie:

- die nötige Flexibilität besitzen, um Protokolle, Schlüssel und Algorithmen schnell zu ändern

- flexible, erweiterbare Technologie einsetzen

- schnell auf kryptografische Bedrohungen wie Quantencomputing reagieren können

- Ihren Technologie-Stack mit minimalen bis keinen Unterbrechungen erweitern

Die Produkte von Thales wurden speziell dafür entwickelt, Ihnen dabei zu helfen, kryptoagil und quantensicher zu sein.

Aufbau einer zukunftssicheren Post-Quanten-Strategie

Um ein Unternehmen vor Quantenbedrohungen zu schützen, sind Cybersicherheitslösungen erforderlich, die quantenresistente Algorithmen (QRA) unterstützen und außerdem Optionen für die Quantum Key Distribution (QKD) und die Quantum Random Number Generation (QRNG) bieten. Thales hat sich zum Ziel gesetzt, Lösungen bereitzustellen, die eine agile Post-Quantum-Krypto-Strategie unterstützen.

Quantenresistente Algorithmen

QRA sind für den Schutz vor Quantenangriffen von grundlegender Bedeutung, unabhängig davon, ob es sich um gitterbasierte, multivariate, hashbasierte oder codebasierte Kryptographie handelt.

Quantum Key Distribution

QKD verteilt kryptographische Schlüssel zwischen gemeinsamen Parteien basierend auf den Prinzipien der Quantenphysik und den Eigenschaften der Quantenmechanik.

Quantum Random Number Generation

QRNG ist eine Zufallszahlenquelle mit hoher Bitrate, die die inhärente Zufälligkeit der Quantenmechanik nutzt, um kryptographische Schlüssel zu erstellen.

Eine quantensichere Lösung besteht aus drei Komponenten. Wir haben im Rahmen unserer Zusammenarbeit mit Wells Fargo entsprechende Lösungen entwickelt, um bestimmte Risiken auszuschließen. Es beginnt bei der Schlüsselgenerierung: Wie erstellen Sie die Schlüssel, die Sie in Ihrem System verwenden? Um welche Art von Schlüsseln handelt es sich? Dann sind da die Algorithmen. Inwieweit kümmern Sie sich darum? Das ist der Verwaltungsaspekt. Und schließlich versuchen wir, was die Erstellung von Schlüsseln betrifft, Schlüssel zu produzieren, die grundsätzlich unvorhersehbar sind. Diese drei Elemente definieren einen starken Schlüssel.

Machen Sie sich bereit für das Post-Quantum-Zeitalter mit dem PQC-Starter Kit.

Thales und Quantinuum haben sich zusammengeschlossen, um ein PQC-Starterkit zu entwickeln, das den Prozess der Prüfung quantenresistenter Maßnahmen in einer sicheren Umgebung beschleunigt.

Quantum-Ready-Lösungen von Thales

Verlassen Sie sich auf Luna-HSM als marktführende, kryptoagile Grundlage für digitales Vertrauen, um Risiken zu reduzieren, Flexibilität zu gewährleisten, Schlüssel einfach zu verwalten und Integrationen zu vereinfachen.

Schützen Sie kryptographische Schlüssel mit Luna-Hardware-Sicherheitsmodulen

HSM schützen quantensichere Schlüssel:

- Hash-basierte Signierung (SP 800-208)

- HSS – Hierarchical Signature Scheme (Multi-Tree-Version von LMS)

- XMSS – Extended Merkle Signature Scheme

- XMSSMT – XMSS Multi-Tree

- SPHINCS+ (SLH-DSA)

- Kyber (ML-KEM)

- Dilithium (ML-DSA)

Implementieren Sie Ihre eigene Post-Quanten-Kryptographie mit dem Functionality Module (FM) von Luna oder mit den FM/Integrationen verschiedener Partner.

Sorgen Sie mit QRNG und dem sicheren Schlüsselspeicher von Luna HSM für Quantenentropie.

Befassen Sie sich mit kritischen Anwendungen, bei denen qualitativ hochwertige Zufallszahlen von entscheidender Bedeutung sind.

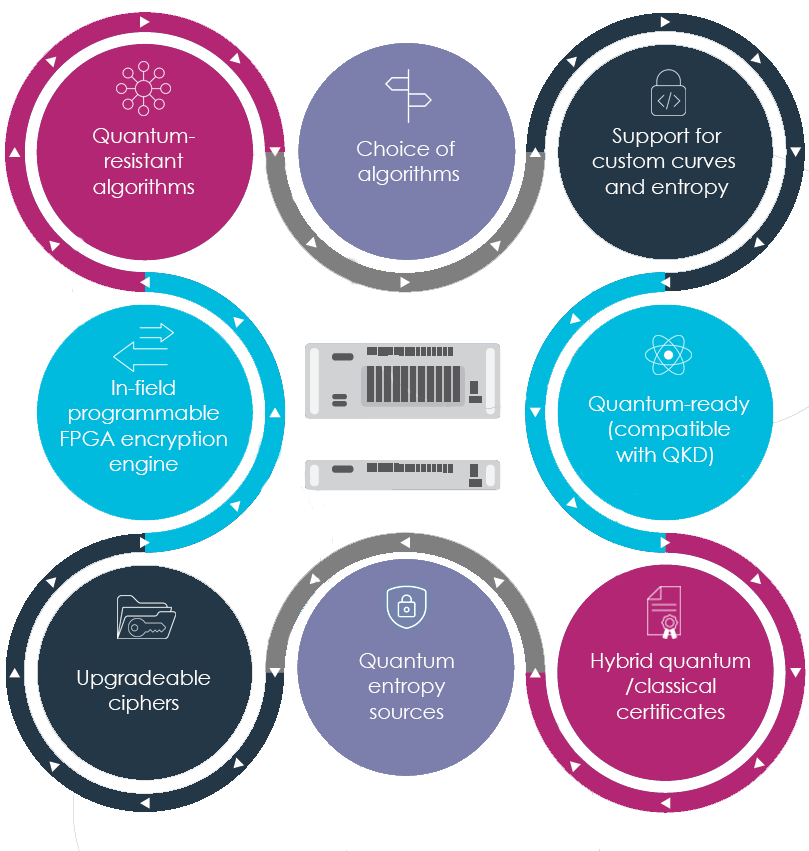

Sichern Sie Daten während der Übertragung mit High Speed Encryptors (HSE)

HSE von Thales enthalten ein Framework zur Unterstützung von QRA über ein Firmware-Upgrade. Die HSE-Lösungen von Thales unterstützen in allen Produkten alle vier NIST Quantum Resistant Public Key-Algorithmen (Finalisten) (plus weitere nicht in den Finalisten enthaltene Algorithmen).

Die HSE von Thales sind seit mehr als einem Jahrzehnt bereit für das Quantenzeitalter und QKD-kompatibel.

Quantum Random Number Generation ist in die HSE-Lösung integriert.

Die HSE-Netzwerkverschlüsselungslösungen von Thales unterstützen Post-Quanten-Kryptographie mit einer kryptoagilen, FPGA-basierten Architektur.