Refuerce automáticamente la seguridad al tiempo que agiliza la experiencia del usuario

Los métodos tradicionales de autenticación resultan inadecuados frente al creciente panorama de las ciberamenazas. Los ataques automatizados y cada vez más sofisticados imitan el comportamiento humano para burlar las herramientas estándar de detección de bots. Los sistemas de autenticación basados en riesgos (RBA) se ajustan con precisión para detectar comportamientos fraudulentos, evaluando y respondiendo dinámicamente al nivel de riesgo de cada intento de inicio de sesión. Refuerce sus defensas integrando una serie de técnicas de autenticación y biometría del comportamiento e introduzca el nivel de garantía adecuado en cada intento de autenticación.

Mejore la seguridad

Blíndese ante la evolución de las amenazas y adapte las medidas de seguridad en función del nivel de riesgo percibido

Mejore la experiencia del usuario

Ajuste dinámicamente los requisitos de autenticación sin interrupciones innecesarias

Cumpla con las normas

La autenticación basada en riesgos se ha convertido en una solución esencial para proteger a los clientes, especialmente en sectores muy regulados como el bancario

La banca en la nube: por qué la autenticación basada en el riesgo es vital para las entidades financieras

A medida que aumenta el número de consumidores que recurre a la banca digital, estos esperan poder registrarse y acceder a las entidades financieras con facilidad utilizando la autenticación basada en riesgos.

Un equilibrio perfecto entre seguridad y comodidad

Mejore la experiencia de usuario y la seguridad, y optimice la detección de fraudes con la solución de gestión de riesgos IdCloud.

CÓMO PUEDE AYUDARLO THALES

¿Qué es la autenticación basada en riesgos?

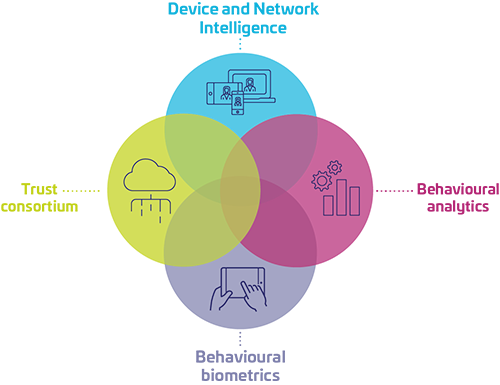

La autenticación basada en riesgos (RBA) es un enfoque de identificación inteligente que evalúa diversos factores, como el comportamiento del usuario, las características del dispositivo y el contexto ambiental, para determinar el nivel de riesgo de un intento de inicio de sesión. Esta realiza automáticamente una evaluación del riesgo de un cliente y determina el riesgo de amenaza en función de esas características, como la dirección IP del usuario, su ubicación física, su historial de navegación, etc. Este método de autenticación proactiva permite a las organizaciones adaptar sus medidas de seguridad en función del riesgo percibido.

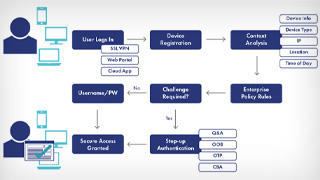

¿Cómo funciona la autenticación basada en riesgos?

Al integrar nuestra solución de autenticación basada en riesgos en su proceso de autenticación, se analiza el nivel de riesgo de cada transacción del cliente. A continuación, se ofrecen automáticamente recomendaciones sobre el método de autenticación más adecuado, lo que reduce el fraude por apropiaciones de cuentas. Con la autenticación basada en riesgos, se pueden definir políticas continuamente adaptables basadas en la segmentación de clientes, preferencias y casos de uso. Estas funciones de autenticación basada en riesgos funcionan silenciosamente en segundo plano para garantizar la mejor experiencia al usuario final.

Ventajas de la autenticación basada en riesgos para empresas y usuarios finales

Detección en tiempo real

Detecte las actividades anómalas antes de que den lugar a fraudes.

Con nuestra solución en tiempo real, las amenazas quedan bloqueadas cuando intentan acceder a su entorno.

Seguridad personalizada

Su tráfico, sus normas.

Lo ayudamos a proteger su entorno con sus propias condiciones. Automatice las acciones que desee en función de los niveles y umbrales de riesgo de sus usuarios.

Seguridad multicanal

Mantenga todos los dispositivos bajo control.

Proporcionamos el mismo nivel de seguridad en todos los dispositivos: tanto si sus clientes utilizan un móvil, una tableta o un ordenador de sobremesa, los protegeremos.

Transparencia ante el cliente

Proteja a sus clientes de forma pasiva.

Mediante el análisis de la información basada en el comportamiento y en los dispositivos, podrá proteger a sus usuarios mientras disfrutan sin problemas de su entorno sin fricción alguna.

Reconozca a los usuarios buenos

Con una precisión de más de un 99 %, evitará falsos rechazos y fricciones innecesarias.

Reduzca las fricciones y trate a sus clientes buenos con la confianza que se merecen. Deje la fricción solo para el tráfico de alto riesgo.

Menos revisiones manuales

Dé un respiro a su equipo de fraude.

El alto nivel de precisión y la potente herramienta de análisis permiten a su equipo de fraude centrarse en los casos más críticos y descubrir nuevos patrones de fraude.

¿A quién se aplica la autenticación basada en riesgos?

Identidades de los clientes

Proteja las cuentas y transacciones de los clientes frente a actividades fraudulentas.

Identidades de terceros

Gestione los riesgos asociados a socios externos, vendedores y proveedores aplicando medidas de autenticación adaptables.

Identidades de la plantilla

Garantice un acceso seguro a los recursos y datos confidenciales de la empresa, mitigando las amenazas internas y los accesos no autorizados.

Una gestión de identidades y accesos más fácil

Vea cómo podemos ayudarlo a proteger las identidades

Thales, nombrado líder global

Encuentre el producto o servicio que mejor se adapte a sus necesidades y descubra por qué KuppingerCole ha nombrado a Thales líder de mercado, líder global y líder de innovación en gestión de accesos

Recursos recomendados

Preguntas frecuentes

Las soluciones de autenticación basada en riesgos se desarrollan teniendo en cuenta el cumplimiento normativo, adhiriéndose a reglamentos del sector como PSD2, el RGPD, PCI DSS, HIPAA y más. Al incorporar las mejores prácticas y mantenerse al día de los cambios normativos, la autenticación basada en riesgos ayuda a las organizaciones a mantener el cumplimiento normativo al tiempo que mejora la seguridad.

Sí, las soluciones de autenticación basada en riesgos son altamente personalizables para alinearse con la tolerancia al riesgo, los requisitos de cumplimiento y los flujos de trabajo únicos de su organización. Puede adaptar los criterios de evaluación de riesgos, definir umbrales e integrar una autenticación basada en riesgos sin problemas en su infraestructura existente de gestión de identidades y accesos (IAM).

Sí. Nuestras soluciones de identificación se basan en una estructura modular en la que las aplicaciones individuales (funcionalidades) pueden adquirirse por separado.