Établir l’intégrité, la confidentialité et la disponibilité sur les réseaux 5G

La connectivité 5G est prête à transformer les industries et la façon dont les opérateurs de télécommunications fonctionnent, et les utilisateurs de la 5G bénéficieront de davantage de connexions avec moins de coupures et moins d’interférences, tout en bénéficiant d’un accès à distance depuis presque n’importe où. Bien que la 5G crée des opportunités extraordinaires pour les particuliers et les entreprises, cette technologie révolutionnaire repose sur une architecture virtualisée, basée sur le cloud et multifournisseur, qui présente des défis techniques et de sécurité uniques.

Selon le Rapport Thales sur les menaces liées aux données 2023, édition Télécommunications , les sociétés de télécommunications, les entreprises mondiales et les gouvernements partagent les mêmes préoccupations lorsqu’il s’agit de répondre à la cybersécurité de la 5G :

- Données en circulation : sécurisez les données circulant sur les réseaux 5G.

- Identités : protection de l’identité des personnes et des appareils se connectant aux réseaux 5G.

- Applications et infrastructure : sécurisation des applications, de l’infrastructure et des données sensibles sur les réseaux 5G.

Thales propose des solutions de sécurité 5G qui permettent de relever ces défis complexes et d’atténuer les menaces pesant sur l’intégrité, la disponibilité et la confidentialité des données sur les réseaux 5G.

La sécurité de la 5G est une préoccupation majeure dans le secteur des télécommunications et sur le marché en général.

81%

des personnes interrogées dans le secteur des télécommunications sont préoccupées par les menaces de sécurité liées à la 5G.

Atteindre la préparation quantique dans les réseaux 5G

Les ordinateurs quantiques pourraient porter atteinte à l’intégrité des réseaux de télécommunications les plus modernes, y compris la 5G, et ils constitueront un élément essentiel de l’avenir de la sécurité 5G.

Avec des milliards investis dans la 5G, assurez la sécurité quantique de votre réseau dès le début. Découvrez comment procéder dans ce livre blanc Thales et ABI.

Menaces et vulnérabilités liées à la sécurité des données 5G

Nombre croissant d’appareils connectés (IoT)

Stocker davantage de données sur les consommateurs

Virtualisation des fonctionnalités réseau (NFV)

Utilisation de plateformes open source et de réseaux multifournisseurs

Caractère distribué des réseaux 5G (multi-cloud, multi-sites, hybride)

RAN désagrégé et découpage du réseau

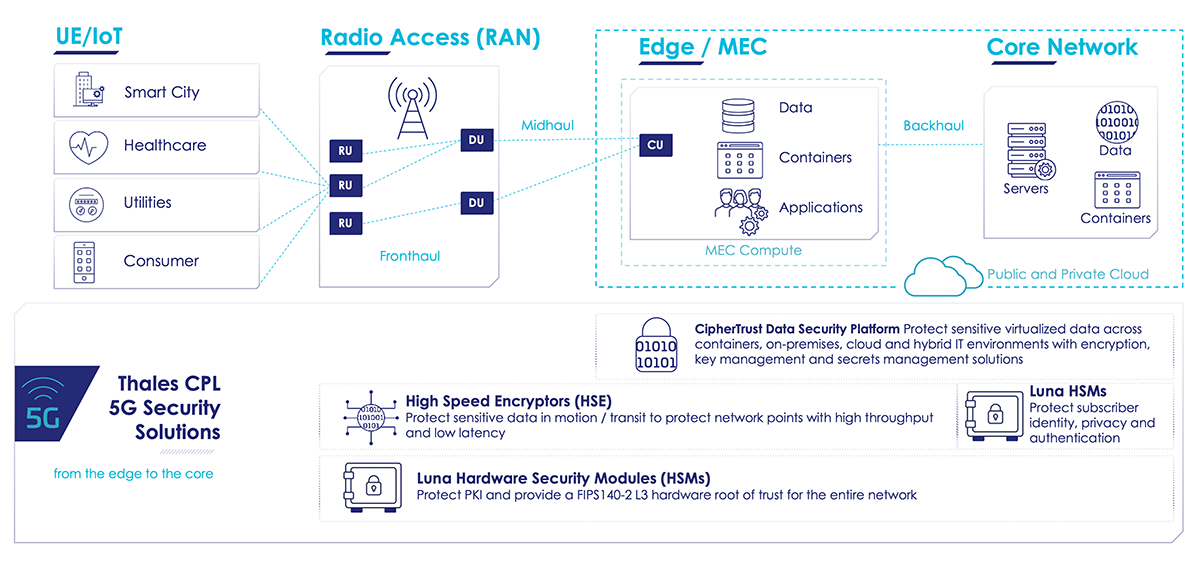

Solutions de sécurité 5G, de la périphérie au cœur

Les solutions de sécurité 5G de Thales offrent un chiffrement et une authentification de bout en bout pour protéger les données lors des opérations de fronthaul, midhaul et backhaul à mesure que les données transitent des utilisateurs et de l’IoT vers la périphérie, en passant par l’accès radio (y compris l’informatique de pointe multi-utilisateurs), et enfin, dans le réseau central et les magasins de données, y compris les conteneurs.

Schéma des solutions de sécurité du réseau 5G

Protéger les données en mouvement

Sécurisez les données en mouvement depuis le RAN/O-RAN jusqu’au centre de données de périphérie et de nouveau au cœur du réseau grâce aux dispositifs de chiffrement à haut débit de Thales (HSE).

- Conçu pour les réseaux modernes comme la 5G pour offrir une latence ultra-faible, des performances améliorées, une compatibilité avec l’architecture réseau 5G et une évolutivité.

- Le matériel HSE et les appliances virtuelles fournissent une solution multipoint, prennent en charge un large éventail d’exigences réseau RAN/O-RAN telles que le découpage du réseau et sont équipés du mode indépendant du transport (TIM), pour le cryptage simultané sur les couches 2, 3 et 4 du réseau.

- Prêt pour la conformité et le post-quantique (PQC) : fournissez une solution EAL 4+ certifiée FIPS 140-2 niveau 3 et Critères communs qui est également approuvée par le département de l’Agence des systèmes d’information de défense des États-Unis et l’OTAN. Prêt pour le PQC et crypto-agile, avec prise en charge évolutive sur le terrain pour les quatre finalistes de l’algorithme NIST PQC, et plus encore à mesure qu’ils évoluent.

Apprenez-en davantage sur les solutions de chiffrement haut débit (HSE) de Thales dans la présentation de la solution HSE, lisez le blog Delivering on the Promise of 5G (Réaliser la promesse de la 5G) ou regardez la vidéo Securing 5G Private Networks (Protéger les réseaux 5G privés).

Protéger les données virtualisées au repos dans l’informatique hybride

Solutions de chiffrement, de gestion des clés et des secrets et Kubernetes : Thales CipherTrust Manager fournit une interface unique pour répondre aux besoins complexes de la sécurité 5G, combinant des outils tels que la gestion des clés, CipherTrust Transparent Encryption (CTE), CipherTrust Cloud Key Gestion (CCKM) et CipherTrust Secrets Management (CSM).

- CTE fournit un cryptage cohérent des données sensibles sur toutes les configurations de réseau 5Get fonctions de réseau virtuel avec contrôle d’accès granulaire. Cette solution chiffre les données générées par les applications conteneurisées sans aucune modification de la logique métier de l’application.

- CipherTrust Manager centralise la gestion des clés cryptographiques entre plusieurs fournisseurs de cloud et fournisseurs de stockage matériel.

- DevOps, gestion des secrets et sécurité Kubernetes : sécurisez, déployez et exécutez des charges de travail cloud natives dans des environnements en protégeant de manière transparente les données sensibles avec des appels RESTful et la gestion des secrets, et établissez des protections solides autour des données stockées dans les environnements Kubernetes.

- Assurez des contrôles d’accès stricts et la capacité d’auditer tous les événements opérationnels/d’accès aux données protégées (les utilisateurs peuvent surveiller l’utilisation via les SIEM pour mieux comprendre qui accède aux informations).

Découvrez comment Thales et Red Hat sécurisent les données Kubernetes dans un monde 5G ou regardez le webinaire Sécuriser Kubernetes et le cloud hybride pour la 5G.

Protégez la PKI, les infrastructures et les réseaux critiques

Les fonctions de réseau virtuel (VNF) 5G sécurisées protègent l’ensemble de l’infrastructure de télécommunications sur PKI et fournissent une racine de confiance matérielle validée FIPS 140 pour l’ensemble du réseau.

- Racine de confiance PKI : il est primordial d’exécuter toutes les fonctions cryptographiques dans un environnement sécurisé pour garantir à la fois l’intégrité et la confidentialité des clés utilisées pour chiffrer et déchiffrer les données et exécuter des fonctions telles que la signature de code. Les HSM Luna offrent une sécurité supplémentaire aux infrastructures à clé publique (PKI), y compris la gestion des certificats numériques pour les tours de téléphonie cellulaire.

- Conformité et préparation quantique : les HSM Luna fournissent solution EAL4+ crypto-agile certifiée FIPS 140 et Critères communs, permettant à des algorithmes à sécurité quantique de sécuriser les utilisateurs et les données aujourd’hui et à l’avenir.

- Thales a optimisé ses modules de sécurité réseau matériels (HSM) Luna pour offrir les performances, la flexibilité, l’évolutivité et la haute disponibilité nécessaires pour sécuriser le réseau central 5G et l’ensemble de l’infrastructure de télécommunications basée PKI. Apprenez-en davantage dans la fiche produit HSM réseau Luna 5G.

Protéger la confidentialité, les identités et l’authentification des abonnés

Assurez la sécurité de bout en bout des identifiants d’abonnés 5G (découverte SUCI) et de l’authentification des abonnés (génération de vecteurs d’authentification d’abonné et protection des flux de fourniture de clés d’abonné).

- Protégez la confidentialité et les identités des abonnés : générez des clés de cryptage, stockez les clés privées du réseau domestique et effectuez des opérations de cryptage pour révéler le SUCI dans le HSM Luna afin de garantir que l’identité et la confidentialité des abonnés, y compris le SUPI, sont protégées avec une racine de confiance matérielle.

- Génération de vecteurs d’authentification sécurisée : stockez les clés principales et exécutez des algorithmes d’authentification dans les limites sécurisées du HSM Luna pour protéger les clés liées à l’authentification pendant le processus d’exécution de l’authentification.

- Fourniture des clés : stockez les clés de chiffrement pour les systèmes de provisionnement et de stockage et effectuez le chiffrement/déchiffrement de clés de système de provisionnement et de stockage pour les clés liées à l’authentification sécurisée lors de la personnalisation et de la fourniture de la carte SIM.

Pour en savoir plus, consultez la présentation de la solution Protection HSM de la confidentialité et de l’authentification des abonnés 5G.

Parlez à un spécialiste des solutions de sécurité 5G

Ericsson étend la solution d’authentification du cœur de la 5G avec le module de sécurité matériel de Thales

La 5G modifie le paysage de la sécurité. Le besoin de sécurité augmente pour répondre efficacement à un nombre croissant de nouveaux cas d’utilisation, de nouveaux appareils, allant bien au-delà du haut débit mobile grand public pour atteindre les industries et les entreprises. Le module de sécurité d’authentification d’Ericsson intègre le module de sécurité matériel 5G Luna de Thales pour permettre aux fournisseurs de services de communication (FSC) de fournir une sécurité de premier ordre pour les marchés et les cas d’utilisation qui ont des exigences de sécurité plus strictes.

Pour accélérer l’adoption de la 5G et surmonter les défis liés à la gestion d’infrastructures hautement distribuées, Red Hat et Thales se sont associés pour fournir des solutions intégrées visant à atténuer les risques de sécurité des données 5G. Ensemble, Red Hat et Thales permettent aux opérateurs de télécommunications et aux fournisseurs de services cloud d’exploiter rapidement la puissance de la 5G dans leurs environnements cloud, de périphérie et existants, tout en protégeant résolument les données sensibles.

Ressources de sécurité 5G

Foire aux questions

La 5G est la prochaine norme technologique pour les réseaux cellulaires. Chaque zone de service est appelée cellule et tous les appareils sans fil sont connectés par ondes radio via une antenne. La 5G offre une bande passante plus élevée que les réseaux cellulaires précédents et des vitesses de téléchargement plus élevées pouvant atteindre 10 gigabits par seconde.

La sécurité 5G utilise plus de chiffrement que les générations précédentes de réseaux cellulaires. La 5G repose également davantage sur le cloud et les logiciels que les générations précédentes, ce qui permet d’identifier plus rapidement les menaces potentielles.

Voici certains des principaux défis en matière de sécurisation de la 5G :

- Plus de bande passante et d’appareils permettant aux pirates de s’introduire dans le réseau

- La virtualisation et le découpage en tranches du réseau peuvent présenter plus de risques si les différentes couches sont isolées les unes des autres

- La nécessité d’automatiser l’identification et la défense contre toutes les nouvelles menaces, plutôt que de repérer manuellement les tentatives de piratage

La technologie 5G repose sur une architecture virtualisée, basée sur le cloud et multifournisseur, ce qui présente des défis techniques et de sécurité uniques. La nature distribuée des réseaux 5G, le nombre croissant d’appareils connectés (IoT), l’utilisation de plateformes open source et de réseaux multifournisseurs, l’adoption du cloud et l’augmentation des points d’entrée pour les cyberattaques s’ajoutent à la liste des défis de sécurité à relever.

Les opérateurs de réseaux mobiles (MNO), les NEP, les opérateurs de réseaux mobiles privés (PMN), les fournisseurs de cloud et les intégrateurs de systèmes qui opèrent au sein de l’écosystème 5G ont besoin de solutions de sécurité pour relever ces défis et protéger l’infrastructure, les réseaux, les données et les utilisateurs 5G.

Les sociétés de télécommunications, les entreprises mondiales et les gouvernements, en particulier ceux opérant dans des secteurs hautement réglementés comme la santé, les infrastructures critiques, la fabrication, la défense et le transport, ont besoin de solutions de cybersécurité 5G pour protéger l’identité des personnes et des appareils se connectant aux réseaux 5G, les données lors de leur déplacement sur le réseau, et les applications, infrastructures et données sensibles sur les réseaux 5G.

La 5G améliore la sécurité grâce à un meilleur chiffrement des données et à une authentification plus forte des utilisateurs. Elle offre également un meilleur chiffrement de l’itinérance que la 4G.