HIPAA (Health Insurance Portability and Accountability Act)

L'Health Insurance Portability and Accountability Act (HIPAA) è una legge federale statunitense che ha creato standard nazionali per proteggere le informazioni sanitarie sensibili dei pazienti dalla divulgazione senza il consenso o la conoscenza del paziente. Il Dipartimento della salute e dei servizi umani degli Stati Uniti d'America (HHS) ha emanato la Privacy Rule del HIPAA per implementare i requisiti dell'HIPAA. La Security Rule del HIPAA protegge un sottoinsieme di informazioni contemplate nella Privacy Rule.

Le norme e i regolamenti dell'HIPAA stabiliscono tre tipi di misure di sicurezza necessarie per la conformità:

- Salvaguardie amministrative riguardano principalmente l'obbligo di condurre valutazioni continue del rischio per identificare potenziali vulnerabilità e rischi per l'integrità delle PHI.

- Salvaguardie fisiche si concentrano sulle misure da attuare per impedire l'accesso non autorizzato alle PHI e per proteggere i dati da incendi e altri rischi ambientali

- Salvaguardie tecniche si riferiscono ai controlli che devono essere messi in atto per garantire la sicurezza dei dati quando le PHI vengono comunicate su una rete elettronica

Regolamento | Attivo ora

Emanato come parte dell’ARRA (American Recovery and Reinvestiment Act) del 2009, l'HITECH Act espande i requisiti dell’HIPAA richiedendo la notifica di violazioni dei dati “non protetti” (non crittografati) della cartella clinica personale, compresi quelli di soci aziendali, fornitori ed entità correlate.

Le Regole HIPAA interessano le entità coperte e i soci aziendali:

- Le entità coperte includono tutti i fornitori di assistenza sanitaria che creano, ricevono, mantengono, trasmettono o accedono a informazioni sanitarie personali protette (PHI), tra cui piani sanitari, compagnie di assicurazione sanitaria, ospedali, cliniche, farmacie, medici e dentisti.

- I soci aziendali includono i fornitori di servizi terzi che possono creare, ricevere, conservare, trasmettere o accedere a PHI in formato elettronico (ePHI) per conto di entità coperte. Ad esempio, gli appaltatori dei servizi informatici o i fornitori di cloud storage.

HIPAA è stato emanato dal Congresso degli Stati Uniti nel 1996. Da allora la legge è stata aggiornata più volte, come nel 2009 con l'approvazione dell'Health Information Technology for Economic and Clinical Health(HITECH) Act, che ha aggiunto una nuova struttura di sanzioni per le violazioni e ha reso i soci aziendali direttamente responsabili per le violazioni dei dati attribuibili alla mancata conformità alla Security Rule.

Le sanzioni per la mancata conformità al HIPAA variano in base al livello di negligenza percepito e possono andare da 100 a 50.000 dollari per singola violazione, con una sanzione massima di 1,9 milioni di dollari per anno solare. Le violazioni possono anche comportare il carcere da uno a dieci anni per i responsabili.

Come Thales contribuisce alla conformità HIPAA

Le soluzioni Thales possono contribuire alla conformità da parte delle organizzazioni al HIPAA semplificando la conformità e automatizzando la sicurezza, riducendo il carico di lavoro dei team che si occupano di sicurezza e conformità. Aiutiamo le organizzazioni a conformarsi all'HIPAA affrontando i requisiti essenziali per la salvaguardia delle informazioni sanitarie protette (PHI) in base a quattro diverse sezioni della legge:

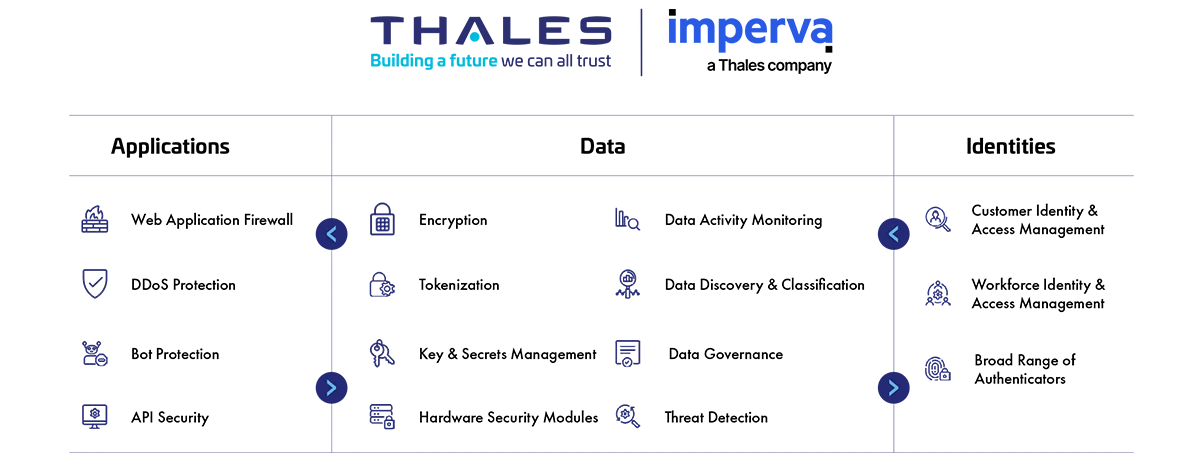

Forniamo soluzioni di sicurezza informatica complete in tre aree chiave: sicurezza delle applicazioni, sicurezza dei dati e gestione delle identità e degli accessi.

Soluzioni per la conformità HIPAA

Sicurezza delle applicazioni

Proteggi applicazioni e API su larga scala nel cloud, on-premise o in un modello ibrido. La nostra suite di prodotti leader di mercato comprende firewall per applicazioni web (WAF), protezione contro attacchi Distributed Denial of Service (DDoS) e BOT dannosi, sicurezza per API, una rete di distribuzione dei contenuti (CDN) sicura e l'autoprotezione dell'applicazione durante l'esecuzione (RASP).

Data Security

Scopri e classifica i dati sensibili in un ambiente informatico ibrido e proteggili automaticamente ovunque, che siano inattivi, in movimento o in uso, utilizzando la tokenizzazione criptata e la gestione delle chiavi. Le soluzioni di Thales identificano, valutano e stabiliscono le priorità dei potenziali rischi per una loro valutazione accurata, oltre a individuare comportamenti anomali e monitorare le attività per verificarne la conformità. In tal modo, le organizzazioni possono stabilire dove concentrare principalmente i propri sforzi.

Gestione delle identità e degli accessi

Un accesso fluido, sicuro e affidabile alle applicazioni e ai servizi digitali per clienti, dipendenti e partner. Le nostre soluzioni limitano l'accesso degli utenti interni ed esterni in base ai loro ruoli e al contesto con criteri di accesso granulari e autenticazione a più fattori che aiutano a garantire che l'utente giusto possa accedere alla risorsa giusta, al momento giusto.

Standard di sicurezza HIPAA 164.306: regole generali

Come Thales contribuisce:

- Identifica, classifica, protegge e monitora i dati sensibili nell'ambito dell'ambiente informatico ibrido, garantendo che i dati siano sempre sicuri e conformi.

HIPAA § 164.308 Salvaguardie amministrative

Come Thales contribuisce:

- Identifica i dati sensibili strutturati e non strutturati a rischio nel sistema informatico ibrido.

- Determina i punteggi di rischio per le risorse di dati per valutare i rischi potenziali.

- Identifica lo stato attuale della conformità, documentando le lacune.

- Scopre e classifica il rischio potenziale per tutte le API pubbliche, private e ombra e conduce una valutazione del rischio API.

Come Thales contribuisce:

- Monitora l'I/O e blocca le attività sospette prima che il ransomware possa prendere piede.

- Impedisce a software e utenti malintenzionati di accedere ai dati sensibili.

- Utilizza l'analisi delle firme, dei comportamenti e della reputazione per bloccare tutti gli attacchi di malware injection.

- Rileva e previene le minacce informatiche con il firewall per applicazioni web.

- Protegge le risorse di rete critiche da attacchi DDoS e Bad Bots.

Soluzioni:

Sicurezza delle applicazioni

Sicurezza dei dati

Come Thales contribuisce:

- Riduce i rischi di terze parti mantenendo il controllo on-premise sulle chiavi di crittografia che proteggono i dati ospitati sul cloud.

- Impone la separazione dei ruoli tra gli amministratori del fornitore di cloud e l'organizzazione, limita l'accesso ai dati sensibili.

- Monitora e segnala anomalie per rilevare e impedire che attività indesiderate interrompano le attività della catena di fornitura.

- Abilita la gestione delle relazioni con fornitori, partner o qualsiasi utente terzo, con una chiara delega dei diritti di accesso.

- Riduce al minimo i privilegi utilizzando un'autorizzazione dettagliata basata sulle relazioni.

- Abilita la MFA per gli utenti di terze parti per contrastare gli attacchi di phishing.

Soluzioni:

Sicurezza dei dati

Gestione delle chiavi sul cloud

Monitoraggio dell'attività dei dati

Gestione dei diritti degli utenti

Gestione delle identità e degli accessi

Controllo dell'accesso di terze parti

HIPAA § 164.312 Salvaguardie tecniche

Come Thales contribuisce:

- Limita l'accesso ai sistemi e ai dati in base ai ruoli e al contesto mediante policy.

- Applica misure di sicurezza contestuali basate sul punteggio di rischio.

- Sfrutta le smart card per implementare l'accesso fisico alle strutture sensibili.

- Fornisce ai clienti un accesso sicuro alle loro informazioni nei sistemi aziendali.

- Limita l'accesso ai sistemi e ai dati in base ai ruoli e al contesto mediante policy.

Soluzioni:

Gestione delle identità e degli accessi

Gestione dell'accesso del personale

Gestione delle identità e degli accessi dei clienti

Sicurezza dei dati

Come Thales contribuisce:

- Monitora l'attività dei dati strutturati e non strutturati in un ambiente informatico ibrido.

- Produce audit trail e report di tutti gli eventi di accesso a tutti i sistemi, trasmette i registri ai SIEM.

Come Thales contribuisce:

- Abilita l'autenticazione a più fattori (MFA) con la più ampia gamma di metodi hardware e software.

- Crea e distribuisce criteri di autenticazione adattivi basati sulla sensibilità dei dati / dell'applicazione.

- Protegge dagli attacchi di phishing e man-in-the-middle.

Come Thales contribuisce:

- Codifica i dati inattivi on-premise, sui cloud e negli ambienti big data o container.

- Protegge le chiavi crittografiche in un ambiente FIPS 140-2 di livello 3.

- Pseudonimizza le informazioni sensibili nei database.

- Proteggere i dati in uso sfruttando la confidential computing.

- Ti fa ottenere la visibilità completa delle attività sui dati sensibili, monitora gli utenti che ne hanno accesso, esegue audit su ciò che fanno e documenta.

- Prodotti di sicurezza progettati per l'aggiornamento post-quantistico per mantenere la cripto-agilità.

Come Thales contribuisce:

- Protegge i dati in movimento con la crittografia ad alta velocità.

HIPAA § 164.514 Altri requisiti relativi agli usi e alle divulgazioni di informazioni sanitarie protette

Come Thales contribuisce:

- Pseudonimizza e maschera le informazioni sensibili per la produzione o i test, mantenendo la capacità di analizzare i dati aggregati senza esporre PHI sensibili.