Garantire integrità, riservatezza e disponibilità delle reti 5G

La connettività 5G è pronta a trasformare il mercato e il modo in cui operano le società di telecomunicazioni, e gli utenti 5G beneficeranno di più connessioni con meno cadute e interferenze, sfruttando allo stesso tempo l’accesso remoto praticamente da qualsiasi luogo. Sebbene il 5G crei straordinarie opportunità per persone e imprese, questa tecnologia rivoluzionaria si basa su un’architettura virtualizzata, basata sul cloud e multi-vendor, introducendo sfide tecniche e di sicurezza uniche.

Secondo la Relazione sulle minacce verso i dati di Thales del 2023, edizione telecomunicazioni, le società di telecomunicazioni, le imprese globali e i governi condividono le stesse preoccupazioni per quanto riguarda la gestione della sicurezza informatica 5G:

- Dati in movimento: protezione dei dati in movimento nelle reti 5G.

- Identità: protezione delle identità delle persone e dei dispositivi che si connettono alle reti 5G.

- Applicazioni e infrastruttura: protezione di applicazioni, infrastrutture e dati sensibili sulle reti 5G.

Thales fornisce soluzioni di sicurezza 5G che aiutano ad affrontare queste sfide complesse e a mitigare le minacce all’integrità, alla disponibilità e alla riservatezza dei dati nelle reti 5G.

La sicurezza 5G rappresenta una preoccupazione significativa nel settore delle telecomunicazioni e nel mercato in generale.

81%

degli intervistati nel settore delle telecomunicazioni si è detto preoccupato per le minacce alla sicurezza del 5G.

Raggiungere la prontezza quantistica nelle reti 5G

I computer quantistici potrebbero minare l’integrità delle più moderne reti di telecomunicazioni, compreso il 5G, e costituiranno un punto fermo nel futuro della sicurezza 5G.

Con miliardi investiti nel 5G, garantisci una rete sicura dal punto di vista quantistico fin dall'inizio. Scopri come in questo white paper di Thales e ABI.

Minacce e vulnerabilità alla sicurezza dei dati 5G

Numero crescente di dispositivi connessi (IoT)

Memorizzazione di più dati sui consumatori

Virtualizzazione delle funzioni di rete (NFV)

Utilizzo di piattaforme open source e reti multivendor

Natura distribuita delle reti 5G (multi-cloud, multi-sito, ibrida)

RAN disaggregata e network slicing

Soluzioni di sicurezza 5G dall’edge al core

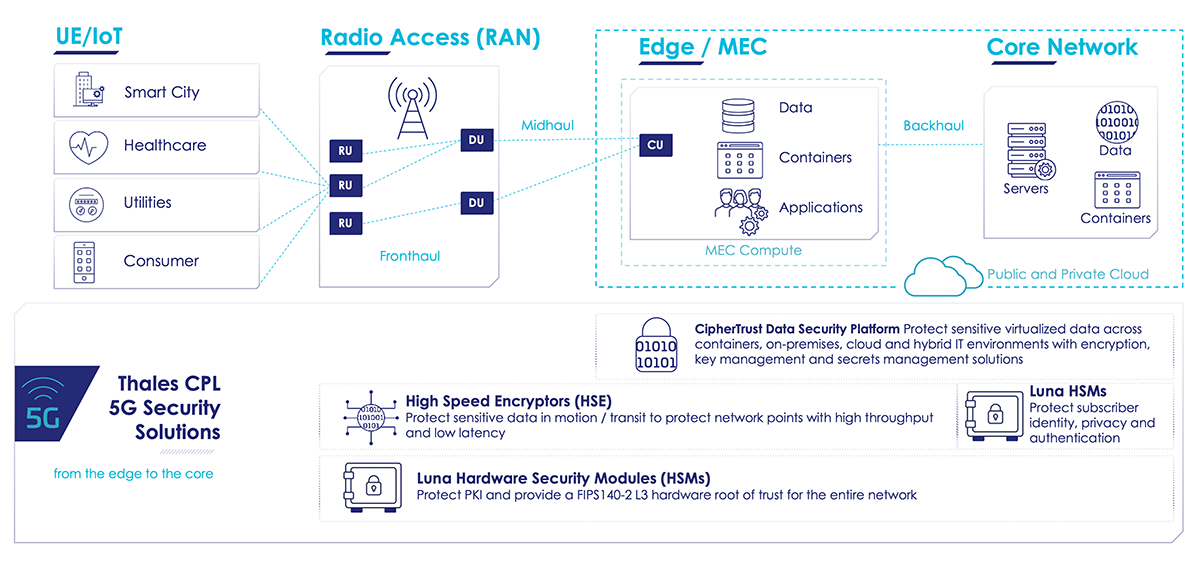

Le soluzioni di sicurezza 5G di Thales offrono crittografia e autenticazione end-to-end per proteggere i dati in operazioni di fronthaul, midhaul e backhaul mentre si spostano da utenti e IoT ad accesso radio, edge (compreso l'edge computing multi-utente) e, infine, nella rete di trasporto e nei data store, inclusi i container.

Diagramma delle soluzioni di sicurezza della rete 5G

Proteggi i dati in movimento

Proteggi i dati in movimento dal RAN/O-RAN al data center all'edge e di nuovo alla rete di trasporto grazie agli HSE (High Speed Encryptor) di Thales.

- Concepiti per reti moderne come il 5G per garantire bassissima latenza, prestazioni migliorate, compatibilità con l'architettura di rete 5G e scalabilità.

- L'hardware HSE e le appliance virtuali forniscono una soluzione multi-punto, supportano un'ampia gamma di requisiti di rete RAN/O-RAN come il network slicing e offrono una modalità indipendente dai trasporti (TIM - Transport Independent Mode), per la crittografia simultanea nei livelli di rete 2, 3 e 4.

- Conformità e compatibilità con gli algoritmi PQC: forniamo una soluzione con certificato FIPS 140-2 di livello 3 e Common Criteria EAL 4+ esaminata anche dalla Defense Information System Agency statunitense e dalla NATO. Integrabili con la PQC e caratterizzata da agilità crittografica, con supporto aggiornabile sul campo per tutti e quattro gli algoritmi finalisti PQC NIST e non solo.

Scopri di più sulle soluzioni HSE di Thales nella panoramica delle soluzioni HSE, leggi il blog post Mantenere la promessa del 5G o guarda il video Protezione delle reti private 5G.

Proteggi i dati a riposo virtualizzati negli ambienti IT ibridi

Crittografia, gestione delle chiavi e dei segreti e soluzioni Kubernetes: CipherTrust Manager di Thales fornisce un pannello di gestione unico per soddisfare le esigenze complessa di sicurezza 5G, combinando strumenti come la gestione delle chiavi, CipherTrust Transparent Encryption (CTE), CipherTrust Cloud Key Manager (CCKM) e CipherTrust Secrets Management (CSM).

- CTE fornisce una crittografia coerente dei dati sensibili in ogni configurazione di rete 5Ge VNF (Virtual Network Function) grazie al controllo granulare degli accessi. Questa soluzione crittografa i dati generati dalle applicazioni containerizzate senza introdurre cambiamenti alla logica aziendale dell'applicazione.

- CipherTrust Manager centralizza la gestione delle chiavi crittografiche presso più fornitori di servizi cloud e archiviazione hardware.

- DevOps, gestione dei segreti e sicurezza Kubernetes: proteggi, distribuisci ed esegui carichi di lavoro cloud-native in ogni ambiente proteggendo in modo trasparente i dati sensibili con chiamate RESTful, gestione dei segreti e forti garanzie sui dati archiviati negli ambienti Kubernetes.

- Garantire forti controlli degli accessi e competenze di audit per ogni operazione di file / accesso ai dati protetti (gli utenti possono monitorare l'utilizzo tramite SIEM per visualizzare chi accede alle informazioni).

Scopri di più su come Thales e Red Hat proteggono i dati Kubernetes in un mondo 5G o guarda il webinar Proteggere Kubernetes e il cloud ibrido per il 5G.

Proteggi PKI, infrastrutture e reti critiche

Proteggi le VNF (Virtual Network Function) 5G, metti in sicurezza l'intera infrastruttura di telecomunicazioni basata su PKI e fornisci una root of trust hardware con certificazione FIPS 140 per l'intera rete.

- Root of trust per la PKI: è fondamentale eseguire tutte le funzioni crittografiche all'interno di un ambiente sicuro per garantire l'integrità e riservatezza delle chiavi utilizzate per operazioni di firma, cifratura e decifratura dei dati. Gli HSM Luna forniscono una maggiore sicurezza alle infrastrutture a chiave pubblica (Public Key Infrastructure - PKI), compresa la gestione dei certificati digitali per i ripetitori.

- Conformità e compatibilità con gli algoritmi quantistici: gli HSM Luna forniscono una soluzione caratterizzata da agilità crittografica che vanta certificati FIPS 140 e Common Criteria EAL 4+, consentendo agli algoritmi quantum-safe di proteggere utenti e dati oggi e in futuro.

- Thales ha ottimizzato i suoi HSM (Hardware Security Module) Luna Network per soddisfare le prestazioni, la flessibilità, la scalabilità e l'elevata disponibilità necessarie per proteggere la rete di trasporto 5G e l'intera infrastruttura di telecomunicazioni basata su PKI. Scopri di più nella descrizione del prodotto HSM 5G Luna Network.

Proteggi la privacy, le identità e l'autenticazione degli abbonati

Garantisci una protezione end-to-end degli identificatori degli abbonati 5G (deconcealment SUCI) e dell’autenticazione dell’abbonato (generazione di vettori di autenticazione degli abbonati e protezione del flusso di provisioning delle chiavi degli abbonati).

- Proteggi la privacy e le identità degli abbonati: genera chiavi di crittografia, archivia le chiavi private della rete domestica ed esegui operazioni crittografiche per il deconcealment SUCI all'interno degli HSM Luna per garantire che le identità e la privacy degli abbonati, incluso il SUPI, siano protette con una root of trust hardware.

- Generazione sicura di vettori di autenticazione: archivia le chiavi master ed esegui algoritmi di autenticazione all'interno degli HSM Luna sicuri per proteggere le chiavi pertinenti durante il processo di autenticazione.

- Provisioning delle chiavi: archivia chiavi crittografiche per i sistemi di provisioning e archiviazione ed esegui la loro crittografia/decifratura per proteggere le chiavi relative all'autenticazione durante la personalizzazione e il provisioning delle SIM.

Scopri di più nella descrizione degli HSM di autenticazione e protezione della privacy dell’abbonato 5G.

Parla con uno specialista delle soluzioni di sicurezza 5G

Ericsson estende la soluzione di autenticazione core del 5G grazie agli HSM di Thales

Il 5G sta cambiando il panorama di sicurezza. La necessità di garantire un livello avanzato di sicurezza aumenta per affrontare un numero crescente di casi d’uso e nuovi dispositivi, dalla banda larga mobile dei consumatori alle industrie e imprese. L’Authentication Security Module di Ericsson integra l’HSM 5G Luna di Thales per consentire ai fornitori di servizi di comunicazione di fornire un livello avanzato di sicurezza ai mercati e ai casi d’uso con requisiti di sicurezza più rigorosi.

Per accelerare l’adozione del 5G e superare le problematiche legate alla gestione di infrastrutture altamente distribuite, Red Hat e Thales hanno stretto una collaborazione per fornire soluzioni integrate per mitigare i rischi per la sicurezza dei dati 5G. Insieme, Red Hat e Thales consentono ai fornitori di servizi cloud e di telecomunicazioni di sfruttare rapidamente la potenza del 5G nei loro ambienti cloud, edge e legacy, garantendo al contempo una protezione costante dei dati sensibili.

Risorse di sicurezza 5G

Domande frequenti

Il 5G è l’ultimo standard tecnologico per le reti cellulari. Ogni area di servizio è una cella, e tutti i dispositivi wireless sono collegati da onde radio attraverso un'antenna. Il 5G offre una banda superiore rispetto alle reti cellulari precedenti, e una velocità di download più elevata che raggiunge i 10 gigabit al secondo.

Per proteggere il 5G è necessaria una maggiore crittografia rispetto alle generazioni precedenti di reti cellulari. Il 5G si basa anche maggiormente sul cloud e sul software rispetto alle generazioni precedenti, consentendo un’individuazione più rapida delle minacce potenziali.

Alcune delle sfide principali per la salvaguardia del 5G sono:

- Una maggiore larghezza di banda e più dispositivi che gli hacker possono violare

- La virtualizzazione e lo slicing della rete possono comportare rischi maggiori se i vari strati sono isolati l’uno dall’altro

- La necessità di automatizzare l’identificazione e la difesa contro tutte le nuove minacce rispetto all’individuazione manuale dei tentativi di hacking

La tecnologia 5G si basa su un’architettura virtualizzata, basata su cloud e multi-vendor, il che introduce sfide tecniche e di sicurezza uniche. La natura distribuita delle reti 5G, il numero crescente di dispositivi connessi (IoT), l’utilizzo di piattaforme open source e reti multivendor, l’adozione del cloud e l’aumento dei punti di accesso per gli attacchi informatici, aumentano le sfide di sicurezza da affrontare.

Gli operatori di rete mobile, le NEP, gli operatori di rete mobile privati (PMN), i fornitori di servizi cloud e gli integratori di sistemi che operano nell’ecosistema 5G necessitano di soluzioni di sicurezza per affrontare queste sfide e proteggere l’infrastruttura, le reti, i dati e gli utenti del 5G.

Le società di telecomunicazioni, le imprese globali e i governi, in particolare se appartenenti a settori altamente regolamentati come sanità, infrastrutture mission-critical, produzione, difesa e trasporti, necessitano di soluzioni di sicurezza informatica 5G per proteggere le identità delle persone e dei dispositivi che si connettono alle reti 5G, i dati in movimento nella rete, le applicazioni, le infrastrutture e i dati sensibili.

Il 5G migliora la sicurezza grazie a una migliore crittografia dei dati e un’autenticazione dell’utente più avanzata. Il 5G offre inoltre una migliore crittografia del roaming rispetto al 4G.