Host Card Emulation

Proteggere un telefono cellulare in modo che possa essere utilizzato per effettuare transazioni di credito o debito presso un dispositivo POS è difficile. I sistemi di pagamento basati su carte con bande magnetiche si sono evoluti per utilizzare carte con chip EMV. La fase successiva è stata naturalmente quella di utilizzare all'interno della maggior parte dei telefoni un hardware di sicurezza dedicato, chiamato Secure Element, per ospitare l'applicazione di pagamenti, le credenziali degli utenti e le chiavi crittografiche associate.

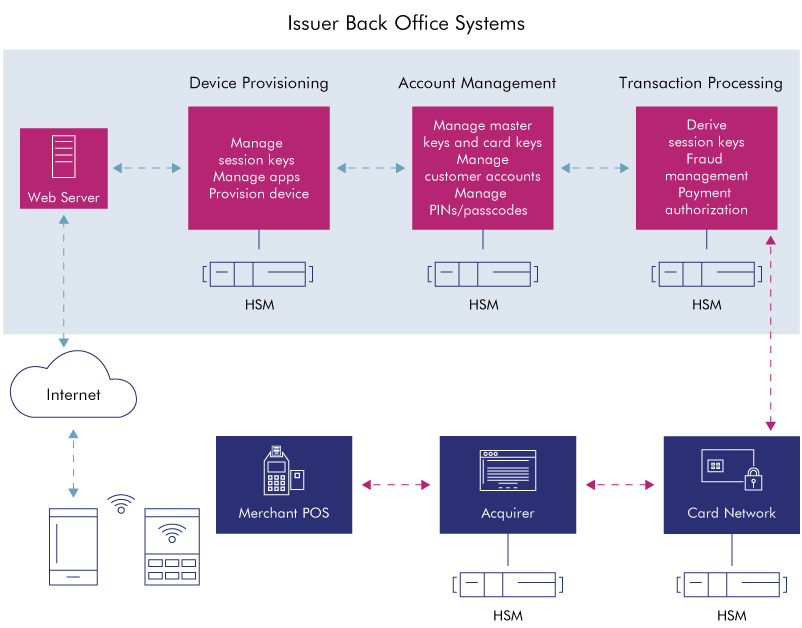

Tuttavia, per una serie di ragioni questo approccio si è rivelato difficile da implementare al di là della fase pilota: mancanza di standard per i telefoni cellulari, requisiti di certificazione complessi e, soprattutto, riluttanza da parte di molte banche di cedere il controllo a una parte terza, il TSM (Trusted Service Manager). Nel modello TSM la banca "affitta uno spazio" nel Secure Element che viene controllato solitamente da un operatore di rete mobile o dal produttore del cellulare. Un approccio sempre più popolare per superare queste problematiche è quello dell'Host Card Emulation (HCE). Con l'HCE, le credenziali di pagamento più importanti vengono archiviate in una repository sicura e condivisa (il data center o il cloud privato dell'emittente) invece che sul cellulare. Utilizzando l'Host Card Emulation, le credenziali a utilizzo limitato vengono inviate in anticipo al telefono al fine di permettere le transazioni contactless. Anche se l'Host Card Emulation elimina la necessità dei TSM e restituisce il controllo alle banche, comporta una nuova serie di sfide e rischi alla sicurezza.

- Sfide

- Soluzioni

- Vantaggi

Host Card Emulation per i pagamenti da dispositivo mobile: la sfida attuale

- La creazione di un servizio centralizzato per archiviare milioni di credenziali di pagamento permanenti e "usa e getta" su richiesta comporta un punto evidente di attacco. Anche se le banche emettono carte da decenni, questi sistemi si trovano soprattutto offline e non richiedono interazioni continue con il token di pagamento (in questo caso una carta di plastica). L'Host Card Emulation richiede che questi servizi siano online e accessibili in tempo reale per permettere le transazioni individuali. Non riuscire a proteggere queste piattaforme di servizi comporta importanti rischi di frode di cui l'emittente potrebbe cadere vittima.

- Anche se il telefono cellulare non archivia più le credenziali di pagamento, svolge comunque tre ruoli fondamentali nell'ambito della sicurezza che creano occasioni per furti o sostituzioni delle credenziali o informazioni relative alle transazioni.

- Rappresenta infatti lo strumento con il quale le applicazioni richiedono i dati della carta archiviati nel servizio HCE

- In questo modo un utente viene autenticato e autorizza il servizio a fornire le credenziali di pagamento

- Fornisce il canale di comunicazione tramite il quale le credenziali di pagamento vengono inviate al terminale POS

- Tutti i sistemi di pagamento mobili sono più complessi dei pagamenti tradizionali con carta, eppure le aspettative degli utenti di smartphone sono altissime. Una scarsa copertura di rete mobile rende inaccessibili i servizi HCE, schemi complessi di autenticazione causano errori e l'incompatibilità di software o hardware può interrompere l'intero processo. Sarà necessario un approccio flessibile con cui le credenziali memorizzate su cache e le approvazioni basate sui rischi diventeranno la norma con la maturazione degli standard e l'imposizione delle certificazioni.

Host Card Emulation per i pagamenti da dispositivo mobile: le soluzioni di Thales

Gli HSM payShield di Thales aiutano oggi a proteggere le soluzioni basate sull'HCE. Le credenziali di pagamento vengono generate e archiviate in sicurezza in maniera centralizzata tramite l'utilizzo degli HSM da parte dell'emittente, che può anche scegliere il numero di chiavi archiviate nel telefono in qualunque momento per includere le situazioni in cui l'autorizzazione offline viene supportata come parte delle decisioni inerenti al rischio da parte dell'emittente. In una situazione di autorizzazione eseguita online (la modalità tipica di implementazione per soluzioni HCE), l'emittente utilizza gli HSM per convalidare il criptogramma generato dall'applicazione mobile in tempo reale come parte della transazione mobile contactless. In questo caso, il piano di sicurezza dell'applicazione mobile è fondamentale per garantire che l'elaborazione all'interno del cellulare limiti il rischio di esposizione di chiavi o dati sensibili ad attacchi fraudolenti. Per questo motivo i circuiti delle carte conducono ampie convalide della sicurezza delle applicazioni mobili di pagamento (che include l'interfaccia all'emittente utilizzando gli HSM) prima che la banca possa lanciare il servizio HCE.

Gli HSM di Thales aiutano a proteggere le soluzioni basate sull'HCE

- Utilizza le stesse tipologie di HSM di Thales per l'HCE sfruttate a livello globale per autorizzare i pagamenti con carta ed emettere carte EMV

- Sfrutta l'ecosistema di partner di integrazioni di Thales per ottenere soluzioni basate sull'HCE comprovate e garantire automaticamente la compatibilità con le specifiche più aggiornate del circuito di carte

- Scegli tra gli algoritmi di crittografia e gli schemi di gestione delle chiavi già supportati dagli HSM di Thales per creare una sessione sicura basata su hardware tra il sistema dell'emittente e il cellulare, eliminando attacchi man in the middle durante il processo di caricamento delle credenziali

- Sfrutta le certificazioni PCI HSM esistenti per semplificare la messa in conformità a prova di audit e garantire l'implementazione dei migliori metodi di generazione e protezione delle chiavi