Gewährleistung von Integrität, Vertraulichkeit und Verfügbarkeit in 5G-Netzwerken

Die 5G-Konnektivität steht kurz davor, Branchen und die Arbeitsweise von Telekommunikationsunternehmen zu verändern. 5G-Benutzer profitieren von mehr Verbindungen mit weniger Unterbrechungen und Störungen und können gleichzeitig von praktisch überall aus Fernzugriff nehmen. Obwohl 5G außergewöhnliche Möglichkeiten für Menschen und Unternehmen schafft, basiert diese bahnbrechende Technologie auf einer virtualisierten, Cloud-basierten Architektur mehrerer Anbieter, die einzigartige technische und sicherheitsbezogene Herausforderungen mit sich bringt.

Laut dem 2023 Thales Data Threat Report Telecommunications Editionsind sich Telekommunikationsunternehmen, globale Unternehmen und Regierungen im Hinblick auf die 5G-Cybersicherheit in denselben Bereichen einig:

- Data-in-Motion: Sicherung von Daten, die über 5G-Netzwerke übertragen werden.

- Identitäten: Schutz der Identitäten von Personen und Geräten, die eine Verbindung zu 5G-Netzwerken herstellen.

- Anwendungen und Infrastruktur: Sicherung von Anwendungen, Infrastruktur und sensiblen Daten in 5G-Netzwerken.

Thales bietet 5G-Sicherheitslösungen, die bei der Bewältigung dieser komplexen Herausforderungen helfen und die Bedrohung der Datenintegrität, -verfügbarkeit und -vertraulichkeit in 5G-Netzwerken verringern.

Die 5G-Sicherheit ist in der Telekommunikation und auf dem gesamten Markt ein zentrales Thema.

81%

der Befragten aus dem Telekommunikationsbereich sind über die Sicherheitsbedrohungen von 5G besorgt.

Bereitschaft für die Quantentechnologie in 5G-Netzwerken erreichen

Quantencomputer könnten die Integrität der modernsten Telekommunikationsnetze, einschließlich 5G, beeinträchtigen und werden für die zukünftige 5G-Sicherheit von zentraler Bedeutung sein.

In Anbetracht der Milliardeninvestitionen in 5G ist es wichtig, Ihr Netzwerk von Anfang an quantensicher zu machen. In diesem Whitepaper von Thales und ABI erfahren Sie, wie.

Bedrohungen und Schwachstellen der 5G-Datensicherheit

Wachsende Anzahl vernetzter Geräte (IoT)

Speicherung von mehr Verbraucherdaten

Virtualisierung der Netzwerkfunktionalität (NFV)

Nutzung von Open-Source-Plattformen und Multi-Vendor-Netzwerken

Verteilte Natur von 5G-Netzwerken (Multi-Cloud, Multi-Sites, Hybrid)

Disaggregiertes RAN und Network Slicing

5G-Sicherheitslösungen von A bis Z

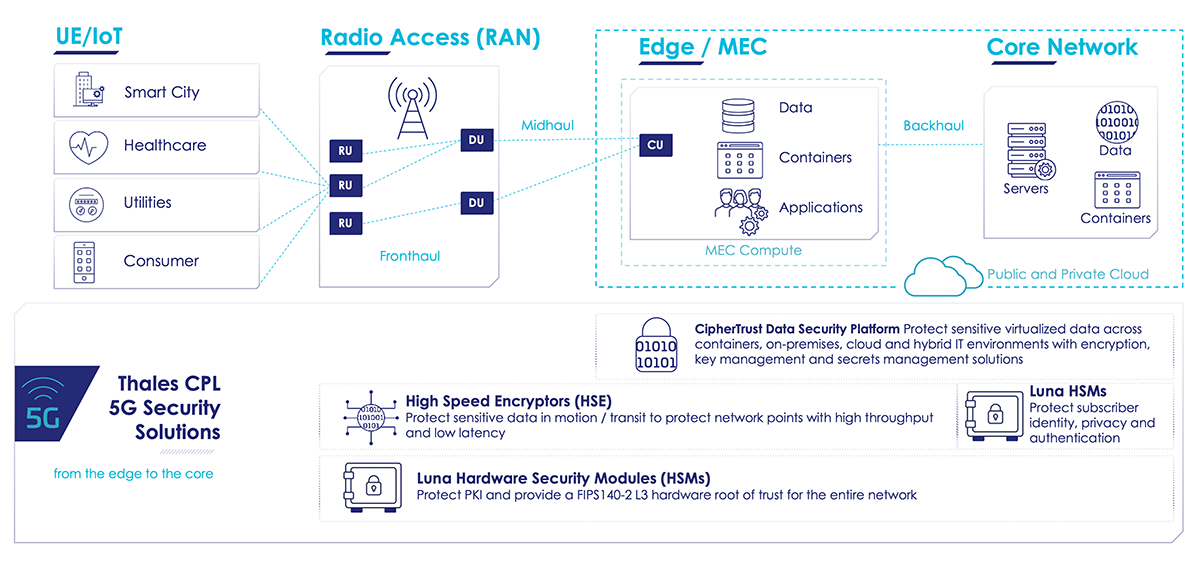

Die 5G-Sicherheitslösungen von Thales bieten End-to-End-Verschlüsselung und Authentifizierung zum Schutz von Daten im Fronthaul-, Midhaul- und Backhaul-Betrieb, während Daten von Benutzern und IoT zum Funkzugang, zum Edge (einschließlich Multi-User-Edge-Computing) und schließlich ins Kernnetzwerk und zu Datenspeichern, einschließlich Containern, verschoben werden.

Diagramm zu 5G-Netzwerksicherheitslösungen

Schützen Sie Data-in-Motion

Sichern Sie Data-in-Motion von der RAN/O-RAN zum Edge-Rechenzentrum und zurück zum Kern des Netzwerks mit Thales High Speed Encryptors (HSE).

- Entwickelt für moderne Netzwerke wie 5G um extrem niedrige Latenz, verbesserte Leistung, Kompatibilität mit der 5G-Netzwerkarchitektur und Skalierbarkeit zu bieten.

- HSE-Hardware und virtuelle Appliances bieten eine Multi-Point-Lösung und unterstützen eine breite Palette von RAN/O-RAN-Netzwerkanforderungen wie Network Slicing und sind mit dem Transport Independent Mode (TIM) für gleichzeitige Verschlüsselung über die Netzwerkschichten 2, 3 und 4 ausgestattet.

- Compliance und Post-Quantum (PQC) Ready: Bereitstellung einer gemäß FIPS 140-2 Level 3 und Common Criteria EAL 4+ zertifizierten Lösung, die auch von der Information Systems Agency des US-Verteidigungsministeriums und der NATO geprüft wurde. PQC-fähig und kryptoagil, mit On-Premise-Upgrades des Supports für alle vier Finalisierungen des NIST-PQC-Algorithmus und weiteren, sobald diese weiterentwickelt werden.

Erfahren Sie mehr über die High-Speed-Encryption-Lösungen (HSE) von Thales im HSE-Lösungsüberblick, lesen Sie den Blog „Das Versprechen von 5G einlösen“„ oder sehen Sie sich das Video Absicherung privater 5G-Netzwerke“ an.

Schutz virtualisierter Data-at-Rest in der gesamten Hybrid-IT

Verschlüsselung, Schlüsselverwaltung und Geheimnisverwaltung sowie Kubernetes-Lösungen: Thales CipherTrust Manager bietet eine einzige Oberfläche, um die komplexen Anforderungen der 5G-Sicherheit zu erfüllen und kombiniert Tools wie Schlüsselverwaltung, CipherTrust Transparent Encryption (CTE), CipherTrust Cloud Key Management (CCKM) und CipherTrust Secrets Management (CSM).

- CTE bietet eine konsistente Verschlüsselung sensibler Daten über alle 5G-Netzwerkkonfigurationen und virtuellen Netzwerkfunktionen mit granularer Zugriffskontrolle. Diese Lösung verschlüsselt aus containerisierten Anwendungen generierte Daten, ohne dass die Geschäftslogik der Anwendung geändert wird.

- CipherTrust Manager zentralisiert die kryptographische Schlüsselverwaltung über mehrere Cloud-Anbieter und Hardware-Speicheranbieter hinweg.

- DevOps, Geheimnisverwaltung und Kubernetes-Sicherheit: Sichern, implementieren und führen Sie Cloud-native Workloads in verschiedenen Umgebungen aus, indem Sie vertrauliche Daten transparent mit RESTful-Aufrufen und Geheimnisverwaltung schützen und starke Sicherheitsvorkehrungen für in Kubernetes-Umgebungen gespeicherte Daten einrichten.

- Gewährleisten Sie strenge Zugriffskontrollen und die Möglichkeit zur Prüfung aller Dateien. Vorgangs-/Zugriffsereignisse für geschützte Daten (Benutzer können die Nutzung über SIEMs überwachen, um besser zu verstehen, wer auf die Informationen zugreift).

Erfahren Sie mehr darüber, wie Thales und Red Hat Kubernetes-Daten in einer 5G-Welt sichern oder sehen Sie sich das Webinar Kubernetes und Hybrid Cloud für 5G sichern an.

Schutz von PKI, kritischer Infrastruktur und Netzwerken

Sichern Sie virtuelle 5G-Netzwerkfunktionen (VNFs), schützen Sie die gesamte PKI-basierte Telko-Infrastruktur und stellen Sie eine gemäß FIPS 140 validierte Hardware Root of Trust für das gesamte Netzwerk bereit.

- PKI Root of Trust: Es ist äußerst wichtig, alle kryptographischen Funktionen in einer sicheren Umgebung auszuführen, um sowohl die Integrität als auch die Vertraulichkeit der Schlüssel sicherzustellen, die für die Verschlüsselung und Entschlüsselung von Daten sowie die Ausführung von Funktionen wie dem Code Signing verwendet werden. Luna-HSMs- bieten zusätzliche Sicherheit für Public-Key-Infrastrukturen (PKIs), einschließlich digitaler Zertifikatsverwaltung für Mobilfunkmasten.

- Compliance und Quantum Readiness: Luna-HSM bieten eine gemäß FIPS 140 validierte und gemäß Common Criteria EAL 4+ zertifizierte, kryptoagile Lösung, die quantensichere Algorithmen ermöglicht, um Benutzer und Daten heute und in Zukunft zu schützen.

- Thales hat seine Luna Network Hardware Security Modules (HSMs) optimiert, um die Leistung, Flexibilität, Skalierbarkeit und hohe Verfügbarkeit zu erreichen, die zur Sicherung des 5G-Kernnetzes und der gesamten PKI-basierten Telko-Infrastruktur erforderlich sind. Erfahren Sie mehr in der Produktbeschreibung 5G Luna Network HSM.

Schützen Sie die Privatsphäre, Identitäten und Authentifizierung Ihrer Abonnenten

Sorgen Sie für eine durchgängige Sicherheit der 5G-Teilnehmerkennungen (SUCI-Enthüllung) und der Teilnehmerauthentifizierung (Generierung von Teilnehmerauthentifizierungsvektoren und Schutz des Bereitstellungsflusses für Teilnehmerschlüssel).

- Schützen Sie die Privatsphäre und Identitäten der Abonnenten: Generieren Sie Verschlüsselungsschlüssel, speichern Sie private Schlüssel des Heimnetzwerks und führen Sie Kryptooperationen durch, um SUCI im Luna-HSM offenzulegen und so sicherzustellen, dass die Identitäten und die Privatsphäre der Abonnenten, einschließlich der SUPI, durch einen Hardware-Vertrauensstamm geschützt sind.

- Sichere Generierung eines Authentifizierungsvektors: Speichern Sie Hauptschlüssel und führen Sie Authentifizierungsalgorithmen innerhalb der sicheren Grenzen des Luna-HSM aus, um authentifizierungsbezogene Schlüssel während des Authentifizierungsausführungsprozesses zu schützen.

- Schlüsselbereitstellung: Hinterlegen Sie kryptographische Schlüssel für Bereitstellungs- und Aufbewahrungssysteme und führen Sie die Verschlüsselung/Entschlüsselung von Bereitstellungs- und Speichersystemschlüsseln für sichere authentifizierungsbezogene Schlüssel während der SIM-Personalisierung und -Bereitstellung aus.

Weitere Informationen finden Sie in der Lösungsübersicht 5G Subscriber Privacy and Authentication HSM Protection.

Sprechen Sie mit einem Spezialisten über 5G-Sicherheitslösungen

Ericsson erweitert zentrale 5G-Authentifizierungslösung mit Hardware-Sicherheitsmodul von Thales

5G verändert die Sicherheitslandschaft. Das Sicherheitsbedürfnis steigt, da eine wachsende Zahl neuer Anwendungsfälle und neuer Geräte effektiv geschützt werden müssen. Das betrifft nicht nur mobile Breitbandverbindungen von Verbrauchern, sondern auch Industrien und Unternehmen. Das Ericsson Authentication Security Module integriert das Hardware-Sicherheitsmodul 5G Luna von Thales und ermöglicht es Anbietern von Kommunikationsdiensten (Communication Service Providers, CSPs), erstklassige Sicherheit für Märkte und Anwendungsfälle zu bieten, die strengere Sicherheitsanforderungen stellen.

Red Hat und Thales arbeiten gemeinsam an der Bereitstellung integrierter Lösungen zur Minderung der 5G-Datensicherheitsrisiken, um die Einführung von 5G zu beschleunigen und die Herausforderungen zu bewältigen, die mit der Verwaltung hochverteilter Infrastrukturen verbunden sind. Gemeinsam ermöglichen Red Hat und Thales Telekommunikations- und Cloud-Service-Providern, die Leistungsfähigkeit von 5G schnell in ihren Cloud-, Edge- und Legacy-Umgebungen zu nutzen und gleichzeitig vertrauliche Daten zuverlässig zu schützen.

5G-Sicherheitsressourcen

Häufig gestellte Fragen

5G ist der nächste Technologiestandard für Mobilfunknetze. Jeder Servicebereich wird als Zelle bezeichnet und alle drahtlosen Geräte sind über Funkwellen über eine Antenne verbunden. 5G bietet eine höhere Bandbreite als frühere Mobilfunknetze und höhere Downloadgeschwindigkeiten von bis zu 10 Gigabit pro Sekunde.

Die 5G-Sicherheit setzt mehr auf Verschlüsselung als frühere Generationen von Mobilfunknetzen. 5G ist außerdem stärker cloud- und softwarebasiert als frühere Generationen, sodass potenzielle Bedrohungen schneller erkannt werden können.

Einige der größten Herausforderungen bei der Sicherung von 5G sind:

- Mehr Bandbreite und Geräte, in die Hacker eindringen können

- Virtualisierung in Kombination mit Netzwerk-Slicing könnte mehr Risiken mit sich bringen, wenn die verschiedenen Schichten voneinander isoliert sind

- Die Notwendigkeit, die Erkennung und Abwehr aller neuen Bedrohungen zu automatisieren, anstatt Hackerangriffe manuell zu erkennen

Die 5G-Technologie basiert auf einer virtualisierten, Cloud-basierten Architektur mehrerer Anbieter, die einzigartige technische und sicherheitsbezogene Herausforderungen mit sich bringt. Die verteilte Natur der 5G-Netzwerke, die wachsende Anzahl verbundener Geräte (IoT), die Verwendung von Open-Source-Plattformen und Netzwerken mehrerer Anbieter, die Einführung der Cloud und erhöhte Eintrittspunkte für Cyber-Angriffe ergänzen die Liste der zu bewältigenden Sicherheitsherausforderungen.

Mobilfunknetzbetreiber (MNOs), NEPs, private Mobilfunknetzbetreiber (PMNs), Cloud-Anbieter und Systemintegratoren, die im 5G-Ökosystem tätig sind, benötigen Sicherheitslösungen, um diese Herausforderungen zu bewältigen und die 5G-Infrastruktur, -Netzwerke, -Daten und -Benutzer zu schützen.

Telekommunikationsunternehmen, globale Konzerne und Regierungen, insbesondere solche in stark regulierten Branchen wie dem Gesundheitswesen, unternehmenskritischen Infrastrukturen, der Fertigung, Verteidigung und dem Transportwesen, benötigen 5G-Cybersicherheitslösungen, um die Identitäten von Personen und Geräten zu schützen, die sich mit 5G-Netzwerken verbinden, die Daten, die sich über das Netzwerk bewegen, sowie die Anwendungen, Infrastruktur und vertraulichen Daten in 5G-Netzwerken.

5G steigert die Sicherheit durch verbesserte Datenverschlüsselung und stärkere Authentifizierung der Benutzer. Darüber hinaus bietet es eine bessere Roaming-Verschlüsselung als 4G.