Host Card Emulation

Ein Smartphone so zu sichern, dass es für Transaktionen mit Kredit- oder Debitkarten an einem Kassenterminal genutzt werden kann, stellt eine echte Herausforderung dar. Es wurde in der Vergangenheit vermehrt dazu übergegangen, anstelle von Zahlungssystemen mit Magnetstreifen EMV-Chipkarten zu verwenden. Als nächster Schritt kam die Nutzung spezieller Sicherheitshardware in den meisten Smartphones hinzu (als Secure Element bezeichnet), welche die Zahlungsanwendung, die Zugangsdaten der Benutzer und die entsprechenden kryptographischen Schlüssel beherbergt.

Die Weiterentwicklung dieses Ansatzes von einem Pilotprojekt hin zur Massenbereitstellung hat sich jedoch aus vielerlei Gründen als schwierig erwiesen: die fehlende Standardisierung von Smartphones, komplexe Zertifizierungsanforderungen und insbesondere die Zurückhaltung vieler Banken, die nicht gewillt sind, die Kontrolle an Dritte, sogenannte Trusted Service Manager (TSM), abzugeben. Beim TSM-Modell „mietet“ die Bank Platz auf dem Secure Element, das in der Regel von einem Mobilfunknetzbetreiber oder Mobilgerätehersteller kontrolliert wird. Um diese Herausforderung zu meistern, findet ein alternativer Ansatz immer mehr Unterstützer – Host Card Emulation (HCE). Mit HCE speichern Sie wichtige Berechtigungsnachweise für Zahlungen statt auf dem Smartphone in einem sicheren gemeinsamen Repository (dem Rechenzentrum oder der privaten Cloud des Ausstellers). Host Card Emulation sorgt dafür, dass Zugangsdaten zur eingeschränkten Nutzung auf dem Smartphone vorab bereitgestellt werden, um kontaktlose Transaktionen zu ermöglichen. Auch wenn Host Card Emulation TSM unnötig macht und den Banken die Kontrolle zurückgibt, bringt es doch verschiedene Sicherheitsherausforderungen und Risiken mit sich.

- Herausforderungen

- Lösungen

- Vorteile

Host Card Emulation für mobile Zahlungen: Heutige Herausforderungen

- Die Bereitstellung eines zentralen Dienstes für die Speicherung vieler Millionen Berechtigungsnachweise für Zahlungen oder das Erstellen von Zugangsdaten für die einmalige Nutzung stellen offensichtliche Angriffspunkte dar. Banken stellen bereits seit vielen Jahren Karten aus. Allerdings geschah dies meist offline. Cloud-Interaktionen mit dem Zahlungstoken (in diesem Fall einer Kunststoffkarte) waren nicht erforderlich. Diese Dienste müssen bei der Host Card Emulation online stattfinden und in Echtzeit als Teil einzelner Zahlungstransaktionen verfügbar sein. Werden diese Zahlungsplattformen nicht geschützt, ist das Risiko für den Aussteller hoch, dass es zu Betrug kommt.

- Auch wenn das Telefon nicht länger dazu dient, Berechtigungsnachweise für Zahlungen zu speichern, hat es aber im Hinblick auf die Sicherheit weiterhin drei wichtige Aufgaben. Bei allen diesen drei Aufgaben besteht die Gefahr eines Diebstahls oder Austausches von Zugangs- oder Transaktionsdaten. Das Smartphone:

- bietet Anwendungen die Möglichkeit, die im HCE-Dienst gespeicherten Kartendaten abzurufen.

- wird verwendet, um einen Benutzer zu authentifizieren und den Dienst zur Bereitstellung der Berechtigungsnachweise für Zahlungen zu autorisieren.

- als Kommunikationskanal, über den Berechtigungsnachweise für Zahlungen an den Kassenterminal übertragen werden.

- Alle mobilen Zahlungssysteme sind komplexer als traditionelle Kartenzahlungen und zugleich ist die Erwartung der Smartphone-Nutzer außerordentlich hoch. HCE-Dienste können aufgrund von schlechter Netzabdeckung nicht erreichbar sein. Komplexe Authentifizierungssystems führen zu Fehlern und die Inkompatibilität von Soft- oder Hardware kann alles zum Stillstand bringen. Es ist ein flexibler Ansatz erforderlich, bei dem Zugangsdaten zwischengespeichert und risikobasierte Genehmigungen die Norm sein werden – und das alles zu einer Zeit, in der Standards immer ausgereifter und Zertifizierungen sich durchsetzen werden.

Mobile Zahlungen mit Host Card Emulation: Lösungen von Thales

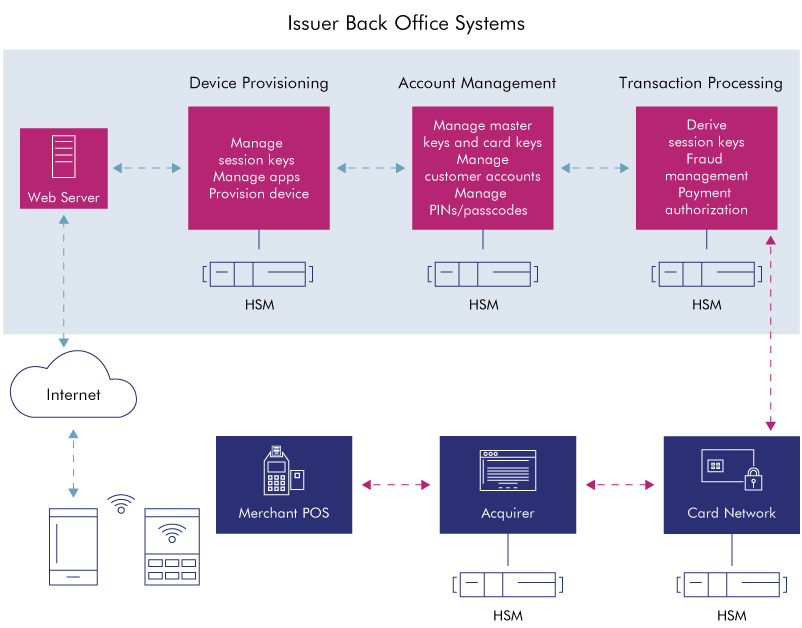

Die PayShield-Hardware-Sicherheitsmodule (HSM) von Thales werden heute zur Sicherung HCE-basierter Lösungen eingesetzt. Mithilfe von HSM kann der Aussteller Berechtigungsnachweise sicher erstellen und zentral speichern. Diesem wird darüber hinaus ausreichend Spielraum eingeräumt, um zu entscheiden, wie viele Schlüssel zu einem bestimmten Zeitpunkt im Telefon gespeichert werden. Dadurch sind Situationen abgedeckt, in denen im Zuge der Risikoentscheidung des Ausstellers Offline-Autorisierungen unterstützt werden. Findet die Autorisierung allerdings online statt (wie es in der Regel bei HCE-Lösungen der Fall ist), nutzt der Aussteller HSM, um das Kryptogramm zu prüfen, das von der App auf dem Smartphone in Echtzeit als Teil der kontaktlosen mobilen Zahlungstransaktion erstellt wird. In diesem Fall ist das Sicherheitsdesign der Smartphone-App von Bedeutung. Es muss gewährleistet sein, dass während der Verarbeitung auf dem Smartphone nur ein geringes Risiko besteht, dass Schlüssel oder sensible Daten Opfer betrügerischer Angriffe werden. Daher führen die Kartensysteme umfangreiche Sicherheitsprüfungen der mobilen Zahlungs-Apps durch (einschließlich der Schnittstelle zum Aussteller über HSM), bevor die Bank den HCE-Dienst in Betrieb nimmt.

Die Hardware-Sicherheitsmodule von Thales werden zur Sicherung HCE-basierter Lösungen eingesetzt.

- Nutzen Sie für HCE dieselben HSM von Thales, die heute weltweit zur Autorisierung von Kartenzahlungen und zur Ausstellung von EMV-Karten eingesetzt werden.

- Profitieren Sie vom dem Partner-Ökosystem von Thales, um erprobte HCE-basierte Lösungen zu beschaffen und automatisch die neusten Spezifizierungen des Kartensystems zu erfüllen.

- Ihnen stehen eine Vielzahl an kryptographischen Algorithmen und Schlüsselverwaltungssysteme zur Auswahl, die bereits von Thales unterstützt werden, um eine sichere hardwarebasierte Sitzung zwischen dem System des Ausstellers und dem Smartphone herzustellen.

- Nutzen Sie die bestehenden PCI-HSM-Zertifizierungen, um die Prüfungen ganz einfach einhalten und die bestmöglichen Methoden zur Erstellung und zum Schutz von Schlüsseln bereitstellen zu können.