Transparent Data Protection

Transparente und kontinuierliche Verschlüsselung auf Dateiebene zum Schutz vor unberechtigtem Zugriff durch Benutzer und Prozesse in physischen, virtuellen und Cloud-Umgebungen. Die Bereitstellung von transparenter Dateiverschlüsselung erfolgt ebenso nahtlos wie schnell und sorgt dafür, dass die Geschäfts- und Betriebsprozesse auch während der Einführung und Bereitstellung unverändert funktionieren.

Skalierbar und einfach bereitzustellen

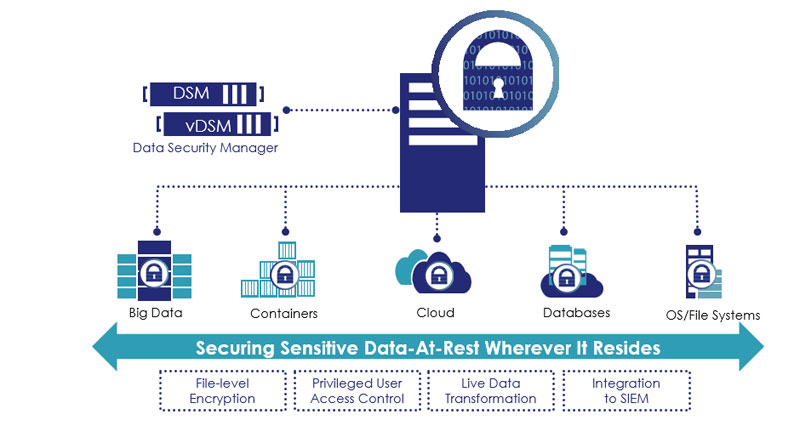

Die transparente Verschlüsselungslösung von Vormetric ist für Windows-, Linux- und Unix-Plattformen verfügbar und kann für die Bereitstellung von Zehntausenden physischer oder virtueller Servern skaliert werden. Die Verschlüsselungssoftware für Unternehmen kann in physischen, Cloud-, Container- und Big-Data-Umgebungen verwendet, bereitgestellt und gewartet werden.

Erfüllen Sie Compliance- und Best-Practices-Anforderungen

Verschlüsselung, Zugriffskontrolle und Protokollierung des Datenzugriffs sind grundlegende Anforderungen oder empfohlene Best Practices für fast alle Compliance- und Datenschutzstandards und -mandate, einschließlich PCI DSS, HIPAA/Hitech, DSGVO und viele weitere.

Legen Sie detaillierte Zugriffskontrollen fest

Rollenbasierte Zugriffsrichtlinien steuern, wer, was, wo, wann und wie auf Daten zugreifen kann. Zugriffskontrollen sind sowohl für Benutzer und Gruppen auf Systemebene als auch für Benutzer und Gruppen in LDAP, Active Directory, Hadoop und Containern verfügbar. Einfache Implementierung von Zugriffskontrollen für privilegierte Benutzer, damit Administratoren wie gewohnt arbeiten können und der Schutz vor Benutzern und Gruppen, die eine potenzielle Bedrohung für Daten darstellen, dennoch gewährleistet ist

Leistungsstarke Hardware-beschleunigte Verschlüsselung

Vormetric Transparent Encryption verwendet ausschließlich starke, standardbasierte Verschlüsselungsprotokolle wie den Advanced Encryption Standard (AES) für die Datenverschlüsselung und Elliptic Curve Cryptography (ECC) für den Schlüsselaustausch. Der Agent ist gemäß FIPS 140-2 Level 1 validiert. Die Gemeinkosten der Verschlüsselung werden durch die Verschlüsselungsfunktionen moderner CPUs minimiert. Das verteilte agentenbasierte Bereitstellungsmodell beseitigt die Engpässe und Latenzzeiten herkömmlicher proxybasierter Verschlüsselungslösungen.

Unterstützung eine umfangreichen Auswahl an Betriebssystemen und Umgebungen

Sichern Sie strukturierte Datenbanken und unstrukturierte Dateien in verschiedenen Rechenzentren, Clouds, Containern sowie Big-Data-Umgebungen auf Linux, Windows und Unix-Betriebssystemen mit einer einzigen Infrastruktur und Verwaltungsumgebung. Verschlüsseln Sie Daten und kontrollieren und protokollieren Sie den Datenzugriff ohne Änderungen an der Infrastruktur, Anwendungen oder Workflows vorzunehmen. Senken Sie dabei den Kosten- und Ressourcenaufwand auf ein Mindestmaß.

Umfassende Sicherheitsinformationen.

Identifizieren und stoppen Sie Bedrohungen schneller mit detaillierten Prüfprotokollen für den Datenzugriff, die nicht nur Compliance- und forensische Berichtsanforderungen erfüllen, sondern auch Datensicherheitsanalysen ermöglichen. Vorgefertigte Integrationen und Dashboards, mit denen sich verweigerte Zugriffe auf geschützte Daten leicht feststellen lassen, sind für die wichtigsten Systemanbieter verfügbar.

Datenumwandlung ohne Ausfallzeiten

Eliminieren Sie die Ausfallzeiten, die für erste Verschlüsselungsvorgänge erforderlich sind, indem Sie die Option Live Data Transformation hinzufügen. Diese patentierte Technologie ermöglicht es, Datenbanken oder Dateien zu verschlüsseln oder mit einem neuen Schlüssel zu versehen, während die Daten in Gebrauch sind, ohne dass die Anwendungen offline gehen müssen. Diese einzigartige Fähigkeit bietet keine andere Datenverschlüsselungslösung.

Plattformunterstützung:

Microsoft—Windows Server 2019, 2016 und 2012; Linux—Red Hat Enterprise Linux (RHEL), SuSE Linux Enterprise Server, AWS Linux und Ubuntu; UNIX—IBM AIX.

Datenbankunterstützung:

IBM DB2, MySQL, NoSQL, Oracle, SQL Server, Sybase und weitere

Anwendungsunterstützung:

Transparent für alle Anwendungen, einschließlich Microsoft, Documentum, SAP, SharePoint, kundenspezifische Anwendungen und mehr

Big-Data-Unterstützung:

Hadoop—Cloudera, Hortonworks, IBM; NoSQL—Couchbase, DataStax, MongoDB; SAP HANA; Teradata

Hardware-Beschleunigung der Verschlüsselung:

AMD und Intel AES-NI, kryptographischer Coprozessor IBM P9

Agentenzertifizierung:

FIPS 140-2 Level 1

Container-Unterstützung:

Docker, OpenShift

Unterstützung für Cloud-Speicher:

AWS: EBS, EFS, S3, S3I, S3 Glacier

AZURE: Disk Storage, Azure Files