Émulation de carte hôte

Le fait de protéger un téléphone portable de sorte à pouvoir l’utiliser pour réaliser des transactions de débit ou de crédit à un terminal de point de vente physique représente un défi considérable. Les systèmes de paiement au format carte à bande magnétique ont évolué pour utiliser les cartes à puce EMV et, naturellement, l’étape suivante consistait à utiliser du matériel de sécurité dédié dans la plupart des téléphones. Ce matériel, appelé élément sécurisé, permettait d’héberger l’application de paiement, les identifiants de paiement de l’utilisateur et les clés de chiffrement associées.

Cependant, la transition de cette approche du projet pilote au déploiement de masse s’est avérée difficile pour plusieurs raisons : manque de normalisation des téléphones portables, exigences complexes en matière de certification et, plus important encore, l’hésitation de nombreuses banques à céder le contrôle à un tiers, le TSM (Trusted Service Manager). Dans le modèle de TSM, la banque paie pour « louer de l’espace » sur l’élément sécurisé, généralement contrôlé par un opérateur de téléphonie mobile ou un fabricant de téléphones. Afin de surmonter ces défis, une approche alternative gagne rapidement en popularité : l’émulation de carte hôte. Grâce à l’émulation de carte hôte, les identifiants de paiement cruciaux sont stockés dans un référentiel partagé sécurisé (le centre de données de l’émetteur ou un Cloud privé) plutôt que sur le téléphone. L’utilisation de l’émulation de carte hôte permet de fournir des identifiants à utilisation limitée à l’avance au téléphone afin de pouvoir réaliser des transactions sans contact. Bien que l’émulation de carte hôte élimine la nécessité de recourir à des TSM et redonne le contrôle aux banques, elle s’accompagne d’un ensemble différent de défis en matière de sécurité et de risques.

- Défis

- Solutions

- Avantages

Émulation de carte hôte pour les paiements mobiles : le défi d’aujourd’hui

- L’établissement d’un service centralisé pour stocker des millions d’identifiants de paiement ou créer des identifiants à utilisation unique à la demande crée un point d’attaque évident. Bien que les banques émettent des cartes depuis plusieurs années, ces systèmes étaient majoritairement hors ligne et ne nécessitaient pas une interaction dans le Cloud avec le token de paiement (ici, une carte en plastique). L’émulation de carte hôte exige de ces services qu’ils soient en ligne et accessibles en temps réel dans le cadre des transactions de paiement individuelles. Si ces plateformes de service ne sont pas protégées correctement, les risques de fraude sont élevés pour l’émetteur.

- Bien que le téléphone ne fasse plus office de magasin de stockage des identifiants de paiement, il joue toujours trois rôles de sécurité essentiels. Ces rôles créent tous trois des opportunités de vol ou de substitution d’identifiants ou d’informations de transactions.

- Ils donnent aux applications les moyens de demander le stockage des cartes dans le service d’émulation de carte hôte.

- Cette méthode permet l’authentification de l’utilisateur et autorise le service à fournir les identifiants de paiement.

- Elle fournit un canal de communication pour la transmission des identifiants au terminal de point de vente.

- Tous les dispositifs de paiement sont plus complexes que les paiements par carte traditionnels, et pourtant, les attentes des utilisateurs de smartphone sont très élevées. Une mauvaise couverture de réseau rend les services d’émulation de carte hôte inaccessibles, les dispositifs d’authentification complexes engendrent des erreurs et l’incompatibilité des logiciels ou du matériel peut entraîner des interruptions. Une approche flexible sera nécessaire, où la mise en cache des identifiants et les autorisations basées sur les risques deviendront la norme, le tout à un moment où les normes arriveront à maturité et le besoin de certifications s’imposera.

Émulation de carte hôte pour les paiements mobiles : Solutions Thales

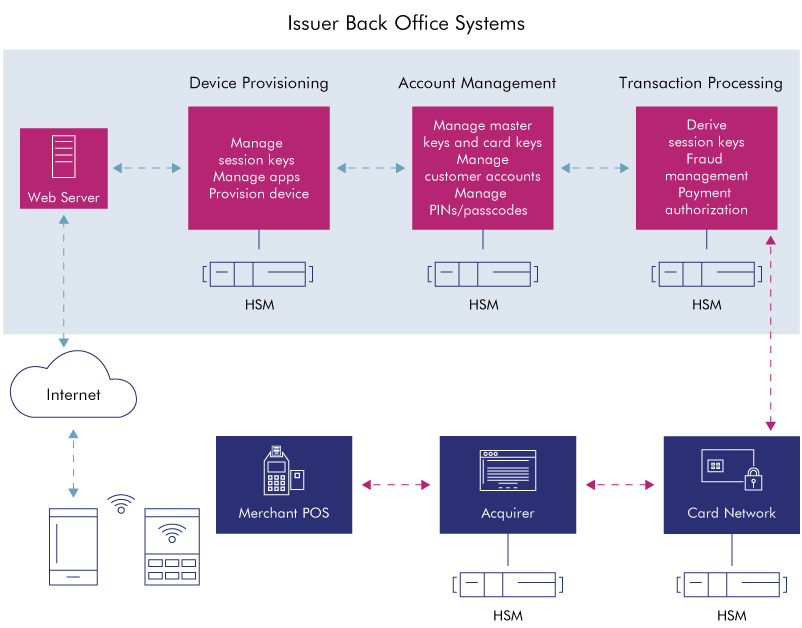

Les modules de sécurité matériels (HSM) payShield de Thales sont actuellement utilisés pour aider à protéger les solutions d’émulation de carte hôte. Les identifiants de paiement sont générés et stockés en toute sécurité et de manière centralisée grâce aux HSM par l’émetteur, qui dispose également de la flexibilité nécessaire pour décider combien de clés sont stockées dans le téléphone à tout moment, couvrant ainsi les situations où une autorisation hors ligne est prise en charge dans le cadre de la décision fondée sur les risques de l’émetteur. Dans un cas de figure d’autorisation en ligne (mode de déploiement courant pour les solutions d’émulation de carte hôte), l’émetteur utilise les HSM pour valider le cryptogramme généré par l’application du téléphone en temps réel dans le cadre de la transaction de paiement mobile sans contact. Dans ce cas, la conception de la sécurité de l’application du téléphone est essentielle pour garantir que le traitement dans le téléphone limite le risque d’exposition des clés ou des données sensibles aux attaques frauduleuses. C’est pourquoi les systèmes de carte réalisent une validation étendue de la sécurité de l’application de paiement mobile (qui comprend l’interface de l’émetteur utilisant les HSM) avant que la banque ne lance le service d’émulation de carte hôte.

Les modules de sécurité matériels (HSM) de Thales aident à protéger les solutions d’émulation de carte hôte

- Utilisez les mêmes types de HSM de Thales pour l’émulation de carte hôte que ceux utilisés mondialement pour l’autorisation des paiements par carte et l’émission des cartes EMV

- Tirez parti de l’écosystème de partenaires d’intégration de Thales pour vous procurer des solutions d’émulation de carte hôte et assurer votre compatibilité immédiate avec les dernières spécifications en matière de systèmes de carte

- Choisissez parmi une gamme d’algorithmes cryptographiques et de systèmes de gestion des clés déjà pris en charge par les HSM de Thales pour créer une session matérielle sécurisée entre le système d’émission et le téléphone, éliminant les attaques de type « homme du milieu » pendant le processus de chargement des identifiants

- Tirez parti des certifications PCI HSM existantes pour simplifier la conformité aux audits et vous assurer que les meilleures méthodes de génération et de protection des clés sont déployées