5Gネットワーク全体で整合性、機密性、可用性を確立

5G接続は業界と通信事業者の運営方法を変革する準備ができており、5Gユーザーは、接続の中断や干渉が少なくなり、より多くの接続を利用できるようになるほか、ほぼどこからでもリモートアクセスを利用できるようになります。5Gは人々や企業に素晴らしい機会をもたらしますが、この画期的なテクノロジーは仮想化されたクラウドベースのマルチベンダーアーキテクチャに依存しており、それにより独自の技術的およびセキュリティ上の課題が生じます。

2023年タレスデータ脅威レポート通信版によると、通信会社、グローバル企業、政府機関は5Gサイバーセキュリティへの対応に関して、次のような同様の懸念事項を抱えています。

- 通信中データ:5Gネットワーク間を移動するデータを保護する。

- ID:5Gネットワークに接続する人々とデバイスのIDを保護する。

- アプリケーションとインフラストラクチャ:5Gネットワーク上のアプリケーション、インフラストラクチャ、機密データを保護する。

タレスは、これらの複雑な課題に対処し、5Gネットワーク全体のデータの整合性、可用性、機密性に対する脅威を軽減するのに役立つ5Gセキュリティソリューションを提供します。

5Gセキュリティは、通信業界および幅広い市場において重大な懸念事項です。

81%

通信業界の回答者のうち5Gのセキュリティ脅威を懸念している人の割合。

5Gネットワークにおける量子対応の実現

量子コンピュータは、5Gを含む最新の通信ネットワークの整合性を損なう可能性があり、将来の5Gセキュリティの中心となるでしょう。

5Gには数十億ドルが投資されているので、最初からネットワークを量子耐性のあるものにしましょう。その方法については、タレスとABIのホワイトペーパーをご覧ください。

5Gデータセキュリティの脅威と脆弱性

コネクテッドデバイスの増加(IoT)

より多くの消費者データの保存

ネットワーク機能仮想化(NFV)

オープンソースプラットフォームとマルチベンダーネットワークの利用

5Gネットワークの分散性(マルチクラウド、マルチサイト、ハイブリッド)

分散RANとネットワークスライシング

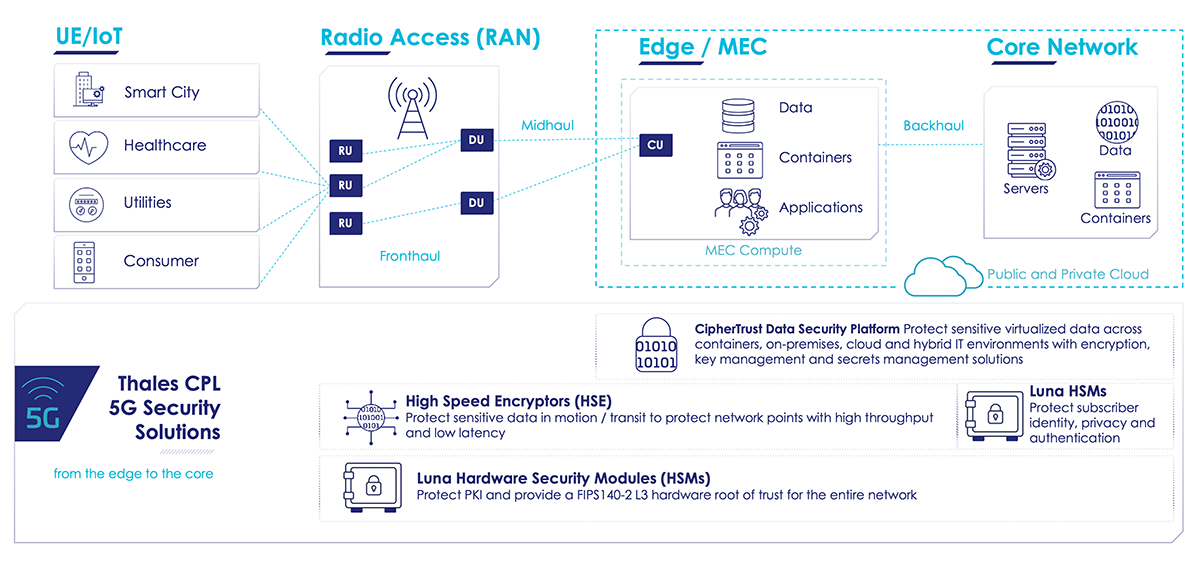

エッジからコアまでの5Gセキュリティソリューション

タレスの5Gセキュリティソリューションは、データがユーザーやIoTから無線アクセス、エッジ(マルチユーザーエッジコンピューティングを含む)、そして最後にコアネットワークとデータストア(コンテナを含む)に移動する際に、フロントホール、ミッドホール、バックホール運用全体でデータを保護できるよう、エンドツーエンドの暗号化と認証を提供します。

5Gネットワークセキュリティソリューション図

通信中データの保護

タレスの高速暗号化システム(HSE)により、RAN/O-RANからエッジデータセンターに送信され、ネットワークのコアに戻る通信中データを保護します。

- 5Gなどの最新のネットワーク向けに構築されており、超低遅延、パフォーマンスの向上、5Gネットワークアーキテクチャとの互換性、およびスケーラビリティを実現します。

- HSEハードウェアと仮想アプライアンスはマルチポイントソリューションを提供し、ネットワークスライシングなどの幅広いRAN/O-RANネットワーク要件に対応します。また、ネットワークレイヤー 2、3、4での同時暗号化を実現するトランスポート独立モード(TIM)を備えています。

- コンプライアンスとポスト量子(PQC)に対応:FIPS 140-2レベル3およびコモンクライテリアEAL4+認証を取得し、米国国防総省情報システム局とNATOによっても検証されたソリューションを提供します。PQC対応で暗号化の俊敏性が高く、NIST PQCアルゴリズムの最終候補4つすべてに対して現場でアップグレード可能なサポートを備え、進化に応じてさらにサポートを拡大します。

タレスの高速暗号化(HSE)ソリューションの詳細については、HSEソリューションの概要をご覧ください。また、5Gの約束の実現に関するブログをお読みいただくか、5Gプライベートネットワークの保護に関する動画をご覧ください。

ハイブリッドIT全体で仮想化された保存データを保護

暗号化、鍵管理、シークレット管理、Kubernetesソリューション:タレスのCipherTrust Manager は、鍵管理、CipherTrust 透過的暗号化(CTE)、CipherTrust クラウド鍵管理(CCKM)、CipherTrust シークレット管理(CSM)などのツールを組み合わせて、5Gセキュリティの複雑なニーズを満たす一括管理機能を提供します。

- CTEはきめ細かなアクセス制御を実行しながら、すべての5Gネットワーク構成と仮想ネットワーク機能にわたって機密データを一貫して暗号化します。このソリューションはアプリケーションのビジネスロジックを一切変更することなく、コンテナ化されたアプリケーションから生成されるデータを暗号化します。

- CipherTrust Managerは、複数のクラウドベンダーとハードウェアストレージプロバイダーにわたる暗号鍵の管理を一元化します。

- DevOps、シークレット管理、Kubernetesセキュリティ:RESTfulの呼び出しとシークレット管理によって機密データを透過的に保護し、Kubernetes環境に保存されているデータに関する強力な保護手段を確立することで、環境全体でクラウドネイティブなワークロードを保護、展開、実行します。

- 保護されたデータに対する厳密なアクセス制御と、すべてのファイル操作/アクセスイベントの監査機能を確保します(ユーザーはSIEMを介して使用状況を監視し、誰が情報にアクセスしているかをよりよく把握できます)。

タレスとRed Hatが5Gの世界でKubernetesデータを保護する方法についての詳細や、5G向けKubernetesおよびハイブリッドクラウドの保護に関するウェビナーをご覧ください。

PKI、重要なインフラストラクチャ、ネットワークを保護

5G仮想ネットワーク機能(VNF)とPKIベースの通信インフラストラクチャ全体を保護し、ネットワーク全体にFIPS 140検証済みハードウェアの信頼の基点を提供します。

- PKIの信頼の基点:データの暗号化・復号化、コード署名などの機能の実行に使用する鍵の整合性と機密性を確保するために、すべての暗号化機能を安全な環境で実行することが最も重要です。Luna HSMは、携帯電話基地局のデジタル証明書管理など、公開鍵インフラストラクチャ(PKI)にさらなるセキュリティを提供します。

- コンプライアンスと量子対応:Luna HSMは、FIPS 140検証およびコモンクライテリアEAL4+認証を受けた暗号アジャイルソリューションを提供し、耐量子アルゴリズムが現在および将来にわたってユーザーとデータを保護できるようにします。

- タレスは、Luna Network ハードウェア セキュリティ モジュール(HSM)を最適化し、5GコアネットワークとPKIベースの通信インフラストラクチャ全体を保護するために必要なパフォーマンス、柔軟性、拡張性、高可用性を実現しました。詳細については、5G Luna Network HSMの製品概要をご覧ください。

加入者のプライバシー、ID、認証を保護

5G加入者の識別子のエンドツーエンドのセキュリティ(SUCIの隠蔽解除)、および加入者認証(加入者認証ベクトルの生成と加入者の鍵プロビジョニングフローの保護)を提供します。

- 加入者のプライバシーとIDを保護:暗号化鍵を生成し、ホームネットワークの秘密鍵を保存し、暗号化操作を実行してLuna HSM内のSUCIの隠蔽解除を行うことで、SUPIを含む加入者のIDとプライバシーがハードウェアの信頼の基点によって確実に保護されるようにします。

- 安全な認証ベクトル生成:マスター鍵を保存し、Luna HSMの安全な範囲内で認証アルゴリズムを実行して、認証実行プロセス中に認証関連の鍵を保護します。

- 鍵のプロビジョニング:プロビジョニングおよびストレージシステムの暗号化鍵を保存し、SIMのパーソナライゼーションとプロビジョニング中に認証関連の鍵を保護するために、プロビジョニングおよびストレージシステムの鍵の暗号化/復号化を実行します。

詳細については、5G加入者のプライバシーおよび認証HSM保護のソリューション概要をご覧ください。

5Gセキュリティソリューションについて専門家に問い合わせる

Ericssonがタレスのハードウェアセキュリティモジュールで5Gコア認証ソリューションを拡張

5Gによりセキュリティの状況が変わってきています。消費者向けのモバイルブロードバンドにとどまらず、さまざまな業界や企業において、増え続ける新たなユースケースやデバイスに効果的に対応するために、セキュリティの必要性はますます高まっています。Ericssonの認証セキュリティモジュールは、タレスの5G Luna ハードウェアセキュリティモジュールを統合することで、通信サービスプロバイダー(CSP)が、より厳格なセキュリティ要件が求められる市場やユースケースに高度なセキュリティを提供できるようにします。

5Gセキュリティに関するリソース

よくある質問

5Gは、携帯電話ネットワークの次世代技術を担っています。各サービスエリアはセルと呼ばれ、すべての無線デバイスはアンテナを介して電波で接続されています。5Gは、これまでの携帯電話ネットワークよりも帯域幅が広く、ダウンロード速度が最大で毎秒10ギガビットと高速です。

5Gのセキュリティは、前世代の携帯電話ネットワークよりも多くの暗号化を使用しています。また、5Gは前世代と比較してクラウドとソフトウェアにより基づているため、潜在的な脅威をより迅速に特定することができます。

5Gのセキュリティを確保する上での主な課題には、次のようなものがあります。

- ハッカーが侵入できる帯域幅とデバイスが増加してきています

- 仮想化とネットワークスライシングは、異なるレイヤーが互いに分離されている場合、より多くのリスクをもたらす可能性があります

- ハッキングの兆候を手動で発見するのではなく、新たな脅威の特定とそれに対する防御を自動化する必要があります

5Gテクノロジーは仮想化されたクラウドベースのマルチベンダーアーキテクチャに依存しており、それにより独自の技術的およびセキュリティ上の課題が生じます。5Gネットワークの分散性、コネクテッドデバイス(IoT)の増加、オープンソースプラットフォームとマルチベンダーネットワークの使用、クラウドの導入、サイバー攻撃の侵入ポイントの増加により、対処すべきセキュリティ上の課題がさらに増えています。

5Gエコシステム内で事業を展開するモバイルネットワークオペレーター(MNO)、NEP、プライベートモバイルネットワークオペレーター(PMN)、クラウドベンダー、システムインテグレーターには、これらの課題に対処し、5Gインフラストラクチャ、ネットワーク、データ、ユーザーを保護するためのセキュリティソリューションが必要です。

通信会社、グローバル企業、政府機関、特に医療、ミッションクリティカルなインフラストラクチャ、製造、防衛、輸送などの規制の厳しい業界で事業を展開している組織には、5Gネットワークに接続する人々とデバイスのID、ネットワーク上を移動するデータ、そして5Gネットワーク上のアプリケーション、インフラストラクチャ、機密データを保護するための5Gサイバーセキュリティソリューションが必要です。

5Gでは、データ暗号化の向上とユーザー認証の強化により、セキュリティが向上します。また、5Gは4Gよりも優れたローミング暗号化を提供します。