ポスト量子暗号(PQC)とは何か?また、それに備えることが非常に重要な理由とは?

量子コンピューティングは急速に進歩しており、量子サイバー攻撃が可能になるのもそう遠くはないでしょう。量子サイバー攻撃は、わずか数分で大規模ネットワークを麻痺させる可能性があります。接続とトランザクションを保護するために今日私たちが依存しているものはすべて、量子コンピュータによって脅かされ、すべての鍵や証明書、データが危険にさらされることになります。従来の暗号化アルゴリズムを破る量子パワーを備えたサイバー犯罪者は、膨大な量のデータを分析したり、重要なインフラをわずか数秒でハッキングしたりすることができます。

ポスト量子暗号(PQC)は、耐量子暗号(QRC)とも呼ばれ、量子コンピューティングのパワーに耐えられる暗号化アルゴリズムとプロトコルの開発に重点を置いています。

まだ暗号アジャイル戦略を採用していない場合は、今すぐ採用し、できるだけ早くPQCに向けて準備を始めましょう。

無料の5分間PQCリスクアセスメントツールを今すぐ利用しましょう。

耐量子暗号(PQC)の理解

Respondents in the Thales Data Threat REPORT said

62%

Thales データ脅威調査の回答者の62%が、ネットワークの復号化がポスト量子暗号セキュリティの最大の脅威であり、量子コンピューティングに関する最も差し迫った懸念はHarvest Now Decrypt Later(HNDL:今収集して後で解読)であると回答

よくある質問

量子コンピューティングでは、キュービットと呼ばれる量子ビットを使用します。キュービットは量子物理学に基づいており、現在のコンピュータとは異なる特性を持っています。量子コンピュータは、現在のコンピュータのように、すべての組み合わせを順番に処理する必要はありません。キュービットはさまざまな情報を同時に処理し、一度に何百もの可能性のある解決策を生み出すことができます。

今日の公開鍵暗号化は、RSAアルゴリズムの因数分解や、DSA、ディフィー・ヘルマン、および楕円曲線暗号(ECC)の離散対数問題に基づいています。これらは現在では十分な保護策ではありますが、量子コンピュータを使用すると、ハッカーは数分でアルゴリズムを破ったり、対称暗号鍵と暗号ハッシュの強度を低下させたりすることができます。ポスト量子暗号は、研究者によって作成され、コンプライアンス要件の一部となる過程にあるNISTやANSSIなどの業界標準機関によってテストされた、新しい一連の耐量子アルゴリズムを使用します。

まず、量子コンピュータは今日のコンピュータと共存し、主に特殊な目的に使用されます。初めのうちは、量子コンピュータはクラウドサーバーに取って代わることはないでしょうが、クラウドと連携して、企業や事業体にアズ・ア・サービス形式で量子コンピュータの機能を提供します。しかし、これらはコンピューティングの概念に革命をもたらすと期待されているため、暗号の俊敏性を実践することで、将来の変化にできる限り事前に備えることが重要です。

ポスト量子暗号(PQC)に備えるには、リスクの露出を評価し、リスクを軽減する計画を作成します。推奨されるアプローチは、従来のアルゴリズムと耐量子アルゴリズムの両方に依存するハイブリッドソリューションを使用することです。暗号インベントリと全体的なPQCの準備状況を評価して、今日から準備を始めましょう。新しいアルゴリズムのサポートを含む、量子耐性アーキテクチャの計画を開始します。

まず、機密情報を管理するすべてのアプリケーションを確認します。アルゴリズムを変更しても、アプリケーションは引き続き機能しますか?そうでない場合、それらを機能させるために何をする必要がありますか?組織内の暗号に依存するアプリケーションすべてに対してこれを必ず実行し、事業継続性を確保するための計画を立ててください。早期に開始することで、組織はPQCの世界でのデータ保護にスムーズに移行できるようになります。

今後数年のうちに量子時代が始まるという強い兆候があります。組織がインフラストラクチャ全体に変更を実装するには、通常、数年かかります。PQCの世界に備えて、組織は量子コンピュータを使用するハッカーからデータや知的財産などを保護するための措置を今すぐ講じる必要があります。例えば、多くの場合、組織は鍵がどこにあるのか、暗号化がどこで使用されているのか、どのデータがどのように保護されているのかを把握していません。量子コンピュータが一般に利用可能になるまで待つようであれば、何年にもわたり盗難や侵害が発生し、量子耐性コード署名に関するCSNA 2.0などの量子規制への準拠に失敗することになります。データの保存要件が長期にわたるため、ハッカーは「今収集して後で解読」(Harvest Now Decrypt Later)戦略を用いており、これにより将来的にさらに大きなリスクが生じます。

特定の業界は、現在および将来にわたって量子攻撃に対して特に脆弱です。これは、データや鍵の寿命によるところもありますが、サイバー犯罪者が「今収集して後で解読」戦略を使用していることも一因です。IoTのスマートデバイス、VPNを使用した機密通信、政府や企業がユーザーを検証するために使用するデジタルID、コード署名認証、公開鍵基盤、医療機器といった有効期間の長い鍵やデータの認証を必要とするあらゆるソフトウェア。

ポスト量子に向けた準備は暗号の敏捷性から始まる

暗号化の俊敏性は、次の方法で組織の将来性を確保できるようにするビジネス戦略です。

- プロトコル、鍵、アルゴリズムを迅速に変更できる柔軟性を持つ

- 柔軟でアップグレード可能なテクノロジーを使用する

- 量子コンピューティングなどの暗号の脅威に迅速に対応する

- 最小限の中断または中断なしでテクノロジースタックに追加する

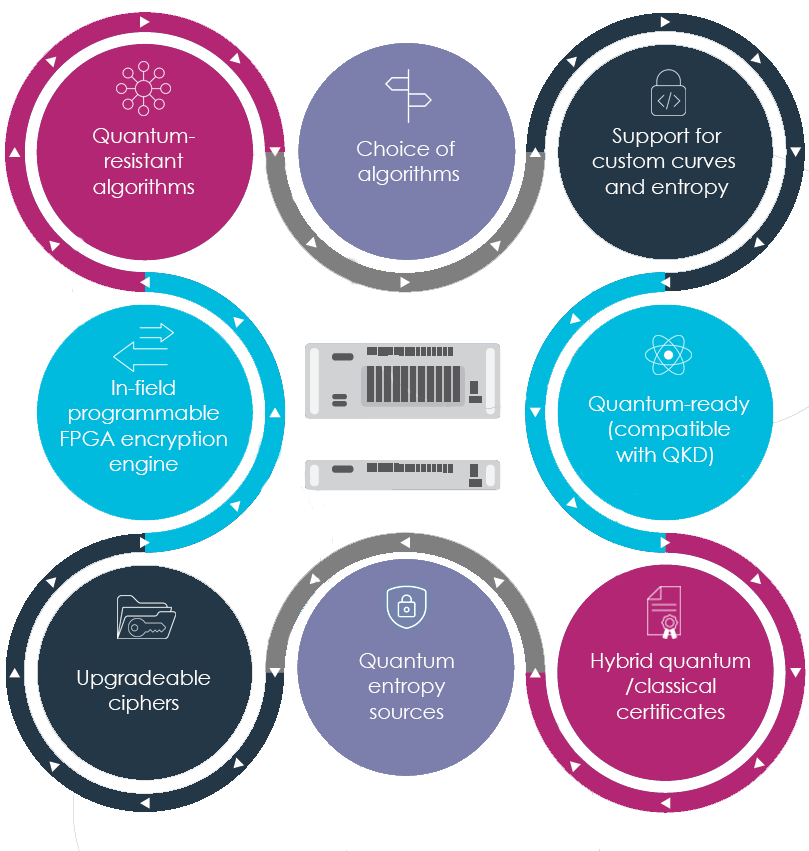

Thales製品は、暗号に対する俊敏性と量子に対する安全性を実現することを目的として設計されています。

将来を見据えたポスト量子戦略の構築

企業を量子の脅威から保護するには、耐量子アルゴリズム(QRA)をサポートし、量子鍵配送(QKD)と量子乱数生成(QRNG)のオプションも提供するサイバーセキュリティ ソリューションが必要です。Thalesは、ポスト量子暗号アジャイル戦略をサポートするソリューションの提供に取り組んでいます。

耐量子アルゴリズム

QRAは、格子ベース、多変量、ハッシュベース、コードベースの暗号化のいずれであっても、量子攻撃から保護するための基本です

量子鍵配送

QKDは量子物理学の原理と量子力学の特性に基づいて、共有された当事者間で暗号化鍵を配送します

量子乱数生成

QRNGは、量子力学の固有のランダム性を利用して暗号化鍵を作成する高ビットレートの乱数ソースです

量子耐性ソリューションには3つの構成要素があり、当社はWells Fargoと協力して、リスクを軽減するためにそれを実現しましたそれは鍵生成段階から始まります。システムで使用する鍵をどのように作成するか?それはどのような種類の鍵か?そして、アルゴリズムをどのように管理するか?これは管理面についてです。最後に、生成面では、根本的に予測不可能な鍵を生成したいと考えています。これら3つの項目が強力な鍵の定義となります。

PQCスターターキットでポスト量子に向けた準備を開始

ThalesとQuantinuumは提携して、安全な環境で量子耐性対策をテストするプロセスを加速するPQCスターター キットを作成しました。

Thalesの量子対応ソリューション

Luna HSMを市場をリードするデジタルトラストの暗号アジャイル基盤として活用することで、リスクを軽減し、柔軟性を確保し、鍵を簡単に管理し、統合を簡素化できます。

Lunaハードウェアセキュリティモジュールによる暗号化鍵の保護

HSMは耐量子鍵を保護します。

- ハッシュベースの署名(SP 800-208)

- HSS – 階層型署名スキーム(LMSのマルチツリー バージョン)

- XMSS – 拡張マークル署名スキーム

- XMSSMT – XMSSマルチツリー

- SPHINCS+(SLH-DSA)

- Kyber(ML-KEM)

- Dilithium(ML-DSA)

Lunaの機能モジュール(FM)や、さまざまなパートナーFM/インテグレーションを使用して、独自のポスト量子暗号を実装します

QRNGとLuna HSMの安全な鍵ストレージで量子エントロピーを注入します

高品質の乱数が不可欠となる重要なアプリケーションに対応します