Le Health Insurance Portability and Accountability Act

Le Health Insurance Portability and Accountability Act (HIPAA) est une loi fédérale américaine qui a créé des normes nationales visant à protéger les informations sensibles sur la santé des patients contre la divulgation à leur insu ou sans leur consentement. Le département de la Santé et des Services sociaux (HHS) a publié la règle de confidentialité de l’HIPAA pour en mettre en œuvre les exigences. La règle de sécurité de l’HIPAA protège un sous-ensemble d’informations couvertes par la règle de confidentialité.

Les règles et règlements de l’HIPAA définissent trois types de mesures de sécurité nécessaires pour assurer la conformité :

- Les mesures de protection administratives concernent principalement l’obligation de réaliser des évaluations continues des risques afin d’identifier les vulnérabilités et les risques potentiels pour l’intégrité des informations de santé protégées (PHI).

- Les mesures de protection physiques se concentrent sur les mesures à mettre en place pour empêcher l’accès non autorisé aux PHI et pour protéger les données contre les incendies et autres risques environnementaux.

- Les mesures de protection techniques concernent les contrôles qui doivent être mis en place pour assurer la sécurité des données lorsque les PHI sont communiquées sur un réseau électronique.

Réglementation | En vigueur

Promulguée dans le cadre de l’American Recovery and Reinvestment Act (ARRA) de 2009, la loi HITECH élargit l’ensemble des exigences de conformité de la loi HIPAA en matière de chiffrement, exigeant la divulgation des violations de données des dossiers médicaux personnels « non protégés » (non chiffrés), y compris celles des partenaires commerciaux, des fournisseurs et des entités liées.

Les règles de l’HIPAA s’appliquent aux entités couvertes et aux partenaires commerciaux :

- Le terme « entités couvertes » englobe tous les prestataires de soins de santé qui créent, reçoivent, conservent, transmettent ou accèdent à des informations de santé personnelles protégées (PHI), y compris les régimes de santé, les organismes d’assurance maladie, les hôpitaux, les cliniques, les pharmacies, les médecins et les dentistes, entre autres.

- Le terme « partenaires commerciaux » englobe les prestataires de services tiers qui peuvent créer, recevoir, conserver, transmettre ou accéder à des informations de santé électroniques protégées pour le compte d’entités couvertes. Il peut s’agir, par exemple, de sous-traitants informatiques ou de fournisseurs de services de stockage dans le cloud.

La loi HIPAA a été promulguée par le Congrès américain en 1996. Elle a été mise à jour à plusieurs reprises depuis, notamment en 2009 avec l’adoption de la loi HITECH (Health Information Technology for Economic and Clinical Health Act), qui a ajouté une nouvelle structure de sanctions pour les violations et a rendu les partenaires commerciaux directement responsables des violations de données imputables au non-respect de la règle de sécurité.

Les sanctions en cas de non-conformité à la loi HIPAA varient en fonction du niveau de négligence perçu et peuvent aller de 100 à 50 000 dollars par infraction individuelle, avec une sanction maximale de 1,9 million de dollars par année civile. Les violations peuvent également entraîner une peine d’emprisonnement de un à dix ans pour les personnes responsables.

Comment Thales contribue à la conformité à la loi HIPAA

Les solutions de Thales peuvent aider les entreprises à se conformer à la loi HIPAA en simplifiant la conformité et en automatisant la sécurité, réduisant ainsi la charge de travail des équipes de sécurité et de conformité. Nous aidons les entreprises à se conformer à la loi HIPAA en répondant aux exigences essentielles de protection des informations de santé protégées (PHI) dans le cadre de quatre sections différentes de la loi :

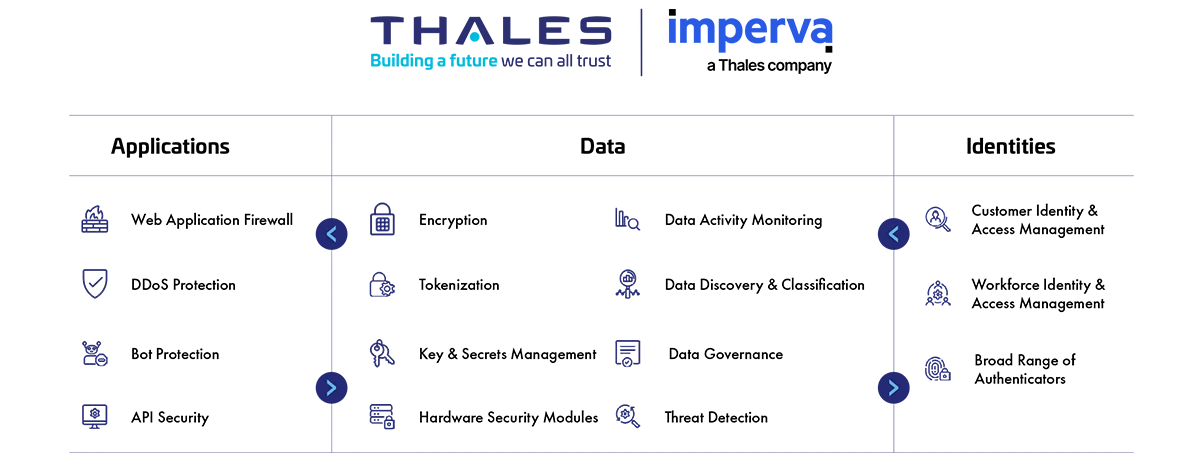

Nous fournissons des solutions complètes de cyber-sécurité dans trois domaines clés : la sécurité des applications, la sécurité des données et la gestion des identités et des accès.

Solutions de conformité à la loi HIPAA

Sécurité des applications

Protégez vos applications et API à grande échelle, que ce soit dans le cloud, sur site ou dans un modèle hybride. Notre suite de produits leader sur le marché comprend un pare-feu d’applications Web (WAF), une protection contre les attaques par déni de service distribué (DDoS) et les attaques de bots malveillants, la sécurité des API, un réseau de diffusion de contenu (CDN) sécurisé et l’autoprotection des applications en cours d’exécution (RASP).

Sécurité des données

Découvrez et classez les données sensibles au sein d’environnements TI hybrides et protégez-les automatiquement où qu’elles soient, qu’elles soient au repos, en transit ou en cours d’utilisation, grâce au chiffrement, à la tokénisation et à la gestion de clé. Les solutions de Thales permettent également d’identifier, d’évaluer et de hiérarchiser les risques potentiels pour une évaluation précise des risques, ainsi que d’identifier les comportements anormaux et de surveiller l’activité pour vérifier la conformité, permettant ainsi aux entreprises de concentrer leurs efforts sur les domaines prioritaires.

Gestion des identités et des accès

Fournissez un accès fluide, sécurisé et fiable aux applications et services numériques pour les clients, les employés et les partenaires. Nos solutions limitent l’accès des utilisateurs internes et externes en fonction de leurs rôles et du contexte grâce à des politiques d’accès granulaires et à une authentification multifacteur qui contribuent à garantir que le bon utilisateur ait accès à la bonne ressource au bon moment.

Normes de sécurité HIPAA 164.306 : règles générales

Comment Thales vous aide :

- Identifiez, classifiez, protégez et surveillez les données sensibles dans l’environnement informatique hybride, en veillant à ce que les données soient toujours sécurisées et conformes.

HIPAA, § 164.308 Mesures de protection administratives

Comment Thales vous aide :

- Identifiez les données sensibles structurées et non structurées à risque dans un environnement TI hybride.

- Déterminez des scores de risque pour les actifs de données afin d’évaluer les risques potentiels.

- Identifiez l’état actuel de la conformité et documentez les lacunes.

- Découvrez et classez les risques potentiels pour toutes les API publiques, privées et cachées et en procédant à une évaluation des risques liés aux API.

Solutions :

Sécurité des applications

Sécurité des données

Découverte et classification des données

Comment Thales vous aide :

- Surveillez les entrées/sorties et bloquez les activités suspectes avant qu’un rançongiciel ne s’installe.

- Empêchez les logiciels malveillants et les utilisateurs d’accéder aux données sensibles.

- Utilisez l’analyse des signatures, du comportement et de la réputation pour bloquer toutes les attaques par injection de logiciels malveillants.

- Détectez et prévenez les cybermenaces grâce à un pare-feu d’applications web.

- Protégez les actifs réseau critiques contre les attaques DDoS et les robots malveillants.

Solutions :

Sécurité des applications

Protection contre les attaques DDoS

Sécurité des données

Comment Thales vous aide :

- Réduisez les risques liés aux tiers en conservant un contrôle sur site sur les clés de chiffrement protégeant les données hébergées dans le cloud.

- Appliquez la séparation des rôles entre les administrateurs du fournisseur de cloud et votre entreprise et limitez l’accès aux données sensibles.

- Surveillez et signalez les anomalies afin de détecter et d’empêcher les activités indésirables de perturber la chaîne d’approvisionnement.

- Permettez la gestion des relations avec les fournisseurs, les partenaires ou tout utilisateur tiers, avec une délégation claire des droits d’accès.

- Minimisez les privilèges en utilisant une autorisation fine basée sur les relations.

- Activez l’authentification multifacteur (MFA) pour les utilisateurs tiers afin de contrecarrer les attaques par hameçonnage.

Solutions :

Sécurité des données

Surveillance de l’activité des données

Gestion des droits des utilisateurs

Gestion des identités et des accès

HIPAA § 164.312 Mesures de protection techniques

Comment Thales vous aide :

- Limitez l’accès aux systèmes et aux données en fonction des rôles et du contexte, à l’aide de politiques.

- Appliquez des mesures de sécurité contextuelles basées sur l’évaluation des risques.

- Exploitez les cartes à puce pour mettre en œuvre l’accès physique aux installations sensibles.

- Fournissez aux clients un accès sécurisé à leurs informations dans les systèmes de l’entreprise.

- Limitez l’accès aux systèmes et aux données en fonction des rôles et du contexte, à l’aide de politiques.

Solutions :

Gestion des identités et des accès

Gestion des accès du personnel

Gestion des identités et des accès des clients

Sécurité des données

Comment Thales vous aide :

- Surveillez l’activité des données structurées et non structurées dans les environnements TI hybriques.

- Produisez une piste d’audit et des rapports sur tous les événements d’accès à tous les systèmes et transmettez les journaux au SIEM.

Comment Thales vous aide :

- Activez une authentification multifacteur (MFA) grâce à la gamme la plus large de méthodes matérielles et logicielles.

- Concevez et déployez des politiques d’authentification adaptatives en fonction de la sensibilité des données/applications.

- Protégez-vous contre l’hameçonnage et les attaques de l’homme du milieu.

Comment Thales vous aide :

- Chiffrez les données au repos sur site, dans le cloud et dans des environnements de Big Data et de conteneurs.

- Protégez les clés cryptographiques dans un environnement FIPS 140-2 niveau 3.

- Pseudonymisez les informations sensibles dans les bases de données.

- Protégez les données en cours d’utilisation en tirant parti de l’informatique confidentielle.

- Obtenez une visibilité complète sur les activités liées aux données sensibles, suivez les personnes qui y ont accès, auditez leurs actions et documentez-les.

- Produits de sécurité conçus pour une mise à niveau post-quantique afin de maintenir l’agilité cryptographique.

Comment Thales vous aide :

- Protégez les données en transit grâce à un chiffrement haut débit.

HIPAA § 164.514 Autres exigences relatives à l’utilisation et à la divulgation d’informations de santé protégées

Comment Thales vous aide :

- Pseudonymisez et masquez les informations sensibles pour la production ou les tests tout en conservant la capacité d’analyser les données agrégées sans exposer les PHI sensibles.