Chiffrement transparent

Chiffrement avancé des données au repos, contrôle des accès et journaux d’audit d’accès aux données

Garantissez la conformité et respectez les exigences des meilleures pratiques pour le chiffrement, le contrôle des accès et la journalisation des accès aux données à l’aide d’une solution de chiffrement à accélération matérielle à l’efficacité prouvée qui protège les fichiers, les volumes et le stockage cloud lié, dans les environnements, physiques, virtuels et cloud.

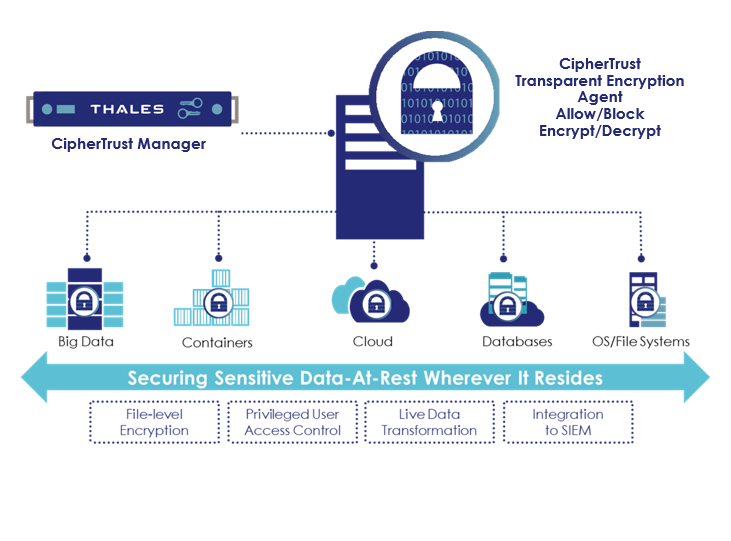

CipherTrust Transparent Encryption (anciennement Vormetric Transparent Encryption) fournit un chiffrement des données au repos avec une gestion centralisée des clés, des contrôles d’accès d’utilisateur privilégié et des journaux répertoriant des informations détaillées sur les accès aux données. Ceci permet de protéger les données où qu’elles résident, sur site, dans plusieurs clouds et dans les environnements de Big Data ou de conteneurs.

Le déploiement est simple, évolutif et rapide, avec des agents installés sur la couche des systèmes de fichiers d’exécution ou des appareils, et le chiffrement et le déchiffrement sont transparents pour toutes les applications qui s’exécutent au-dessus. CipherTrust Transparent Encryption est conçu pour répondre aux exigences de conformité et de meilleures pratiques en matière de sécurité des données sans rupture, effort ou investissement considérable. La mise en place s’effectue simplement et permet aux opérations commerciales et aux processus opérationnels de continuer à fonctionner sans changement, même pendant le déploiement et le lancement. La solution fonctionne en association avec CipherTrust Manager, conforme FIPS 140-2 (jusqu’au niveau 3), qui centralise la gestion des clés de chiffrement et des politiques pour CipherTrust Data Security Platform.

NOW AVAILABLE!

Read more about AI as the New Insider Threat

Transparent Data Protection

Chiffrement transparent et continu au niveau des fichiers qui protège contre les accès non autorisés par les utilisateurs et les processus dans les environnements physiques, virtuels et cloud. La mise en place s’effectue simplement et rapidement et permet aux opérations commerciales et aux processus opérationnels de continuer à fonctionner sans changement, même pendant le déploiement et le lancement.

Évolutif et facile à déployer

Pouvant s’adapter à des déploiements de plusieurs dizaines de milliers de serveurs physiques ou virtuels, la solution CipherTrust Transparent Encryption est disponible pour les plateformes Windows, Linux et Unix. Le logiciel de chiffrement d’entreprise peut être utilisé, déployé et entretenu dans les environnements physiques, cloud et de Big Data.

Satisfaire les exigences de conformité et des meilleures pratiques

Le chiffrement, les contrôles d’accès et la journalisation des accès aux données sont des exigences ou des recommandations de meilleures pratiques basiques pour tous les standards et mandats de conformité et de sécurité des données, y compris PCI DSS, l’HIPAA, le RGPD et bien d’autres.

Définir des contrôles d’accès granulaires

Des politiques d’accès basées sur les rôles contrôlent qui accède à quelles données, où, quand, et comment. Des contrôles d’accès sont disponibles pour les utilisateurs au niveau du système ainsi que les utilisateurs et groupes LDAP, Active Directory, Hadoop et de conteneurs. Mettez facilement en place le contrôle des accès d’utilisateur privilégié pour permettre aux administrateurs de continuer à travailler sans changement, tout en vous protégeant des utilisateurs ou groupes qui représentent une menace potentielle pour vos données

Chiffrement matériel haute performance accéléré

Transparent Encryption n’utilise que des protocoles de chiffrement standardisés robustes, comme AES (Advanced Encryption Standard) pour le chiffrement des données et la cryptographie sur les courbes elliptiques (ECC) pour l’échange de clés. L’agent est certifié FIPS 140-2 niveau 1. La surcharge du chiffrement est réduite grâce aux fonctionnalités de chiffrement disponibles dans les processeurs modernes. Un modèle de déploiement distribué basé sur l’agent élimine les ralentissements et la latence typique des solutions de chiffrement traditionnelles basées sur le proxy.

Prise en charge de systèmes d’exploitation et d’environnements la plus étendue

Protégez les bases de données structurées et les fichiers non structurés dans les centres de données, le cloud, les conteneurs et les environnements de Big Data dans Linux, Windows et Unix avec une seule infrastructure et un seul environnement de gestion. Le chiffrement, le contrôle d’accès et la journalisation des audits d’accès aux données sont disponibles sans apporter de modifications à l’infrastructure, aux applications ou au flux de travail pour un maximum de contrôle avec un minimum de coûts et de ressources nécessaires.

Renseignements de sécurité complets

Identifiez et neutralisez les menaces plus rapidement grâce aux journaux d’audit d’accès aux données détaillés, qui non seulement répondent aux exigences de conformité et de création de rapports scientifiques, mais permettent également des analyses de la sécurité des données. Une intégration préconstruite et des tableaux de bord qui facilitent la recherche des tentatives d’accès refusées pour protéger les données sont disponibles pour les fournisseurs de systèmes majeurs.

Transformation des données sans temps d’interruption

Élimine les interruptions requises pour les opérations de chiffrement initiales en ajoutant l’option Live Data Transformation. La technologie brevetée permet le chiffrement ou la régénération des clés des bases de données ou des fichiers avec une nouvelle clé de chiffrement pendant que les données sont utilisées, sans déconnecter les applications. Aucune autre solution de chiffrement des données n’offre cette capacité unique.

Plateformes prises en charge :

Microsoft : Windows Server 2019, 2016 et 2012; Linux : Red Hat Enterprise Linux (RHEL), SuSE Linux Enterprise Server et Ubuntu ; UNIX : IBM AIX.

Bases de données prises en charge :

IBM DB2, MySQL, NoSQL, Oracle, SQL Server, Sybase, etc.

Applications prises en charge :

Transparent pour toutes les applications, y compris Microsoft, Documentum, SAP, SharePoint, les applications personnalisées, et bien plus encore.

Environnements de Big Data pris en charge :

Hadoop : Cloudera, Hortonworks, IBM ; NoSQL : Couchbase, DataStax, MongoDB ; SAP HANA ; Teradata

Accélération matérielle du chiffrement :

Coprocesseur cryptographique AMD et Intel AES-NI, IBM P9

Certification d’agent :

FIPS 140-2, niveau 1

Clouds pris en charge :

AWS : EBS, EFS, S3, S3I, S3 Glacier

AZURE : stockage sur disque, fichiers Azure

The volume of data that your organization is using and storing has likely grown significantly in the past year alone. Compliance with the numerous regional and global privacy laws and regulations is getting more complex and challenging. Every day brings reports of new data...

Enterprise digital transformation, paired with increasingly sophisticated cyber threats, has created a volatile environment for organizations managing sensitive data. As compliance frameworks and regulatory mandates grow more stringent, security teams face a dual challenge:...

Safeguarding sensitive data requires much more than just securing a data center’s on-premises databases and files. The typical enterprise today uses three or more IaaS or PaaS providers, along with fifty or more SaaS applications, big data environments, container technologies,...

CipherTrust Live Data Transformation delivers patented capabilities for deploying and maintaining encryption without downtime and seamless, non-disruptive key rotation. Learn more.

Amazon Simple Storage Service (S3), is one of the leading cloud storage solutions used by companies all over the world to power their IT operations for a variety of use-cases. Amazon S3 buckets have become one of the most commonly used cloud storage repositories for everything...

Cloud computing is transforming the way enterprises, government agencies, and small businesses manage their company data. Amazon Simple Storage Service (S3), one of the leading cloud storage solutions, is used by companies all over the world to power their IT operations for a...

Discover the contents of this report as KuppingerCole rates all the market leaders in database and big data security solutions. With the average cost of a data breach reaching $4 million, companies face financial and reputational damages as well. High-profile “mega...

Regardez cette courte vidéo pour découvrir comment CipherTrust Transparent Encryption simplifie la protection des données sensibles stockées dans les compartiments Amazon S3 avec le chiffrement transparent, des contrôles d’accès d’utilisateur privilégié et une journalisation d’audit des accès aux données.